AccessData: Gegen den Bash-Bug Shellshock ist Heartbleed nur Spielzeug

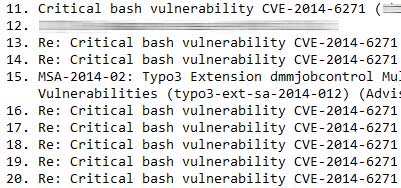

Zuerst hörten wir es von heise-security – und jetzt warnt sogar die amerikanische Regierung: DIE neue Sicherheitslücke in Linux- und Apple Mac-Systemen wie OS X. Der sogenannte Bash Bug avanciert zu einer ernsten Bedrohung; Experten prognostizieren eine größere Gefahr als bei Heartbleed, denn die Schwachstelle ist in jeder Linux-„Bash“-Shell (Bourne Again Shell) zu finden und simpelst nutzbar. Im Gegensatz zum reinen Spy-Tool Heartbleed ermöglicht der Bash-Bug die konkrete Kontrollübernahme des angegriffenen Systems.

Ein Kommentar von Lucas Zaichkowsky,

Enterprise Defence Architect bei AccessData

Heartbleed hatte Gefahrenstufe 5 – die neue Bash-Schwachstelle hat die Maximalpunktzahl 10

Die Tatsache, dass die aktuelle Sicherheitsanfälligkeit schon seit so vielen Jahren in einem häufig genutzten Software-Paket mit einem für jedermann zugänglichen Quellcode entstanden ist, sollte deutlich machen, dass es noch viele unentdeckte Schwachstellen gibt. Angreifer werden immer Wege finden, um Systeme zu infiltrieren. Unternehmen weltweit sollten daher reagieren und ihre Systeme bis ins kleinste Detail überprüfen. Um Klarheit zu haben, ist es empfehlenswert, umgehend das eigene Netzwerk Intrusion Detection System zu prüfen oder ein solches System zu implementieren. Nur so lassen sich Angriffe erkennen und auch dokumentieren. Danach sollten Unternehmen alle mit dem Internet verbundenen Systeme scannen und entsprechende Patches installieren. Denn Hacker & Co. erkennen schnell, an welchen Punkten sie in ein unternehmensinternes System eindringen können.

Um auch langfristig geschützt zu sein, sollten Firmen auch Angriffe auf andere, ihnen ähnliche Unternehmen, beobachten. Ebenso ist es ratsam, dass sie ihre Mitarbeiter einschwören, sichere Passwörter zu verwenden. Denn häufig verwenden Mitarbeiter dieselben Passwörter für private und geschäftliche Zwecke. Es ist durchaus üblich, dass Angreifer, Benutzerkennwörter von einer Website abgreifen und sie dann verwenden, um in Unternehmensnetzwerke zu gelangen.“

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/4128

Schreiben Sie einen Kommentar