So laufen Einbrüche in Online-Bezahlsysteme in der Praxis

Praxisanalyse und Tipps von Holger Suhl, General Manager DACH bei Kaspersky Lab

Das Ende am Anfang: Die Bank stoppte den weiteren Betrug In diesem tatsächlich so eingetretenen Fall hat sich ein Unternehmen an Kaspersky Lab gewendet, um einen Sicherheitsvorfall im hauseignen Internet-Bezahlsystem zu untersuchen. Eine Bank rief bei der Buchhaltung des betroffenen Unternehmens an und bat um die Bestätigung einer Überweisung eines hohen Betrags. Allerdings bekräftigte der Buchhalter des Unternehmens, dass er die Überweisung nicht vorgenommen habe; er befand sich zum Zeitpunkt, als die Transaktion durchgeführt wurde, nicht mal an seinem Arbeitsplatz.

Der Buchhalter nutzte auf seinem Computer eine Banken-Software zum Erstellen und Versenden von Zahlungsanweisungen. Im Aktivitätsprotokoll dieser Software waren zwei verdächtige Überweisungen verzeichnet, die beide an ein und dieselbe Adresse gingen. Dabei war die erste Zahlung in Höhe von ungefähr 6.000 Euro bereits erfolgreich durchgeführt worden. Die zweite Überweisung in Höhe von mehr als 60.000 Euro weckte nun das Misstrauen der Bankangestellten.

Holger Suhl ist General Manager bei Kaspersky Lab und verantwortet die Geschäfte im Heimanwender- und Unternehmensbereich für Deutschland, Österreich und die Schweiz. Er ist seit über 15 Jahren in leitenden Positionen in der IT-Branche tätig. Unter anderem drei Jahren lang als General Manager bei WinZip Computing, einem Tochterunternehmen der Corel Company für die EMEA-Region. Suhl studierte Betriebs- und Volkswirtschaftslehre an der Otto-Friedrich-Universität in Bamberg.

Holger Suhl ist General Manager bei Kaspersky Lab und verantwortet die Geschäfte im Heimanwender- und Unternehmensbereich für Deutschland, Österreich und die Schweiz. Er ist seit über 15 Jahren in leitenden Positionen in der IT-Branche tätig. Unter anderem drei Jahren lang als General Manager bei WinZip Computing, einem Tochterunternehmen der Corel Company für die EMEA-Region. Suhl studierte Betriebs- und Volkswirtschaftslehre an der Otto-Friedrich-Universität in Bamberg.Cyberangriff trotz spezieller Bank-Software?

Die Firma ging von einem Cyberangriff aus. Doch wie konnte eine solche Attacke möglich sein? Zumal eine dedizierte Banken-Software verwendet wurde, die ein Passwort und eine spezielle Datei erforderte, um auf das Online-Bezahlsystem zugreifen zu können.

Zur Untersuchung wurde Kaspersky Lab eingeschaltet. Die wichtigsten Ziele der Untersuchungen von Schadprogrammvorfällen liegen darin, die genauen Angriffsfolgen zu erkennen, die kompromittierten Computer zu identifizieren sowie die Einfallstore des Schadprogramms auf die Computer herauszufinden. So kann ein betroffenes Unternehmen die aufgrund des Sicherheitsvorfalls erlittenen Verluste minimieren, die Schwachpunkte in seinen IT-Sicherheitsmaßnahmen ermitteln sowie entsprechende Präventivmaßnahmen treffen.

Fernzugriff auf den Computer

Bei der ersten Analyse der Festplatte des Buchhalter-Rechners wurde eine modifizierte Version des legalen Programms „Remote Manipulator System“ gefunden, das die Fernsteuerung des Computers ermöglicht. Das entdeckte Programm befand sich in einem verdächtigen Verzeichnis, hatte eine dubiose Bezeichnung und war dahingehend verändert, dass seine Funktionalität verborgen wurde.

Mit Hilfe dieses Schadprogramms konnten die Cyberkriminellen einen weiteren Schädling auf den infizierten Computer laden, und zwar Backdoor.Win32.Agent. Dieses Backdoor-Programm stellte einen entfernten VNC-Zugriff (Virtual Network Computing) auf den Computer bereit. Rekonstruktion: Wie ist das Schadprogramm Backdoor.Win32.RMS auf dem Computer des Buchhalters gelandet?

1. Infektion

In der Datenbank von Microsoft Outlook fand sich eine E-Mail mit einen Office-Dokument als Anhang. Die Cyberkriminellen setzten in diesem Fall auf klassisches Social Engineering. Im Text der E-Mail, die im Namen der staatlichen Steuerbehörde verschickt worden war, wurde um die umgehende Bearbeitung der Mitteilung gebeten. Dabei waren die Kontaktdaten von den echten Mitarbeitern des Finanzamts aufgeführt. Spear Phishing ist aufwenidig – und kaum ein Opfer ist dagegen gefeit. Es werden gezielt Informationen verwendet die dem Angegriffenen vertraut sind – damit ist die Hemmschwelle einen Anhang zu öffnen deutlich geringer.

Der Buchhalter öffnete den Anhang, der unter Ausnutzung einer Sicherheitslücke in Microsoft Word ein sich selbst entpackendes Archiv von einem entfernten Server lud und es auf dem Rechner auspackte.

Im Zuge der Extraktion führte das ursprüngliche Archiv den Programm-Archivierer „SYST.EXE“ mit den Parametern aus, die auf die Entpackung des passwortgeschützten Archivs „SYST“ verweisen, und zwar unter Verwendung des integrierten Passwortes. Diese Methode unter Einsatz eines passwortgeschützten Archivs dient der Umgehung der statischen Entpackung der Datei durch Antiviren-Software, um so die Wahrscheinlichkeit der Entdeckung zu minimieren. Infolge des Entpackens von „SYST“ wurde die Datei Backdoor.Win32.RMS sowie das Skript „INST.CMD“ erstellt, das die Installation des Backdoor-Programms im System erledigte.

Schon nach Entdeckung der Backdoor bekam Kaspersky eine Vorstellung davon, wie das Geld gestohlen werden konnte. Wenn sich die Kriminellen Fernzugriff auf den Computer des Buchhalters verschafft hatten, so konnten sie auch selbst eine Zahlungsanweisung erstellen. Aber: Für die angreifer existierte noch ein Problem: für den Zugriff auf die Banken-Software wird ein Passwort benötigt wird.

2. Der Keylogger

Die Aufmerksamkeit der Kaspersky-Experten richtete sich auf die Datei „Svchost.exe“, die sich im Root-Verzeichnis der Systemfestplatte befand. Die Datei erwies sich als Keylogger zur Kontrolle der Einstellungen von Backdoor.Win32.RMS. Der Keylogger wurde zudem mit Hilfe der Backdoor Backdoor.Win32.RMS geladen.

Der Keylogger schickte nicht nur regelmäßig Protokolle mit den gestohlenen Informationen an den Server der Cyberkriminellen, sondern speicherte auch eine aktuelle Kopie des Protokolls auf der Festplatte des infizierten Computers. Unter den vom Keylogger gestohlenen Informationen befand sich auch das Passwort für die Banken-Software.

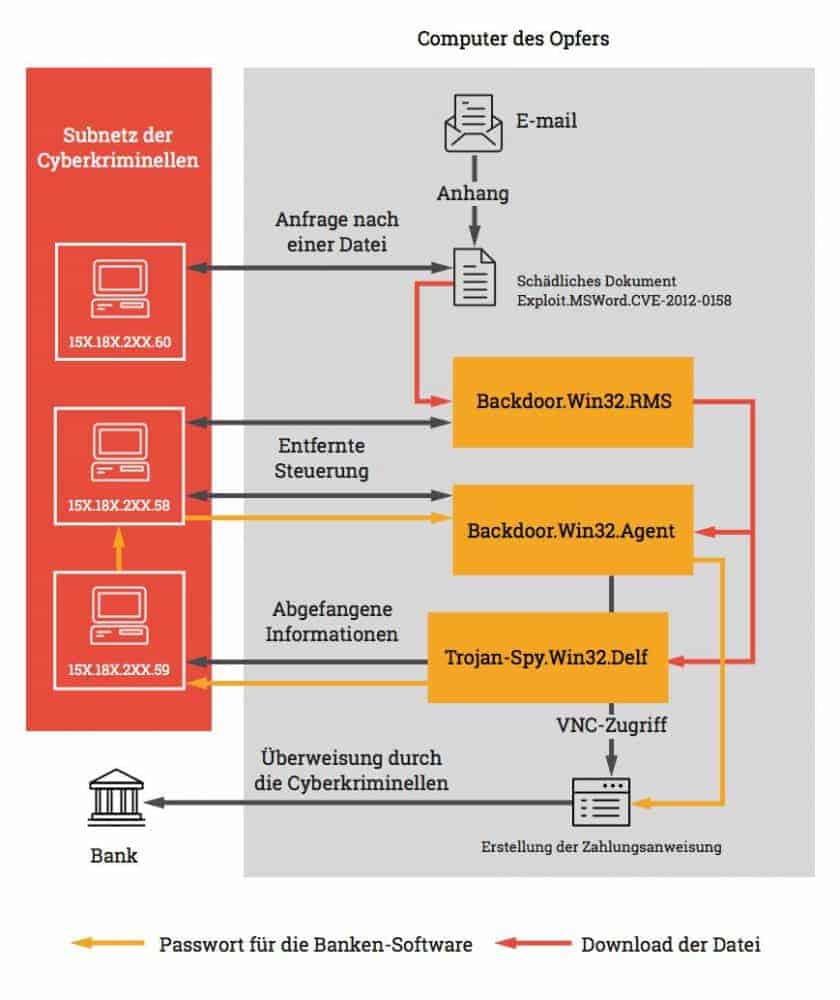

Sechs Schritte: Das Angriffsschema im Detail

Aufgrund unserer Untersuchungsergebnisse konnten wir die folgende Vorgehensweise der Cyberkriminellen rekonstruieren:

1. Im Laufe einer zielgerichteten Attacke unter Einsatz von Social Engineering und Ausnutzung einer Sicherheitslücke in Microsoft Word wurde der Computer des Buchhalters mit dem Schädling Backdoor.Win32.RMS infiziert.

2. Mit Hilfe dieser Backdoor luden die Cyberkriminellen zwei weitere Schadprogramme auf den infizierten Rechner: einen Keylogger (Trojan-Spy.Win32.Delf) und eine Backdoor (Backdoor.Win32.Agent), die einen Remote-VNC-Zugriff auf den Computer bereitstellt.

3. Der Keylogger fing das Passwort für den Zugriff auf das Online-Bezahlsystem ab.

4. Solange sich der Buchhalter nicht an seinem Arbeitsplatz befand, starteten die Verbrecher mit Hilfe von Backdoor.Win32.Agent und dem VNC-Zugriff die Banken-Software im Namen des Buchhalters.

5. Nachdem sie das Passwort verwendet hatten, erstellten die Gauner eine Zahlungsanweisung über mehr als 6.000 Euro und übermittelten sie an die Bank.

6. Kurz darauf wurde erneut eine Zahlungsanweisung erstellt und an die Bank gesendet – dieses Mal über mehr als 60.000 Euro.

Sicherheitstipps für Banken

Mitarbeiter in Unternehmen, die Kenntnis über wichtige Unternehmensdaten haben und mit Finanzinstitutionen in Verbindung stehen, müssen über die Grundlagen der IT-Sicherheit aufgeklärt sein. In den Unternehmen müssen Sicherheitsregeln gelten, die das Risiko einer Infektion des Unternehmensnetzwerks infolge einer Fahrlässigkeit der Mitarbeiter auf ein Minimum reduzieren.

Da Zero-Day-Exploits in der Regel viel zu teuer für Angriffe auf Unternehmen sind, werden bei solchen Attacken Exploits zu bereits bekannten Sicherheitslücken eingesetzt. In diesen Fällen bieten bereits regelmäßige Software-Aktualisierungen (insbesondere von Microsoft Office und Java) sowie eine qualitativ hochwertige IT-Schutzlösung (wie Kaspersky Endpoint Security for Business) mit fortschrittlichen Technologien zum Schutz vor Exploits ein hohes Maß an Sicherheit.

Eine weitere Besonderheit bei Attacken auf Banken ist die Verwendung legaler Software. Unsere Experten beobachten, dass Cyberkriminelle bei vielen Angriffen legitime Anwendungen einsetzen, die Fernzugriff, Download und Start von Schaddateien ermöglichen. Diese legalen Programme werden von Antiviren-Lösungen nicht als „schädlich“ erkannt. Wird eine unveränderte legale Software verwendet, so besteht die einzige Möglichkeit darin, dass die Schutzsysteme über den Start potenziell unerwünschter Programme informieren.

Anwender sollten sich immer darüber im Klaren sein, dass kein Sicherheitssystem hundertprozentigen Schutz bieten kann. Daher sollten Sie unbedingt auf die Systembenachrichtigungen und auf ein anomales Verhalten des Computers achten und den Sicherheitsdienst über alle verdächtigen Ereignisse im System informieren.

Im Idealfall sollten die Computer, die für Finanztransaktionen in Online-Bezahlsystemen verwendet werden, im Modus „Default Deny“ laufen, und zwar mit eingeschränktem Internetzugriff und dem Verbot zum Start von Drittanbieter-Software, die nicht auf Whitelists verzeichnet ist.

Klassische Perimeter-Verteidigung reicht nicht mehr

Kaspersky Lab bietet zudem eine spezielle IT-Sicherheitslösung für Banken, Finanz- und E-Commerce-Dienstleister zum sicheren Abwickeln von Finanztransaktionen. So installiert zum Beispiel Kaspersky Fraud Prevention Security-Komponenten sowohl innerhalb der IT-Infrastruktur des Anbieters als auch auf den Geräten der Kunden installiert – auf Computern, Laptops, Smartphones oder Tablets, die mit unterschiedlichen Betriebssystemen arbeiten. Zudem beinhaltet die Lösung Werkzeuge, mit denen sichere, mobile Apps entwickeln werden können. Ein wichtiger Punkt ist jedoch Wissen: Kaspersky bietet im Rahmen von Fraud Prevention Dienstleistungen, bei denen Informationen über aktuelle Cybergefahren und Wege, diese zu bekämpfen, kundenspezifisch aufbereitet werden.

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/3876

Schreiben Sie einen Kommentar