Pentest-HowTo: 5 Phasen, wie Banken und Versicherer mit Hackern Geld, Reputation und die IT schützen

KALWEIT ITS

von Philipp Kalweit & Tim Möller von KALWEIT ITS

Ein erster sicherer Schritt können Penetrationstests sein, die Schwachstellen in den Systemen effektiv offenlegen. Im Bankenwesen gibt es bereits einige regulatorische Vorgaben wie bspw. die der EZB, konkret die EBA/GL/2019/04 – EBA Guidelines on ICT and Security Risk Management sowie die Anforderungen aus der BAIT. Neuerdings hat die europäische Zentralbank neben den bereits bekannten Erfordernissen auch das TIBER-EU-Programm (Threat Intelligence-based Ethical Red Teaming) ins Leben gerufen, welches als Rahmenwerk für bedrohungsgeleitete Penetrationstests gilt. Die Tests ermöglichen Einblicke in die Funktionsfähigkeit der Sicherheitsmaßnahmen von Banken und Finanzdienstleistern.Ein Penetrationtest lässt sich generell als im Vorfeld zwischen Auftraggeber und IT-Sicherheitsunternehmen vereinbarter Versuch beschreiben, bewusst in die IT-Infrastruktur eines Unternehmens einzudringen.”

KALWEIT ITS

Pentests bieten viele Vorteile

Penetrationtests setzen in der Praxis an. Auch das beste Konzept für die IT-Sicherheit kann technische Fehler aufweisen. Verlässt man sich nur auf die theoretische Konzeption der eigenen IT-Sicherheitsmaßnahmen, bleiben diese Fehler unbemerkt. Pentests simulieren den Ernstfall und nutzen bspw. Fehler im Code oder bei der Implementierung von Netzwerkkomponenten aus, genau wie es Hacker tun würden. Vergleichbar ist dies mit einem großen Kaufhaus, welches Testdiebe anheuert, um das eigene Sicherheitspersonal auf die Probe zu stellen. Selbst wenn an jedem Eingang eine Sicherheitskraft steht, reicht eine kurze Unaufmerksamkeit für einen erfolgreichen Ladendiebstahl. Bei einer identifizierten Schwachstelle im Rahmen eines Pentests handelt es sich nicht um eine bloße, menschliche Unachtsamkeit, welche temporär vorliegt, sondern um eine echte Sicherheitslücke, die jederzeit und permanent ausgenutzt werden kann. Pentests, ähnlich wie Testdiebe, schauen also, ob das Konzept nicht nur in der Theorie seinen Zweck erfüllt und kriminelle Aktivitäten abwehrt.

En Detail: Die 5 Phasen eines Penetrationstests

Der wesentliche Unterschied zum kriminellen Angreifer ist, dass Penetrationtester das Einverständnis des Unternehmens, etwa der Bank oder des Kreditkartenunternehmens, für das sie tätig werden, haben. In einem Dienstleistungsvertrag wird vor dem Penetrationstest exakt festgehalten, welche Bereiche dem Test unterzogen werden, mit welchen Methoden die Tester vorgehen, welche sie nicht verwenden dürfen und wann getestet wird. Ein Pentest wird in mehreren Schritten durchgeführt, die jeweils aufeinander aufbauen. Wird das Netzwerk einer Bank einem externen Penetrationstest unterzogen, ist folgender Ablauf denkbar:

1. Phase: Bedarfsanalyse/Preengagement

Über KALWEIT ITSKALWEIT ITS (Webseite) ist eine unabhängige Beratungsboutique, spezialisiert auf die Durchführung von Penetrationtests. Wir unterstützen Unternehmen bei jeder technischen, organisatorischen oder kulturellen Herausforderung der IT-Sicherheit. Kreative Köpfe, frischer Wind und mutige Ideen sorgen dafür, dass wir immer neue Wege finden, Unternehmen auf kreative Art und Weise vor Cyberangriffen zu schützen. Seit 2017 vertrauen DAX-Unternehmen, aber auch eine Vielzahl an mittelständischen Unternehmen unserer unabhängigen Expertise. Darunter einige Konzerne, mit denen wir seit Jahren partnerschaftlich und auf Augenhöhe zusammenarbeiten. Zusammenarbeit auf Augenhöhe, partnerschaftliche Treue und Herzblut machen uns zu etwas ganz Besonderem:

- Wir minimieren Cyberrisiken und damit verbunden Kosten, indem wir zu den Themen IT-Sicherheit prüfen und beraten

- Wir denken ganzheitlich und nach dem Pareto-Prinzip. Wir denken nicht wie Hacker, wir sind (Berufs-)Hacker.

- Wir arbeiten auf Augenhöhe und stellen partnerschaftliche Treue weit über kurzfristigen Erfolg

Für unser Wirken wurden wir 2019 in die Forbes 30u30 DACH Liste aufgenommen und als „Hamburger des Monats“ durch DIE ZEIT porträtiert.

- Wir minimieren Cyberrisiken und damit verbunden Kosten, indem wir zu den Themen IT-Sicherheit prüfen und beraten

- Wir denken ganzheitlich und nach dem Pareto-Prinzip. Wir denken nicht wie Hacker, wir sind (Berufs-)Hacker.

- Wir arbeiten auf Augenhöhe und stellen partnerschaftliche Treue weit über kurzfristigen Erfolg

Für unser Wirken wurden wir 2019 in die Forbes 30u30 DACH Liste aufgenommen und als „Hamburger des Monats“ durch DIE ZEIT porträtiert.

Was ist der Prüfungsgegenstand? Welche Meilensteine sollen gesetzt werden und in welcher Intensität soll der Test ablaufen? Mit der Beantwortung dieser Fragen wird bereits in der Vorbereitung das Fundament für das Gelingen legt. In der Praxis zeigt sich leider, dass Unternehmen diesen Schritt oft vernachlässigen, insbesondere, wenn sie den Test zum Ende des Geschäftsjahres durchführen lassen. Hier fehlt es dann häufig an der notwendigen Zeit, um den Test gewissenhaft vorzubereiten – eine schlechte Projektplanung kann auch zu einem fehlerhaften/unzureichende Definierung der Prüfbreite und -tiefe führen, wodurch potenzielle Schwachstellen ggf. vergessen und gar nicht erst identifiziert werden.

Blackbox- oder Whitebox: In der ersten Phase wird zunächst geklärt, ob es sich um einen Blackbox- oder Whitebox-Test handelt. Bei ersterem hat der oder die Prüfer kein Wissen über die im Zielsystem eingesetzte Software, Systeme oder Programmiersprachen. Es ist nicht bekannt, welche Schnittstellen es gibt oder wie komplex das Backend aufgebaut ist. Dieser Test ist authentischer und näher an einer tatsächlichen Angriffssituation, gleichzeitig ist die Durchführung auch komplexer. Bei einem Whitebox-Test sind diese Informationen der testenden Person alle bekannt. Dieser Test ist wiederum meist gründlicher, da alle technischen Informationen verwertet werden können, um eine fundierte Angriffsstrategie zu erarbeiten und durchzuführen. So wird sichergestellt, dass auch keine potenziellen Schwachstellen übersehen werden. Welche Variante die bessere ist, ist insbesondere von dem Erkenntnisgewinn abhängig, welchen man mit Abschluss des Tests erwartet. Soll es ein realitätsnaher Test oder ein besonders fundierter Test darstellen? Blackbox-Tests sind durch die fehlenden Informationen, welche im Rahmen des Testzeitraums noch gewonnen werden müssen, zumeist länger, Whitebox-Tests dadurch wirtschaftlicher. Der sogenannte Grey Box-Penetration-Test kombiniert die Testmethoden aus dem Whitebox- und dem Blackbox-Test. Die Grey Box Methode ist die Art von Penetration Test, die am häufigsten zum Einsatz kommt. Der Pentester hat hier bereits erste Kenntnisse über Ihre Infrastruktur. So wird ein gutes Maß zwischen Praxisnähe und Wirtschaftlichkeit erreicht.

Test-Aggressivität: Die Aggressivität des simulierten Angriffs muss in dieser Phase geklärt werden. Dabei reicht die Skala von einem eher passiven Scan der Infrastruktur bis hin zum Simulieren vieler aktiver Attacken. Diese Schwachstellen werden danach einer Risikobewertung unterzogen (Kritisch/Hoch/Mittel/Gering/Info). Im Rahmen der Projekttätigkeit besteht die Gefahr, dass es zu unbeabsichtigten Ausfällen kommt. Besonders bei Dienstleistern, die wenig Erfahrung mitbringen, ist diese Gefahr wahrscheinlicher. Wichtig ist es daher, dass die Dienstleister für diese Fälle versichert sind. Unternehmen sollten bei Auftragsabschluss immer darauf achten, dass die beauftragte Firma einen solchen Versicherungsnachweis vorlegt. Deshalb ist eine fundierte Auswahl des Dienstleisters unabdingbar.

IT-Recht: Es muss festgelegt werden, welchen Umfang der Test einnehmen soll. Soll das gesamte System überprüft oder der Fokus auf einzelne Areale gelegt werden? Soll der Hacker zudem verdeckt agieren, was wiederum der echten Situation näherkommt? Letztlich ist auch die rechtliche Situation entscheidend. Hier gibt es gesetzliche Vorgaben wie den Hacker-Paragrafen § 202a-c und 303a-b StGB, die bspw. das Stehlen von Passwörtern und Entwickeln entsprechender Software unter Strafe stellt.

Es ist für alle Beteiligten enorm wichtig, dass dem Test ein solides juristisches Rahmenwerk zugrundegelegt wird. Sowohl Dienstleister als auch Unternehmen sollten hier auf IT-Recht spezialisierte Anwälte zurückgreifen.”

Erfahrene Dienstleister verfügen zumeist bereits über erprobte Vertragsgrundlagen, welche relevante Haftungsfragen abdeckt.

2. Phase: Reconnaisance-Phase

Die zweite Phase des Pentests wird als Informationsbeschaffungsphase bezeichnet werden. An diese Stelle agieren Testende zum ersten Mal eigenständig. Es werden relevante technische Informationen durch bspw. erste Port-Scans zusammengetragen, damit der Pentester ein genaues Bild der Infrastruktur gewinnt. Bereits vorhandene Informationen, werden unter Zuhilfenahme von Shodan.io sowie Tools wie httprobe, Aquatone und gowitness validiert. Mithilfe dieser Informationen wird dann eine Typologie des Netzwerks erstellt und die IT-Infrastruktur kartografiert. „Welche Schnittstellen gibt es und welche Möglichkeiten habe ich, mit dem Netzwerk zu kommunizieren?“ Die Antworten auf diese Fragen bilden die Grundlage für die nun folgende Angriffssimulation – das Threat Modelling.

3. Phase: Threat Modelling

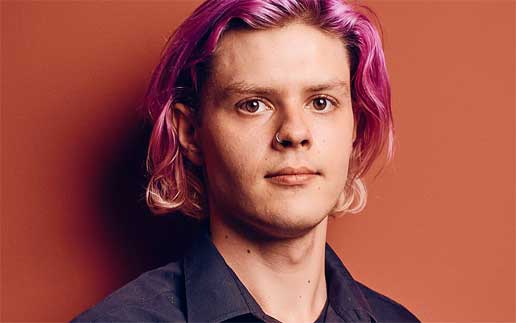

Autor Philipp Kalweit, KALWEIT ITS Philipp Kalweit (Jahrgang 2000) ist Deutschlands begehrtester Hacker und renommierter IT-Sicherheitsexperte. Seit seinem 16. Lebensjahr berät er Unternehmen zu Themen der IT-Sicherheit. Seine Schwerpunkte liegen in der Öffentlichkeitsarbeit sowie Aufklärung, ganzheitlichen Sicherheitsüberprüfungen sowie interdisziplinärer Beratung. 2017 gründete er das Beratungsunternehmen KALWEIT ITS GmbH. Seine Mission: Nachhaltige Cybersecurity für eine digitale Welt von morgen. Für sein Wirken wurde er von der ZEIT Hamburg am 31.01.2019 als Hamburger des Monats geehrt und von Forbes im gleichen Jahr als einer der bedeutendsten Jungunternehmer der “30 unter 30” Liste ausgezeichnet.

Philipp Kalweit (Jahrgang 2000) ist Deutschlands begehrtester Hacker und renommierter IT-Sicherheitsexperte. Seit seinem 16. Lebensjahr berät er Unternehmen zu Themen der IT-Sicherheit. Seine Schwerpunkte liegen in der Öffentlichkeitsarbeit sowie Aufklärung, ganzheitlichen Sicherheitsüberprüfungen sowie interdisziplinärer Beratung. 2017 gründete er das Beratungsunternehmen KALWEIT ITS GmbH. Seine Mission: Nachhaltige Cybersecurity für eine digitale Welt von morgen. Für sein Wirken wurde er von der ZEIT Hamburg am 31.01.2019 als Hamburger des Monats geehrt und von Forbes im gleichen Jahr als einer der bedeutendsten Jungunternehmer der “30 unter 30” Liste ausgezeichnet.

Philipp Kalweit (Jahrgang 2000) ist Deutschlands begehrtester Hacker und renommierter IT-Sicherheitsexperte. Seit seinem 16. Lebensjahr berät er Unternehmen zu Themen der IT-Sicherheit. Seine Schwerpunkte liegen in der Öffentlichkeitsarbeit sowie Aufklärung, ganzheitlichen Sicherheitsüberprüfungen sowie interdisziplinärer Beratung. 2017 gründete er das Beratungsunternehmen KALWEIT ITS GmbH. Seine Mission: Nachhaltige Cybersecurity für eine digitale Welt von morgen. Für sein Wirken wurde er von der ZEIT Hamburg am 31.01.2019 als Hamburger des Monats geehrt und von Forbes im gleichen Jahr als einer der bedeutendsten Jungunternehmer der “30 unter 30” Liste ausgezeichnet.

Philipp Kalweit (Jahrgang 2000) ist Deutschlands begehrtester Hacker und renommierter IT-Sicherheitsexperte. Seit seinem 16. Lebensjahr berät er Unternehmen zu Themen der IT-Sicherheit. Seine Schwerpunkte liegen in der Öffentlichkeitsarbeit sowie Aufklärung, ganzheitlichen Sicherheitsüberprüfungen sowie interdisziplinärer Beratung. 2017 gründete er das Beratungsunternehmen KALWEIT ITS GmbH. Seine Mission: Nachhaltige Cybersecurity für eine digitale Welt von morgen. Für sein Wirken wurde er von der ZEIT Hamburg am 31.01.2019 als Hamburger des Monats geehrt und von Forbes im gleichen Jahr als einer der bedeutendsten Jungunternehmer der “30 unter 30” Liste ausgezeichnet.Die im Rahmen der vorangegangenen Projektphase identifizierten Befunde und Informationen werden verwertet, um Low-Hanging Fruits aber auch tiefergehende Angriffsvektoren auf Grundlage der technischen Daten zu identifizieren. Der Vorgang findet auf Theorie-Basis statt. Das MITRE ATT&CK Enterprise Framework wird als Grundlage zur Modulentwicklung verwendet.

4. Phase: Enummeration-Phase

Gegenstand der Enummieration ist die aktive Durchführung von ersten Angriffsversuchen auf Dienste, Services, Ressourcen und Schnittstellen mittels in der Reconnaissance-Phase identifizierten Befunde. Low Hanging Fruits werden erstmalig durch ein Proof-of-Concept legitimiert, erste Erkenntnisse für tiefergehende Angriffsvektoren gesammelt. Wurde zum Beispiel eine Admin-Schnittstelle im System identifiziert, kann der Testende eine Reihe verschiedener Möglichkeiten nutzen, den Benutzernamen des Admins herauszufinden. Entweder “mit der Brechstange“, indem ganz viele verschiedene Benutzernamen exemplarisch ausprobiert werden (der sog. Brute-Force-Angriff). Das Tool „Gobuster“ beispielsweise versucht verschiedene URLs aufzurufen, um verborgene Pfade, Dateien und Subdomains aufzudecken (z.B. target.de/wp-admin oder target.de/admin-login). Eine weitere Möglichkeit ist das sogenannte Social Engineering. Der Blick auf LinkedIn oder Xing reicht aus, um zu erkennen, wer in diesem Unternehmen als Administrator fungiert. So können Benutzernamen erschlossen werden. Das sind nur zwei Vorgehensweisen aus einer großen Bandbreite. Auch ist es in der Vergangenheit häufig zu Datenlecks gekommen, bei denen Passwörter und Benutzernamen im Internet veröffentlicht wurden. Es lohnt sich in Datenbanken wie bspw. Apollo zu recherchieren, denn nicht immer sind sich Unternehmen solcher Leaks bewusst. Beim Thread Modelling geht es darum zu schauen, welcher Weg der effektivste ist, wenn dem Testenden innerhalb des festgelegten Rahmens freie Hand gelassen wird.

5. Phase: Exploitation-Phase

Nun folgt die Exploitation-Phase. Das bedeutet Schwachstellen, die vorher identifiziert wurden, werden nun gezielt ausgenutzt, beispielsweise indem mithilfe von Exploits die Integrität der Sicherheitsmaßnahmen korrumpiert wird. Diese Phase ist im Gegensatz zu klassischen Schwachstellenscans oder niedrigschwelligen Pentests am zeitintensivsten. Sie bestimmt maßgeblich über die Qualität des durchgeführten Penetartiontests.

Besonders manuelle Prüfungen und der Einsatz selbstentwickelter Scripte oder Exploits kosten Zeit, doch nur sie gewährleisten eine tiefgehende Prüfung der IT-Systeme.”

Dabei ist es von entscheidendem Wert, dass der Tester auf die individuelle Situation des Kunden eingeht. Je kreativer er vorgeht und je konkreter er den Test auf die individuelle Infrastruktur anpasst, desto besser und aussagekräftiger ist der Pentest am Ende.

6. Phase: Dokumentationsphase

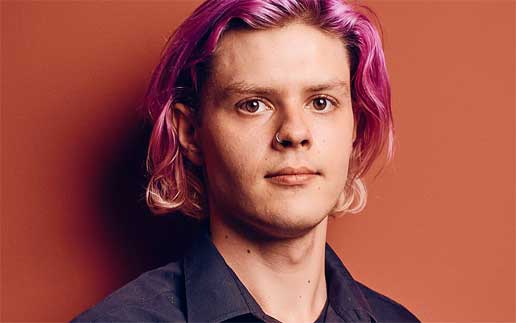

Autor Tim Möller, KALWEIT ITS Tim Möller ist erfahrener IT-Sicherheitsexperte und beschäftigt sich seit 2011 mit jeglichen Arten von offensiven IT-Revisionen. Seit 2021 verstärkt er die Pentest Delivery Abteilung der KALWEIT-ITS als Team Lead. Mit seinem Team verantwortet er auf operativer Ebene die Durchführung von Web-,Perimeter-, mobile und Netzwerk-Penetrationtests. Als Red Team Spezialist liegt seine Expertise in der Durchführung von Innentäter-Penetrationtests.

Tim Möller ist erfahrener IT-Sicherheitsexperte und beschäftigt sich seit 2011 mit jeglichen Arten von offensiven IT-Revisionen. Seit 2021 verstärkt er die Pentest Delivery Abteilung der KALWEIT-ITS als Team Lead. Mit seinem Team verantwortet er auf operativer Ebene die Durchführung von Web-,Perimeter-, mobile und Netzwerk-Penetrationtests. Als Red Team Spezialist liegt seine Expertise in der Durchführung von Innentäter-Penetrationtests.

Tim Möller ist erfahrener IT-Sicherheitsexperte und beschäftigt sich seit 2011 mit jeglichen Arten von offensiven IT-Revisionen. Seit 2021 verstärkt er die Pentest Delivery Abteilung der KALWEIT-ITS als Team Lead. Mit seinem Team verantwortet er auf operativer Ebene die Durchführung von Web-,Perimeter-, mobile und Netzwerk-Penetrationtests. Als Red Team Spezialist liegt seine Expertise in der Durchführung von Innentäter-Penetrationtests.

Tim Möller ist erfahrener IT-Sicherheitsexperte und beschäftigt sich seit 2011 mit jeglichen Arten von offensiven IT-Revisionen. Seit 2021 verstärkt er die Pentest Delivery Abteilung der KALWEIT-ITS als Team Lead. Mit seinem Team verantwortet er auf operativer Ebene die Durchführung von Web-,Perimeter-, mobile und Netzwerk-Penetrationtests. Als Red Team Spezialist liegt seine Expertise in der Durchführung von Innentäter-Penetrationtests.Der finale Schritt besteht schließlich in der Dokumentation der gesamten Simulation. „Wo gab es Schwachstellen? Wie konnten die Sicherheitseinrichtungen überwunden werden?“ All diese Dinge werden bei einem Pentest präzise dokumentiert. Die Qualität des Reportings entscheidet über die Aussagekraft des gesamten Tests. Denn was bringt der umfangreichste und beste Pentest, wenn letztlich keine vernünftigen Schlüsse daraus gezogen werden können, weil das Reporting unzureichend ist? Nur wenn hier gewisse Mindeststandards erfüllt werden, können wertvolle Erkenntnisse aus dem Projekt gewonnen werden.

Es ist wichtig, die Rahmendaten zu dokumentieren: „In welchem Zeitraum wurde der eigentliche Test durchgeführt und in welchen Zeiträumen fanden Planungsprozesse statt? Welche IP-Adressen wurden für die Pentests genutzt? Welche Bereiche wurden wann und wie getestet?“ Es ist nicht unüblich, dass parallel zu einem solchen Pentest auch ein realer Cyberangriff auf das System stattfindet. Um echte Bedrohungen von den Pentests zu unterscheiden, sind diese Informationen unerlässlich. Und auch für die Dienstleister ist ein umfassendes Reporting von Vorteil. So können sie darlegen, dass sie strategisch vorgegangen sind und nicht einfach wild „herumgetestet“ haben.

Hilfreich ist es auch, wenn der Pentester gleichzeitig Beratungskompetenzen mitbringt und den Transfer zwischen Test und Sicherheitslücken herstellen kann.

Pentester dokumentieren also nicht nur, welche Tür sie aufbrechen konnten, sondern geben im Nachhinein auch konkrete Handlungsempfehlungen, wie diese gegen böswillige Angreifer verstärkt werden kann. Dabei ist die Unabhängigkeit des Dienstleisters ein wichtiges Kriterium, dass Kunden beachten sollten.”

Die richtige Beratung nach dem Test ist auch deshalb wichtig, damit die Wurzeln des Problems behoben werden können. Pentests allein geben zwar gewisse Handlungsempfehlungen und sie zeigen Probleme auf – doch nachhaltige Sicherheit kann nur die die richtige und gezielte Nachbereitung gewährleistet werden.

Achtung vor „schwarzen Schafen“: Woran erkenne ich einen guten Pentest-Anbieter?

Der Pentest ist die eine Sache, aber ein geeignetes Unternehmen für die Sicherheitslücken zu finden, eine andere – und schwere. Um gute Pentester zu erkennen, gibt es eine Reihe von Kriterien, die Unternehmen weiterhelfen können.

Faktor #1: Erfahrung Zunächst ist die Transparenz ein wichtiger Faktor. Wie sieht die Vorgehensweise aus? Welche Bereiche werden getestet? Wie wird die Dokumentation am Ende aussehen? Essenziell ist es natürlich, dass Pentester in der Praxis geübt und erfolgreich ist. Berufserfahrung und Referenzen sind hier ein guter erster Anhaltspunkt. Darüber hinaus gibt es eine Reihe von Zertifikaten, die zur qualitativen Einordnung herangezogen werden können. Der Goldstandard ist dabei der sogenannte OCSP (Offensive Security Certified Professional). Ein gutes Zeichen ist es zudem, wenn Pentester wissenschaftlich aktiv sind, beispielsweise durch Forschungsarbeit oder der Teilnahme an renommierten Konferenzen.

Allerdings steht Erfahrung immer an erster Stelle, wenn es darum geht, die Fähigkeiten eines Dienstleisters einzuschätzen.”

Zertifikate können nur darüber hinaus Aufschluss über die Leistung der Pentester geben. Außerdem ist vor allem auf eine individuelle und kreative Herangehensweise zu achten. Erfahrene Penetrationtester können dazu neigen, dass sie routiniert, gar standardisiert vorgehen. Eine gute Mischung aus Erfahrenheit und Kreativität sind zumeist der Schlüssel für fundierte Penetrationtest-Tätigkeiten.

Faktor #2: Team oder Einzelkämpfer Ein sinnvoller Schritt ist es zudem, wenn Unternehmen sich für Teams oder gar auf Penetrationtest spezialisierte Beratungsfirmen entscheiden. Diese können ihre Erkenntnisgewinne und Erfahrungen schneller und besser miteinander teilen als bspw. Freelancer. Für bestimmte Bereiche wird in der IT-Spezialwissen benötigt, beispielsweise wenn es um regulatorische Vorgaben oder neueste Angriffsmethoden geht. Eine Person kann dieses Wissen selten allein abbilden, während ein Team hier für die jeweiligen Fälle auf Experten aus den eigenen Reihen zurückgreifen kann. So können erfahrene Dienstleister die Dokumentation beispielsweise an die branchenüblichen Vorgaben anpassen. Freelancer kennen die spezifischen Anforderungen nicht immer, sodass zusätzlicher Organisationsaufwand am Ende Kosten und Mühen verursachen.

Faktor #3: Spezialisierung Zudem muss beachtet werden, dass es Spezialisierungen gibt, z.B. im Bereich Cloud-Technologien oder Netzwerktests. Möchten Unternehmen nur einen bestimmten Bereich überprüfen lassen, sollten sie auf diese Spezialisten zurückgreifen.

Generell gilt, dass ein Unternehmen dabei auf Dienstleister setzen sollte, die manuell testen. Solche, die nur Tools bedienen, tendieren dazu, das gesamte Themenfeld nicht vollumfänglich durchdrungen zu haben und wenig fundierte Ergebnisse zu liefern.”

Die Praxis macht den Unterschied

Dass die IT-Systeme des Finanzsektors zu den am stärksten gefährdeten Bereichen gehören, steht außer Frage. Beinahe nirgendwo sonst ist das Schadenspotenzial im Falle eines erfolgreichen Angriffes so groß. Penetrationstests, sofern professionell ausgeführt, sind eine gute Möglichkeit, diese Sicherheit zu gewährleisten. Hier werden Systeme nicht nur theoretisch, sondern ganz praktisch auf Herz und Nieren geprüft. Sie ermitteln Schwachstellen und geben wertvolle Hinweise darauf, wie die Security-Infrastruktur sicherer gemacht werden kann. Daher sollten sie ins Sicherheitsportfolio jeder Bank gehören und regelmäßig durchgeführt werden.Philipp Kalweit & Tim Möller, KALWEIT ITS

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/142769

Schreiben Sie einen Kommentar