5 gewichtige Gründe warum Finanzinstitute Identity & Access Management (IAM) benötigen

Horváth

IT-Sicherheit: Die zuletzt stark angestiegenen Ransomware-Angriffe decken Handlungsbedarf auf. Gut durchdachte Lösungen für Identity & Access Management (IAM) erhöhen das Sicherheitsniveau maßgeblich. Darüber hinaus bietet IAM weitere Vorteile, auf die Finanzinstitute nicht verzichten sollten.

von Dr. Stephanie Nöth-Zahn und Frederik Eckmann, Horváth

Viele Fälle von Wirtschaftskriminalität haben die Notwendigkeit einer funktionierenden Zugriffsteuerung auf IT-Systeme deutlich gemacht. Gerne wird in diesem Kontext das Beispiel einer französischen Großbank herangezogen mit einem tatsächlichen Schaden von 4,9 Milliarden Euro (der erlittene Reputationsschaden noch nicht berücksichtigt). Hier wurden Aufgaben vermischt, die niemals, unter allen Umständen, bei einer Person liegen sollten.1) SoD – verbessert die Sicherheitslage

Die funktionale Trennung von abzugrenzenden Tätigkeiten in IT-Systemen (Segragation of Duties – SoD) ist einer von vielen Bestandteilen eines gut durchdachten Identity & Access Management (IAM) Systems, um solche enormen Schäden zu verhindern.

Horváth

Neben solchen prominenten Einzelfällen stellt Cyberkriminalität, zusätzlich durch den Gang ins kollektive Home-Office seit Beginn der Corona Pandemie, eine enorme Bedrohung für Unternehmen dar. Drei von vier Unternehmen werden Opfer von Datendiebstahl oder Sabotage. Täter sind in den meisten Fällen (beabsichtigt oder unbeabsichtigt) aktuelle oder ehemalige Mitarbeiter (bitkom), die eigenen Mitarbeiter stellen also das größte Cyberrisiko dar.

Unternehmensweite Vorgaben und Prozesse zum Benutzer- und Berechtigungsmanagement tragen an dieser Stelle erheblich zur (internen) Fehlervermeidung bei. Durch ein gut strukturiertes IAM wird systemseitig sichergestellt, dass nur diejenigen Mitarbeiter Zugriff auf IT-Systeme haben, die zum jeweiligen Zeitpunkt durch die Führungskraft und die jeweiligen fachlichen oder technischen Verantwortlichen der IT-Systeme auch dazu berechtigt werden.

Neben der Zugriffssteuerung der normalen Nutzerberechtigungen sollten besonders mächtige Berechtigungen (z. B. Notfallzugriffe oder sogenannte Superuser) gesondert gesteuert werden. Mit solchen Berechtigungen können User bspw. Parametereinstellungen verändern oder vordefinierte Freigabeworkflows umgehen. Die Vergabe solcher Berechtigungen sollte also nur in Notfallsituationen erfolgen. Hier liefert Privileged Access Management (PAM), welches mit dem zentralen IAM-System in Unternehmen gekoppelt sein sollte, das richtige Werkzeug.

Nur in vorher definierten Situationen erhalten zuvor ausgewählte User für einen festgelegten Zeitraum genau die privilegierte Berechtigung, die für den jeweiligen Fall vorgesehen ist. Die mit der Berechtigung durchgeführten Änderungen werden Audit-konform in einer Log-Datenbank aufgezeichnet und sind somit transparent und nachvollziehbar.”

2) Verbessert die Endnutzererfahrung

Autorin Dr. Stephanie Nöth-Zahn, Horváth  Dr. Stephanie Nöth-Zahn leitet den Bereich Compliance Excellence bei Horváth (Webseite). Sie hat 17 Jahre Beratungserfahrung bei international agierenden Unternehmen im Design und der Implementierung von global ausgerichteten Identity & Access Management Strategien. Zuvor war Sie 10 Jahre bei IBM und war dort unter anderem verantwortlich für die globalen Governance-Risk-Compliance IT-Lösungen. Promoviert hat sie zum Thema emergente Risiken hervorgerufen durch IT-Innovationen in Edinburgh, UK.

Dr. Stephanie Nöth-Zahn leitet den Bereich Compliance Excellence bei Horváth (Webseite). Sie hat 17 Jahre Beratungserfahrung bei international agierenden Unternehmen im Design und der Implementierung von global ausgerichteten Identity & Access Management Strategien. Zuvor war Sie 10 Jahre bei IBM und war dort unter anderem verantwortlich für die globalen Governance-Risk-Compliance IT-Lösungen. Promoviert hat sie zum Thema emergente Risiken hervorgerufen durch IT-Innovationen in Edinburgh, UK.

Dr. Stephanie Nöth-Zahn leitet den Bereich Compliance Excellence bei Horváth (Webseite). Sie hat 17 Jahre Beratungserfahrung bei international agierenden Unternehmen im Design und der Implementierung von global ausgerichteten Identity & Access Management Strategien. Zuvor war Sie 10 Jahre bei IBM und war dort unter anderem verantwortlich für die globalen Governance-Risk-Compliance IT-Lösungen. Promoviert hat sie zum Thema emergente Risiken hervorgerufen durch IT-Innovationen in Edinburgh, UK.

Dr. Stephanie Nöth-Zahn leitet den Bereich Compliance Excellence bei Horváth (Webseite). Sie hat 17 Jahre Beratungserfahrung bei international agierenden Unternehmen im Design und der Implementierung von global ausgerichteten Identity & Access Management Strategien. Zuvor war Sie 10 Jahre bei IBM und war dort unter anderem verantwortlich für die globalen Governance-Risk-Compliance IT-Lösungen. Promoviert hat sie zum Thema emergente Risiken hervorgerufen durch IT-Innovationen in Edinburgh, UK.Aufwändige, manuelle Beantragungsprozesse für Zugriffsrechte in Unternehmen führen zu langen Wartezeiten, Mitarbeiter benötigen lange Anlaufzeiten, um arbeitsfähig zu werden. Für jedes System hat man dann noch verschiedene User IDs und (im besten Fall) ein nicht einfach zu erratendes und dadurch schwer zu merkendes Passwort. Viele verbinden genau deshalb mit IAM nervige, zeitraubende Tätigkeiten. Dabei sorgt ein standardisiertes und konsistentes IAM-System eben genau für kurze Beantragungswege, automatische Zuweisung und ein schnelles Arbeiten in den Zielsystemen. Durch eine integrierte und intelligente Authentifizierung mittels Single-Sign-On (SSO) können die Nutzer sich unkompliziert und sicher in den Zielsystemen anmelden.

Doch nicht nur bei internen Mitarbeitern reduziert eine automatische Authentifizierung manuelle Aufwände. Auch Endkunden können von intelligent konzipierten Authentifizierungsverfahren profitieren. Bei vielen Social-Media-Plattformen gilt es mittlerweile als Standard, sich über Facebook zu authentifizieren. Mittlerweile haben diesen Trend auch viele Finanzdienstleister erkannt und sogenannte Identitätsdienste ins Leben gerufen (bspw. „yes“ der Sparkasse oder “ verimi”, eine Plattform die unter anderem mit der Deutschen Bank, der Allianz und der Telekom kooperiert).

Horváth

Die Vorteile solcher Authentifizierungsdienste liegen auf der Hand: Es werden deutliche Vereinfachungen bei der Anbahnung neuer Kundenbeziehungen erreicht, denn man muss sich so nur noch einmal (und zwar beim Identitätsdienst) legitimieren. Ansonsten ist es gesetzlich vorgeschrieben, dass Neukunden sich vor Ort bei der Bank oder per PostIdent legitimieren. Dies stellt im Onlinegeschäft enorme Hürden dar, die die Kunden scheuen und es so zu hohen Abbrecherquoten kommt. Durch einen Identitätsdienst werden diese bürokratischen Hürden abgebaut. So kommt es deutlich schneller und häufiger zu einem Geschäftsabschluss. Die Nutzer müssen sich auch nicht mehr viele Nutzernamen und Passwörter merken. Der Login auf den verschiedenen Plattformen, Banken, Versicherungen oder Telekommunikationsdienstleistern wird erheblich vereinfacht. Durch integrierte Zwei-Faktor-Authentifizierung wird zusätzlich ein hoher Sicherheitsstandard gewährleistet.

Unternehmen haben durch Identity Management die Chance, ihre (digitalen) Kundenbeziehungen zu verbessern und Vertrauen in Sachen Datensicherheit zu gewinnen.

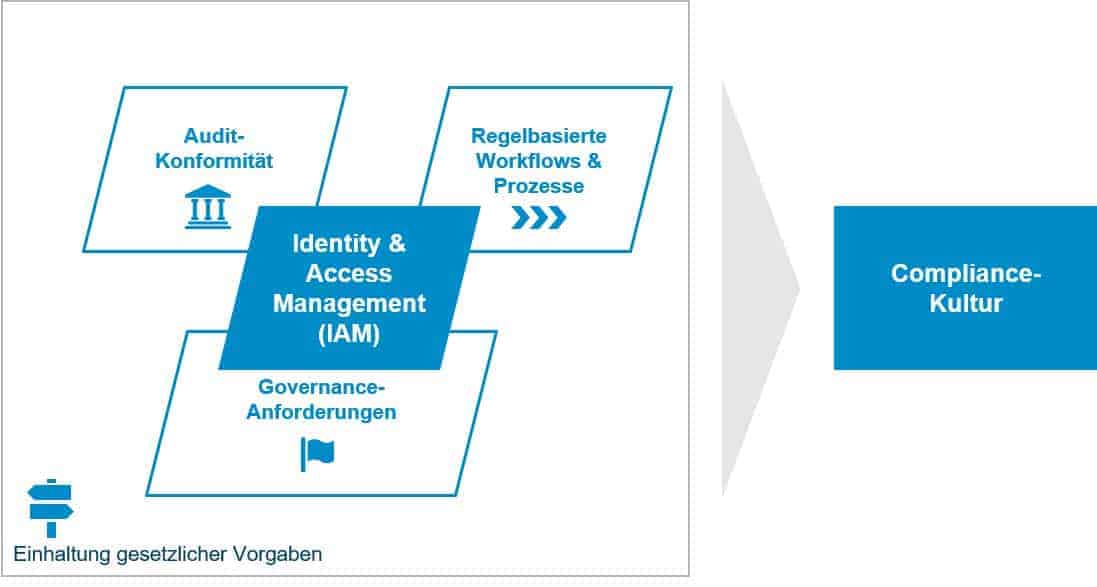

3) Gewährleistet die Einhaltung der Compliance

Banken und Finanzinstitute unterliegen verschiedenen regulatorischen Vorgaben, Richtlinien und Standards: MaRisk, BAIT, VAIT, Solvency II, MaGo, ISO 27001, DSGVO, BDSG, um nur einige zu nennen. Die Aufmerksamkeit der Prüfungsorgane auf IT-Sicherheit (bspw. Bankenaufsicht und Wirtschaftsprüfer) hat sich in den letzten Jahren deutlich erhöht und die Regeln haben sich dramatisch verschärft.

Mit der Implementierung einer IAM-Lösung decken Finanzinstitute bereits einen Großteil ihrer Verpflichtungen im Bereich der IT-Sicherheit automatisch ab.”

Durch die im IAM-System eingehaltenen Prozesse werden zentrale Governance-Anforderungen abgedeckt, wie das Need-to-Know-Prinzip oder die Einhaltung von Genehmigungs- und Kontrollprozessen. Mithilfe von Protokollierungs- und Auswertungsmöglichkeiten kann zudem die Überwachung der Compliance erreicht werden. Neben der formalen Einhaltung der Compliance entstehen noch begünstigende „Nebeneffekte“: Systemverantwortliche fangen durch IAM-Prozesse automatisch an, sich mehr Gedanken über Zugriffsrechte und -Strukturen zu machen. Interne IT-Compliance-Überprüfungen führen zu deutlich weniger Feststellungen und die Arbeit für die interne Revision sowie für externe Prüfer wird deutlich erleichtert.

Horváth

IAM leistet somit einen wertvollen Beitrag für die Erfüllung der Compliance-Funktion in Unterhemen und sollte daher auch von den Verantwortlichen in den Compliance-Abteilungen (nicht nur bei Banken und Versicherungen) nicht vernachlässigt werden.

4) Treibt Effizienz

Autor Frederik Eckmann, Horváth Frederik Eckmann ist als Consultant bei Horváth (Webseite) tätig. Er berät international agierende Kunden in den Bereichen Compliance und Enterprise Risk Management. Insbesondere entwickelt er Lösungen bei der Umsetzung regulatorischer Anforderungen durch den Einsatz von Identity & Access Management Systemen. Unter anderem beschäftigt er sich mit der systemseitigen Sicherstellung zentraler IAM-Prinzipien (z. B. Segregation of Duties (SoD) oder des Need-to-Know-Prinzips) sowie der technischen Anbindung von Applikationen an ein zentrales IAM-Tool.

Frederik Eckmann ist als Consultant bei Horváth (Webseite) tätig. Er berät international agierende Kunden in den Bereichen Compliance und Enterprise Risk Management. Insbesondere entwickelt er Lösungen bei der Umsetzung regulatorischer Anforderungen durch den Einsatz von Identity & Access Management Systemen. Unter anderem beschäftigt er sich mit der systemseitigen Sicherstellung zentraler IAM-Prinzipien (z. B. Segregation of Duties (SoD) oder des Need-to-Know-Prinzips) sowie der technischen Anbindung von Applikationen an ein zentrales IAM-Tool.

Frederik Eckmann ist als Consultant bei Horváth (Webseite) tätig. Er berät international agierende Kunden in den Bereichen Compliance und Enterprise Risk Management. Insbesondere entwickelt er Lösungen bei der Umsetzung regulatorischer Anforderungen durch den Einsatz von Identity & Access Management Systemen. Unter anderem beschäftigt er sich mit der systemseitigen Sicherstellung zentraler IAM-Prinzipien (z. B. Segregation of Duties (SoD) oder des Need-to-Know-Prinzips) sowie der technischen Anbindung von Applikationen an ein zentrales IAM-Tool.

Frederik Eckmann ist als Consultant bei Horváth (Webseite) tätig. Er berät international agierende Kunden in den Bereichen Compliance und Enterprise Risk Management. Insbesondere entwickelt er Lösungen bei der Umsetzung regulatorischer Anforderungen durch den Einsatz von Identity & Access Management Systemen. Unter anderem beschäftigt er sich mit der systemseitigen Sicherstellung zentraler IAM-Prinzipien (z. B. Segregation of Duties (SoD) oder des Need-to-Know-Prinzips) sowie der technischen Anbindung von Applikationen an ein zentrales IAM-Tool.In modernen IAM-Systemen laufen die dazugehörigen Prozesse automatisiert und in Echtzeit. Manuelle Kontrollschleifen und menschliche Überwachung gehören somit der Vergangenheit an. Besonders bei großen und stark wachsenden Organisationen wird die IT-Landschaft schnell unübersichtlich, manuelle Prozessschritte werden zur Kostenfalle. IAM automatisiert die zuvor manuell durchgeführten Schritte und stellt einen Rahmen, der die durchzuführenden Tätigkeiten im Berechtigungsmanagement kanalisiert. Durch die massive Reduktion manueller Tätigkeiten werden neben der Entlastung der Mitarbeiter so langfristig erhebliche Kosten gespart. Darüber hinaus ist IAM ein wesentlicher Treiber zur Digitalisierung von Geschäftsprozessen in Unternehmen und stellt somit eine Grundlage für die in so vielen Unternehmen bereits angegangene digitale Transformation dar. Durch ein intelligentes und vom Endanwender her gedachtes IAM-System können durch Self-Service-Optionen für Benutzer zudem die Aufwände für IT-Helpdesks reduziert werden.

5) Fördert Agilität

Die im Finanzsektor tiefgreifend fortschreitende Digitalisierung erfordert insbesondere in den IT-Abteilungen die konsequente Anwendung agiler Methoden und den Ausbau digitaler Fähigkeiten. Moderne IAM-Lösungen fügen sich sehr gut in bestehende IT-Prozesse und ermöglichen eine agile Vorgehensweise. Die fortschreitende Transformation der IT-Anwendungen in die Cloud wird durch ein IAM optimal unterstützt. Mit einem Hybrid-IAM-Modell können jegliche IT-Systeme, ob nun in der Cloud oder on-Premise hoch automatisiert und schnell angebunden werden.

Hybrid-IAM verbindet somit beide Welten der IT-Landschaften und die User erhalten schnell und sicher ihre Zugriffe.”

Auch moderne Software-Entwicklungen, Apps und Enterprise-Webanwendungen lassen sich so in einem agilen Setting an das zentrale IAM des Unternehmens anbinden, so werden konsistente und sichere Zugriffe im Unternehmen auf alle Systeme sichergestellt.

Fazit

Die Einführung von IAM-Lösungen realisiert für Unternehmen viele Vorteile. Mit IAM werden enorme Betrugs- und Schadensfälle reduziert. Es werden angemessene Kontrollen für die Zugriffssteuerung bereitgestellt und alle (aufsichtsrechtlich vorgegebenen) Standard-Workflows werden hoch automatisiert abgebildet. Durch IAM haben Unternehmen jederzeit volle Transparenz über Benutzerzugriffe auf ihre Systeme, manuelle Prozessschritte und Wartezeiten in der Bereitstellung der Benutzerzugriffe werden erheblich reduziert.Dr. Stephanie Nöth-Zahn und Frederik Eckmann, Horváth

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/122998

Schreiben Sie einen Kommentar