Ohne Zahlen keine Sicherheit – Wie Cyber Risk Quantification (CRQ) IT-Sicherheit messbar macht

Squalify

von Asdrúbal Pichardo, Squalify

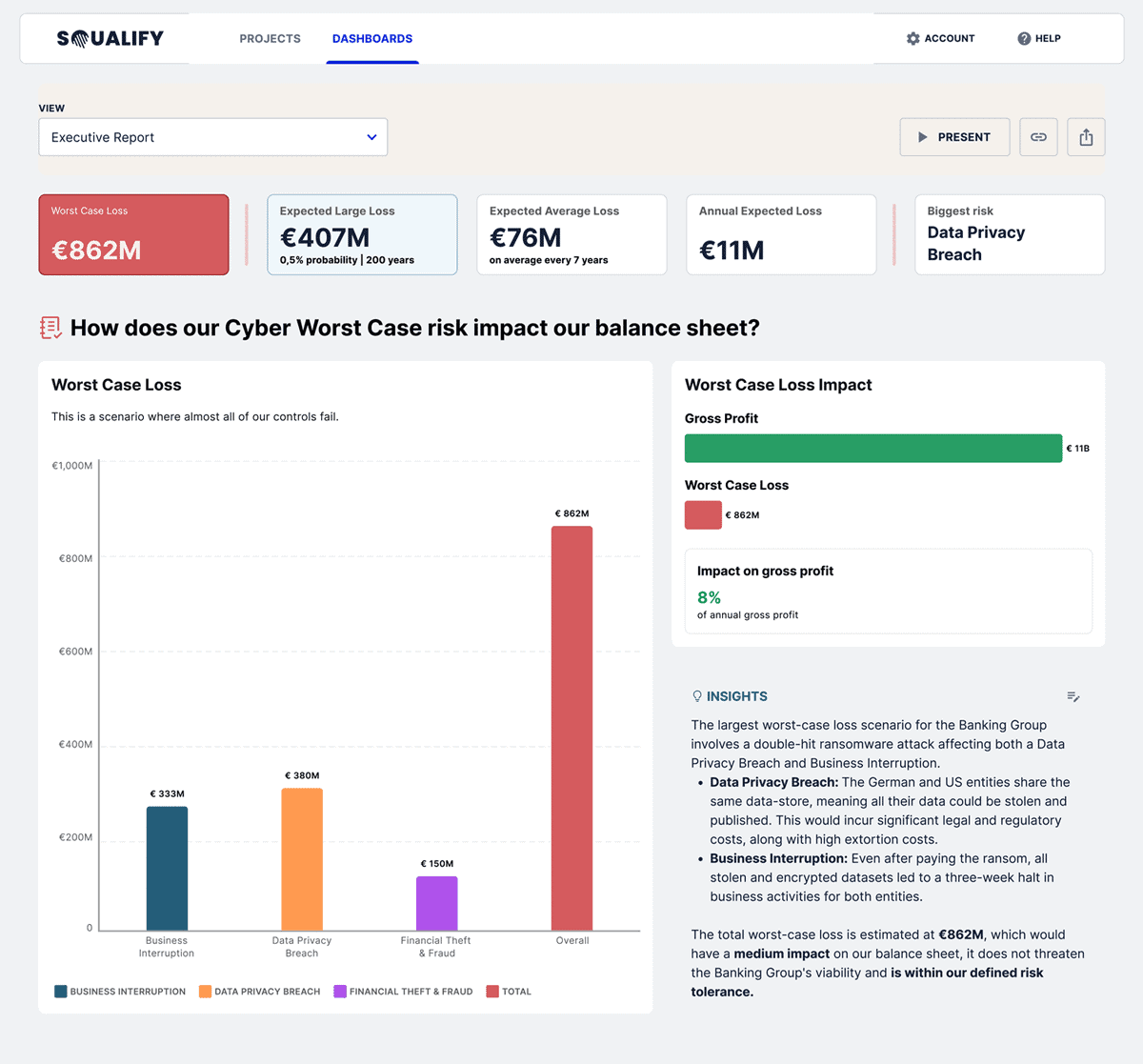

Das Ziel der CRQ: eine nachvollziehbare Risikokurve – ausgedrückt in Euro und Prozent statt in subjektiven Einschätzungen. Die Methodik entstammt der Finanzmathematik. Anstelle vager Bewertungen nutzt CRQ statistische Methoden wie Monte-Carlo-Simulationen, um Hunderttausende potenzielle Szenarien durchzurechnen. So entsteht ein Risikoprofil, das in der Sprache der Aufsicht, des CFO und der Revisoren verstanden wird. Asdrúbal ist CEO von Squalify (Website), einem Münchner Start-up, das eine Lösung zur Quantifizierung von Cyberrisiken für Entscheidungsträger auf C-Level anbietet. Zuvor war er unter anderem CEO bei den SaaS-Unternehmen Vernaio und FactoryPal sowie in leitenden Positionen bei Corporater und SAP tätig.

Asdrúbal ist CEO von Squalify (Website), einem Münchner Start-up, das eine Lösung zur Quantifizierung von Cyberrisiken für Entscheidungsträger auf C-Level anbietet. Zuvor war er unter anderem CEO bei den SaaS-Unternehmen Vernaio und FactoryPal sowie in leitenden Positionen bei Corporater und SAP tätig.Daten statt Meinung

Die Basis jedes quantitativen Risikomodells sind Daten – und zwar aus zwei Richtungen.

Erstens sind dies unternehmensspezifische Informationen. Dazu gehören Umsatzgrößen, Prozessabhängigkeiten, Nutzerzugänge, Systemlandschaften und Reifegrade der vorhandenen Sicherheitskontrollen. Auch Compliance-Daten aus Frameworks wie NIST, ISO 27001 oder COBIT fließen ein. Zweitens: Bedrohungs- und Schadensdaten aus realen Cybervorfällen. Diese stammen aus branchenweiten Verlustdatenbanken mit Hunderttausenden dokumentierten Fällen, ergänzt durch forensische Analysen und Marktstatistiken. Durch die Kombination beider Datenquellen entsteht ein hybrides Modell, das die individuelle Anfälligkeit eines Unternehmens mit der globalen Bedrohungslage verknüpft.

Die CRQ-Engine verbindet Forensik mit Finanzmathematik

- Exposure-Modell: Was steht finanziell auf dem Spiel. Anzahl personenbezogener Datensätze, Abhängigkeit kritischer Anwendungen, Lieferkette

- Kontroll-Mapping: NIST CSF, ISO 27001 oder CIS Controls werden auf ein einheitliches Risikomodell gemappt, Reifegrade gehen als Wirksamkeit in die Berechnung ein

- Frequenz und Schwere: Für jedes Szenario gibt es Parameter, Ergebnis sind Kennzahlen wie Expected Annual Loss, Probable Maximum Loss und Return Periods von 100 bis 1.000 Jahren

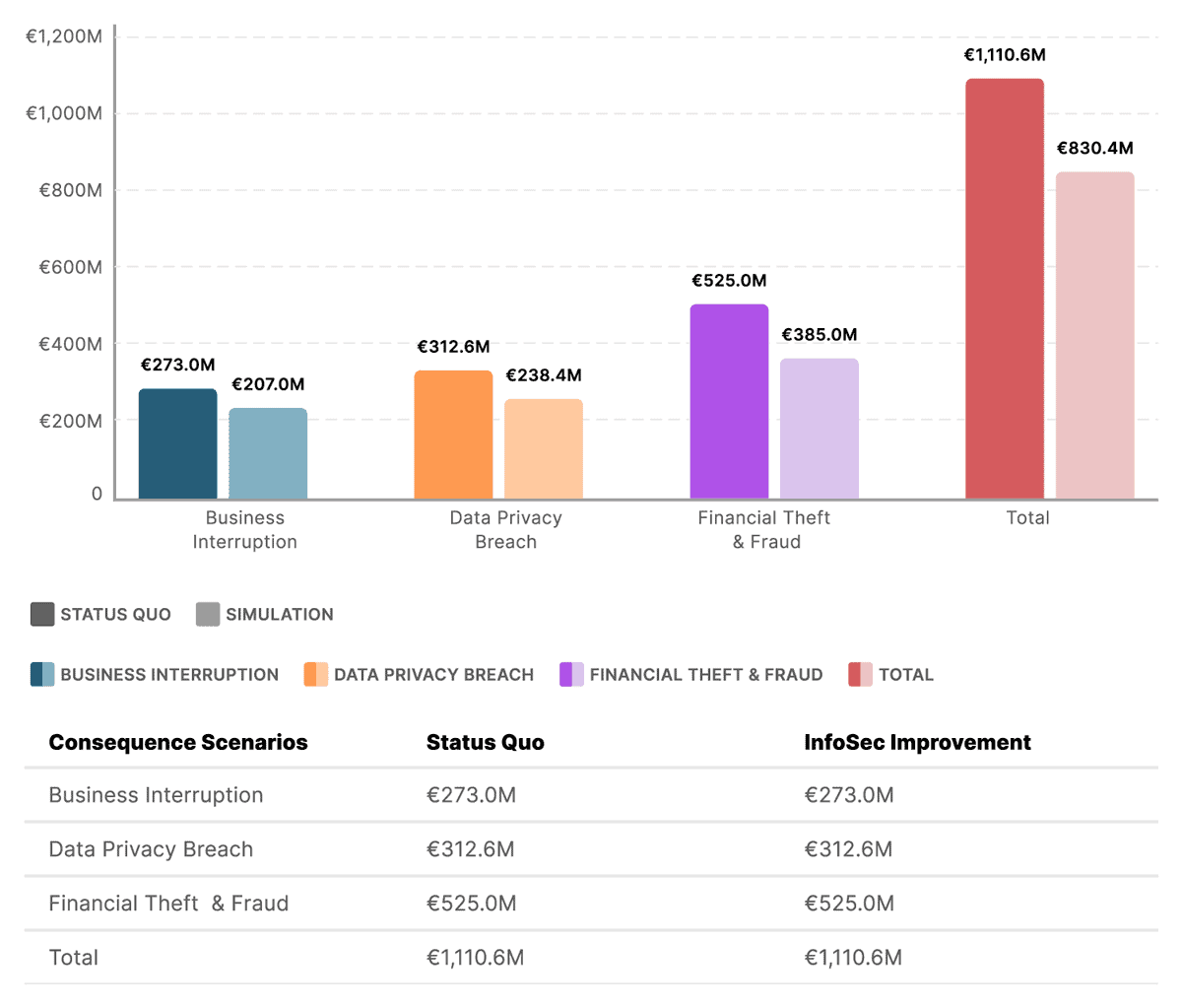

- Kosten-Nutzen: Durch Simulationen lässt sich der Einfluss von Security-Initiativen auf die verschiedenen Risiko-Kennzahlen ermitteln. So wird klar, welche Maßnahme welchen Euro spart

Squalify

Technische Präzision statt Risikoampel

CRQ ist keine Theorie, sondern angewandte Modellierung.

Die Berechnung folgt festen Parametern, wie sie aus der Versicherungswelt bekannt sind.“

Verlustverteilungen werden über Schweregrad- und Häufigkeitsfunktionen bestimmt. Die Modelle nutzen Wahrscheinlichkeitsintervalle – zum Beispiel 100 oder 1.000 Jahre (bzw 1, 0% oder 0,1% Eintrittswahrscheinlicket) – und liefern eine konkrete Zahl: Wie hoch ist der Schaden, den ein solches Ereignis verursachen würde? Damit entsteht erstmals ein belastbarer Maßstab, um zu prüfen, ob die Ausgaben für Firewalls, Backup oder EDR-Systeme in einem vernünftigen Verhältnis zur Risikoreduktion stehen.

Die Ergebnisse sind nicht nur für IT-Sicherheitsleiter relevant. Für das Risikomanagement, die Revision und den Vorstand liefern sie eine gemeinsame Grundlage. Wo zuvor nur qualitative Diskussionen stattfanden, entsteht eine quantifizierte Entscheidungsbasis.

Bedeutung für regulierte Finanz-IT

Für Banken und Versicherer ist CRQ weit mehr als ein Steuerungsinstrument. Regulierungsrahmen wie DORA und NIS2 verlangen nach nachvollziehbaren Methoden zur Bewertung von IT-Risiken. CRQ erfüllt diese Anforderung, weil es transparente Berechnungen, prüfbare Parameter und dokumentierte Annahmen liefert.

Squalify

So läuft ein CRQ-Zyklus in der Praxis

- Hypothesen und Scope: Auswahl der Szenarien entlang geschäftskritischer Prozesse und Meldepflichten

- Datenerhebung: 30 bis 60 Datenpunkte aus CMDB, IAM, EDR, SIEM und Finanzen reichen für eine erste Kalibrierung

- Simulation: eine Million Läufe pro Szenario, Ergebnis als Verlustverteilung

- Priorisierung: Top-Treiber je Szenario, Maßnahmen mit größter Wirkung zuerst

- Finanzanker: ROSI für Budgetentscheidungen

- Run-Modus: Quartalsweise Refresh, Incident-Einspeisung, Abgleich mit Audit und KRITIS-Anforderungen

Die Ergebnisse werden in monetären Risikometriken wie Annual Loss Expectancy (AEL), Modelled Large Loss (MLL) und Risk Balance ausgedrückt. Zusätzliche Visualisierungen zeigen, welche Kontrollen den größten Effekt auf die Reduktion des finanziellen Risikos haben. So lässt sich nachweisen, ob z.B. Investitionen in Endpoint Detection, Netzwerksegmentierung oder Awareness-Maßnahmen tatsächlich messbare Wirkung erzielen.

Die Brücke zwischen IT und Vorstand

Zum ersten Mal spricht IT-Sicherheit die Sprache der Unternehmenssteuerung. Wo früher technische Metriken wie „Intrusion Attempts“ oder „Mean Time to Detect“ zählten, entstehen jetzt finanzielle Kennzahlen, die in Risikoberichten und Audits verwendbar sind.

Für Vorstände, CFOs und Risikomanager wird Cybersecurity damit vergleichbar, priorisierbar und auditierbar. Sie können Budgets auf Basis von Kennzahlen verteilen, die direkt aus der Bedrohungslage und dem Geschäftsmodell abgeleitet sind. Die Lücke zwischen CISO und CFO schließt sich. Cyberrisiko wird berechenbar. Asdrúbal Pichardo, Squalify

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/236405

Schreiben Sie einen Kommentar