Online-Banking und Geldautomaten im Visier von Malware

Spezialisierte Schadsoftware zielt nach wie vor auf Finanzprozesse ab, sowohl auf Kundenseite als auch bei den Instituten. Die Angriffe werden immer raffinierter – und richten aufgrund von Kreuz-Infektionen immer größere Schäden an.

BKA

Ein alter Bekannter taucht auch in diesem Jahr wieder im Bundeslagebild Cybercrime 2018 des Bundeskriminalamts (BKA) auf: der Banking-Trojaner Emotet, der mindestens schon seit 2014 sein Unwesen treibt und allein in Deutschland bereits mehrere Millionen Schaden verursacht haben soll.

Der Angriff erfolgt über massenhafte Spam-Mails, die im Anhang infizierte Word-Dokumente enthalten. Wird die Makro-Funktion aktiviert, wird der eingebettete Kommandozeilen-Code ausgeführt und das Zielsystem so unter Kontrolle der Angreifer gebracht.

Schadfunktionen nehmen zu

Ursprünglich war Emotet ein reiner Banking-Trojaner, der Transaktionen manipulierte und so Gelder umleitete. Heute ist der Schädling modular aufgebaut und lädt weitere Schadfunktionen nach. Das BKA nennt neben der Manipulation von Banking-Anwendungen das Ausspähen von Passwörtern in Browsern und E-Mail-Programmen, das Extrahieren von Namen und E-Mail-Adressen von Kommunikationspartnern – eine wichtige Grundlage für erfolgreiches Phishing – und ein Modul für DDoS-Angriffe.

Teilweise bildet Emotet auch nur die Vorhut, die weiterer Malware im wahrsten Sinne des Wortes Tür und Tor öffnet. So hat man beobachtet, dass auch die Banking-Trojaner Dridex und Trickbot nachgeladen werden, wenn das System erfolgreich von Emotet infiziert wurde. Aber auch die Verschlüsselung der Festplatte kann eine Folge sein, wenn Ransomware nachgeladen wird, wie etwa UmbreCrypt oder Ryuk. Im Unternehmensumfeld gehen die Schäden durch Ransomware schnell in den sechs- und siebenstelligen Bereich.

Viel zu häufig verlieren Virenschutzprogramme den ständigen Wettlauf zwischen ständiger Modifikation der Malware und angepassten Erkennungsroutinen. Ist die Schadsoftware erst einmal im System, gibt es in der Regel nur einen Ausweg: alle betroffenen Rechner im Netzwerk plattmachen und komplett neu installieren. Oder wie es das BKA formuliert: „Einmal infizierte Systeme sind grundsätzlich als vollständig kompromittiert zu betrachten und müssen neu aufgesetzt werden“.

Auch Geldautomaten betroffen

Vor allem in Nordrhein-Westfalen und Niedersachsen treiben Banden ihr Unwesen, die es auf Geldautomaten abgesehen haben und mit spektakulären Explosionen für Schlagzeilen sorgen. Doch es gibt auch Methoden, um still und leise an das Automatengeld zu kommen.

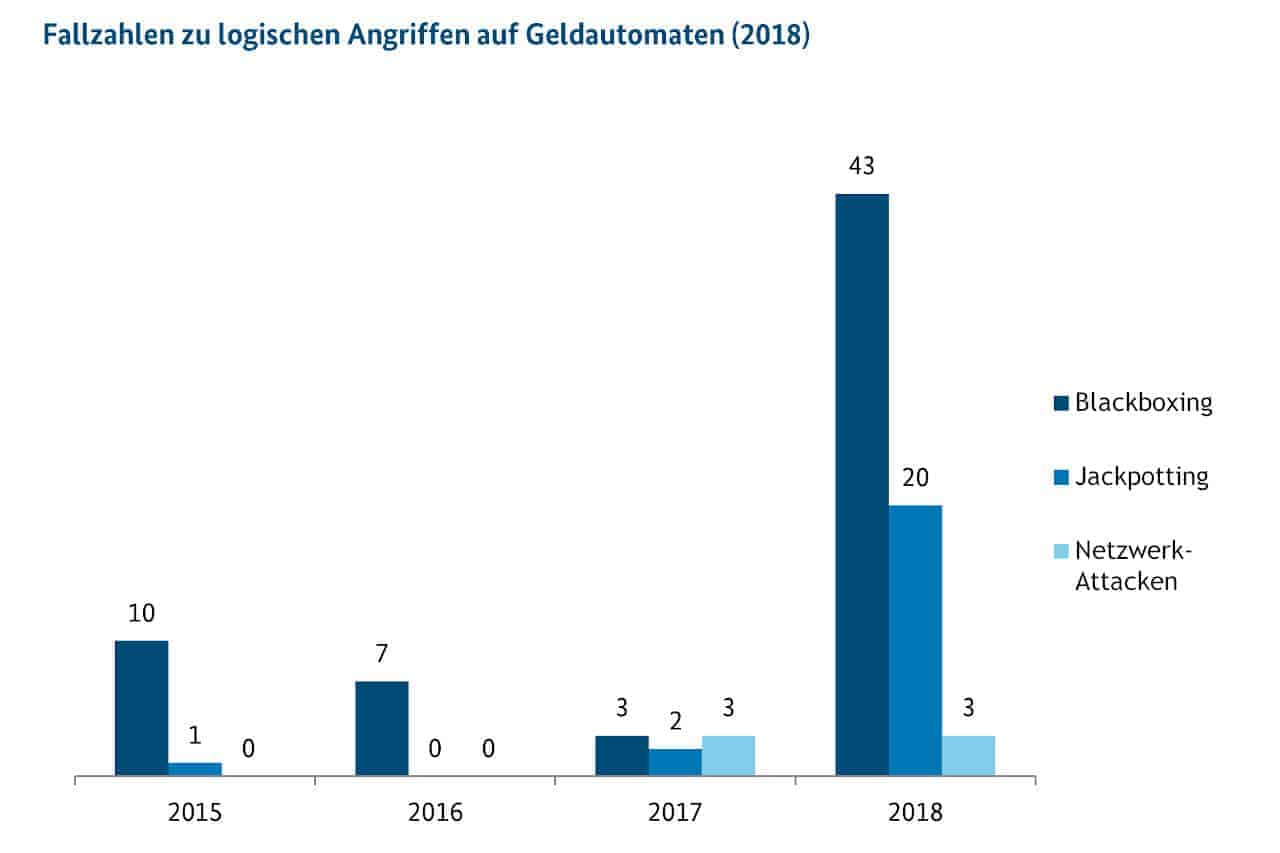

Beim „Jackpotting“ kommt ebenfalls Schadsoftware zum Einsatz. Hat der Angriff Erfolg, können sich die Kriminellen wie die Gewinner des Jackpots im Casino fühlen, denn der Automat spuckt jede Menge Bargeld aus. Die Ermittler registrierten erstmals im November 2017 den Einsatz einer Malware in Deutschland, die es laut BKA „auch technisch weniger versierten Tätern ermöglichen soll, Geldautomaten zu manipulieren und einen sogenannten Cash Out durchzuführen“. Sie wird im Darknet vertrieben. Im vergangenen Jahr wurden bereits 20 Angriffe mit dieser Software festgestellt, insgesamt erbeuteten die Täter dabei rund 540.000 Euro.

Allerdings sei die Mehrzahl der Attacken erfolglos geblieben, da die Banken zunehmend Sicherheitsvorkehrungen ergreifen. Beim Jackpotting ist eine der wirksamen Maßnahmen unter anderem die Verschlüsselung der Festplatte, weitere Tipps finden Sie hier.

Bargeld nach Banken-Hack

Eine weitere Variante ist die sogenannte Netzwerk-Attacke, also der Angriff auf Banken und Processing-Dienstleister per Malware, um dann quasi „von innen heraus“ die Auszahlung an Geldautomaten zu ermöglichen. Über manipulierte Transaktionsprozesse im Netzwerk zwischen Banken und Geldautomaten initiieren die Kriminellen dann einen Cash Out, je nach Angriffsmuster kartengebunden oder kartenunabhängig.

Die kartengebundene Variante hatten die Ermittler im Jahr 2017 bei zwei afrikanischen Banken festgestellt. Dort waren die Auszahlungslimits und die Begrenzungen der täglichen Abhebungen so heraufgesetzt worden, dass die Karteninhaber innerhalb kürzester Zeit im einen Fall etwa 550.000 Euro, im anderen sogar 3,1 Millionen unberechtigt abheben konnten.

Im vergangenen Jahr fielen drei asiatische Banken diesen Attacken zum Opfer. Der Cash Out wurde auch über Geldautomaten in Deutschland realisiert, hier wurden etwa 37.000 Euro erbeutet. Weltweit betrug der Schaden 39 Millionen Euro. Diese Art der Geldautomaten-Manipulation werde seit 2016 verstärkt beobachtet, so das BKA. Da die Täter in der Regel hohe Summen erbeuten – der jährliche Schaden liegt im zweistelligen Millionenbereich – sei weiterhin von einer anhaltend hohen Bedrohung auszugehen.

Und noch ein Lichtblick

Das Bundeslagebild Cybercrime führt übrigens noch eine dritte Variante der Manipulation von Geldautomaten auf, die jedoch nicht mit Malware zusammenhängt. Beim sogenannten Blackboxing wird mittels selbstgebauter Hardware versucht, das Auszahlungsmodul von Geldautomaten zu manipulieren.

Bei den Polizeibehörden wurden 43 Versuche dieser Betrugsmasche registriert. Erfolg hatten die Täter jedoch nur in vier Fällen, dabei erbeuteten sie rund 450.000 Euro. Mit der Verschlüsselung der Kommunikation zwischen dem Geldautomaten-Rechner und dem Auszahlungsmodul, die zunehmend zum Einsatz kommt, lassen sich diese Angriffe wirksam abwehren.

Einen umfassenden Überblick über die Gefährdungslage hier gibt das „Bundeslagebild Angriffe auf Geldautomaten 2018“ des BKA. hj

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/98465

Schreiben Sie einen Kommentar