IBM X-Force Report: Europa verzeichnet die meisten Cyberangriffe

IBM

IBM hat den jährlichen “X-Force Threat Intelligence Index” veröffentlicht. Der Bericht zeigt, dass Europa 2023 die meisten Cyberangriffe verzeichnen musste. Ransomware-Angriffe gingen demnach stark zurück, dafür wird generative KI langsam relevant. Das neue Hauptproblem ist jedoch eine “Krise der Identitäten”, da Cyberkriminelle verstärkt Nutzeridentitäten zur Kompromittierung von Unternehmen missbrauchen. Die Vorstellung einer Basissicherheit scheint fern von der Realität.

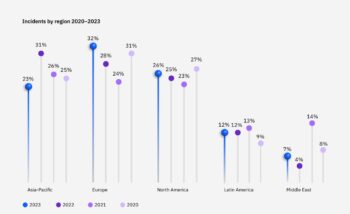

Ganze 32 Prozent aller im Jahr 2023 verzeichneten Angriffe erfolgten in Europa, so X-Force, die Abteilung für Sicherheitsdienstleistungen von IBM Consulting. Damit liegt die Region vor Nordamerika (26 Prozent) und dem Spitzenreiter des letzten Berichts, Asien und Pazifik (23 Prozent). 2023 ist so im Vergleich mit den Vorjahren das Jahr mit den meisten Vorfällen in Europa. Unter den europäische Ländern steht Deutschland mit 15 Prozent auf dem zweiten Platz.

IBM X-Force

Die Fertigungsindustrie war mit 28 Prozent die am häufigsten angegriffene Industrie in Europa, dicht gefolgt von professionellen Dienstleistungen und Dienstleistungen für Unternehmen und Verbraucher (25 Prozent). Die Finanz- und Versicherungsbranche trafen 16 Prozent der Attacken. Dies sind jedoch 37 Prozent der global verzeichneten Vorfälle.

In Deutschland sind Einrichtungen des Gesundheitswesens mit 39 Prozent am stärksten betroffen. Fertigungsindustrie und Finanzinstitute machten 23 Prozent aus.”

Bedroht werden die Opfernetzwerke am häufigsten von Malware (44 Prozent der europäischen Vorfälle). Außerdem gab es in Europa mit 26 Prozent die meisten verzeichneten Ransomware-Angriffe weltweit.

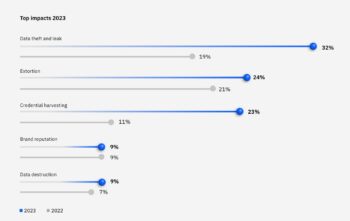

Die drei wichtigsten Auswirkungen auf europäische Unternehmen waren das Abgreifen von Anmeldeinformationen (Credential Harvesting), Erpressung und Datenlecks.

Cyberkriminelle stehlen Benutzeridentitäten

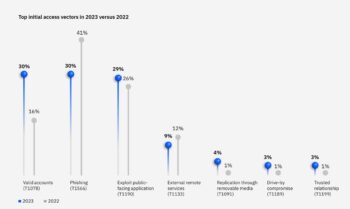

Große Schwachstellen zeigt der Bericht vor allem beim Schutz der Benutzeridentitäten und E-Mails auf. Der Missbrauch gültiger Konten und Phishing (je 30 Prozent) machten den Großteil der Angriffe auf europäische Unternehmen aus. Im Jahr 2023 beobachtete X-Force, dass Angreifer zunehmend in Maßnahmen zur Erlangung von Nutzeridentitäten investierten.

Infostealing-Malware, die darauf ausgelegt ist, persönliche Informationen wie E-Mails, Anmeldedaten für soziale Medien und Messaging-Apps, Bankdaten, Krypto-Wallet-Daten und mehr zu stehlen, erlebte einen Anstieg um 266 Prozent.”

IBM X-Force

Auch die Verfügbarkeit von Milliarden von kompromittierten Anmeldedaten im Dark Web erleichtert Cyberkriminellen den Zugang. Wie weit Zugriff Krimineller auf die Online-Aktivitäten von Nutzern reicht wurde deutlich, als das FBI und die europäischen Strafverfolgungsbehörden im April 2023 ein globales Forum für Cyberkriminalität ausschalteten, das die Anmeldedaten von mehr als 80 Millionen Nutzerkonten sammelte.

800.000 Beiträge zu KI und GPT

IBM erwartet, dass identitätsbasierte Angriffe weiter zunehmen werden, da Angreifer generative KI nutzen werden, um ihre Angriffe zu optimieren. Bereits im Jahr 2023 beobachtete X-Force über 800.000 Beiträge zu KI und GPT in Dark-Web-Foren, was bestätigt, dass diese Innovationen die Aufmerksamkeit und das Interesse von Cyberkriminellen geweckt haben.

Identitätsbasierte Angriffe sind schwierig zu entdecken und erfordern kostspielige Maßnahmen von Unternehmen.

Laut X-Force waren größere Vorfälle, die von Angreifern durch die Nutzung gültiger Konten verursacht wurden, mit fast 200 Prozent komplexeren Reaktionsmaßnahmen der Sicherheitsteams verbunden als der durchschnittliche Vorfall.”

Sicherheitsverantwortliche müssen zwischen legitimen und bösartigen Benutzeraktivitäten im Netzwerk unterscheiden. Der IBM 2023 Cost of a Data Breach Report stellt fest, dass bei Sicherheitsverletzungen, die durch gestohlene oder kompromittierte Zugangsdaten verursacht wurden, rund 11 Monate für die Erkennung und Wiederherstellung benötigt wurden. Im Vergleich mit jedem anderen Infizierungsvektor ist das die längste Reaktionszeit.

Ransomware geht zurück

Ransomware-Angriffe auf Unternehmen sind im vergangenen Jahr um fast 12 Prozent zurückgegangen. IBM X-Force seiht den Grund dafür im Umgang mit Angriffen in der Vergangenheit. Größere Unternehmen entschieden sich gegen eine Zahlung und Entschlüsselung zugunsten des Wiederaufbaus ihrer Infrastruktur. Dieser wachsende Widerstand beeinflusst wahrscheinlich die Umsatzerwartungen der Angreifer aus verschlüsselungsbasierter Erpressung. Es ist deshalb zu beobachten, dass die zuvor auf Ransomware spezialisierten Gruppierungen zunehmend zu Infostealern werden.

Schwachstellen in der Basissicherheit

74 Prozent der Cyberattacken in der Europäischen Union zielten im Jahr 2023 auf kritische Infrastrukturen ab. Besonders diese Angriffe zeigten Schwächen auf.

Bei fast 85 Prozent der Angriffe auf kritische Sektoren hätte die Kompromittierung mithilfe von Patches, Multi-Faktor-Authentifizierung oder dem Least Privilege Prinzip – dem Einschränken von Benutzer Accounts – verhindert werden können.”

Dies zeigt, dass die von der Sicherheitsbranche seit jeher als „Basissicherheit“ bezeichnete Sicherheit schwieriger zu erreichen ist als behauptet.

Weltweit richteten sich fast 70 Prozent der Angriffe, zu denen X-Force zur Hilfe gerufen wurde, gegen Unternehmen mit kritischen Infrastrukturen.”

Das Ergebnis verdeutlicht, dass Cyberkriminelle auf die Notwendigkeit der Verfügbarkeit dieser hochwertigen Ziele setzen, um ihre eigenen Ziele zu erreichen.

IBM X-Force, MITRE ATT&CK

Verursacht wurden diese Angriffe vor allem durch die Ausnutzung von öffentlichen Anwendungen, Phishing-E-Mails und die Nutzung von gültigen Konten. Letzteres stellt ein erhöhtes Risiko für den Sektor dar, wobei nach Angaben des DHS CISA die Mehrheit der erfolgreichen Angriffe auf Regierungsbehörden, Unternehmen mit kritischer Infrastruktur und staatliche Regierungsstellen im Jahre 2022 die Verwendung gültiger Konten beinhaltete. Dies unterstreicht die Notwendigkeit, dass diese Unternehmen häufiger Belastungstests für ihre Umgebungen durchführen müssen, um potenzielle Risiken zu erkennen und Pläne zur Reaktion auf Vorfälle zu entwickeln.

Wenngleich ‚Sicherheitsgrundlagen‘ nicht so viel Aufsehen erregen wie ‚KI-gesteuerte Angriffe‘, so bleibt doch festzuhalten, dass das größte Sicherheitsproblem von Unternehmen auf die grundlegenden und bekannten Probleme hinausläuft – und nicht auf die neuen und unbekannten. Identität wird wieder und wieder für Angriffe auf Unternehmen missbraucht – ein Problem, das sich noch verschärfen wird, wenn Angreifer in KI investieren, um diese Taktik zu optimieren.“

Charles Henderson, Global Managing Partner, IBM Consulting und Leiter von IBM X-Force

Kein Gewinn durch Angriffe auf generative KI – noch nicht

Damit Cyberkriminelle einen Gewinn aus ihren Kampagnen ziehen können, müssen die Technologien, auf die sie abzielen, in den meisten Unternehmen weltweit vertreten sein. In der Vergangenheit haben beispielsweise Ransomware und die Marktdominanz von Windows Server, BEC-Betrug und die Dominanz von Microsoft 365 oder Kryptojacking cyberkriminelle Aktivitäten begünstigt. Dieses Muster wird sich höchstwahrscheinlich auf KI ausweiten.

X-Force geht davon aus, dass die Attraktivität von KI als Angriffsfläche sich wandeln wird, sobald eine Marktdominanz erkennbar ist.”

Hat eine einzelne Technologie einen Marktanteil von 50 Prozent erreicht oder sich der Markt auf drei oder weniger Technologien konsolidiert, könnte das Investitionen von Cyberkriminellen in neue Tools auslösen. Obwohl sich generative KI noch in der Phase vor der Massenvermarktung befindet, ist es unerlässlich, dass Unternehmen ihre KI-Modelle sichern. Sie sollten auch erkennen, dass ihre vorhandene zugrundeliegende Infrastruktur ein Gateway zu ihren KI-Modellen ist. Angriffe auf diese Infrastruktur erfordern keine neuen Taktiken von Angreifern. Dies unterstreicht die Notwendigkeit eines ganzheitlichen Ansatzes für Sicherheit im Zeitalter generativer KI.

Der Bericht kann hier gegen Angabe von Name und E-Mail abgerufen werden.ls

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/206506

Schreiben Sie einen Kommentar