Neue IT-Gefahren für das Finanzwesen: So umgehen Hacker MFA und rüsten ihre Methoden um

F5

Von jeher steht die Finanzbranche im Fokus von Cyberkriminellen. Doch im vergangenen Jahr hat sich die Bedrohungslage nochmals deutlich verschärft. Hacker umgehen die Zwei-Faktor-Authentifizierung, nutzen legitime Zugangsdaten für Bankkonten und verändern ihre Methoden nach jeder neuen Sicherheitsmaßnahme. Was ist derzeit besonders zu beachten?

von Frank Thias, Principal Solutions Engineer bei F5

Obwohl die meisten Transaktionen automatisch generiert wurden, waren 941 Millionen von Menschen initiiert.”

Der Spitzenwert bei dieser Attacke betrug 17 Millionen Versuche pro Stunde für eine Kontoübernahme. Dieser Peak zog sich über 5 Tage hinweg.

Alleine diese Zahlen zeigen, dass die Aggressivität der Cyberkriminellen weiter steigt. Da traditionell das Finanzwesen aufgrund der dort gelagerten Gelder im Fokus steht, müssen sich Banken und Versicherungen noch stärker gegen Angriffe rüsten. Ein zentrales Thema ist dabei Credential Stuffing. Denn Hacker nutzen häufig legitime Zugangsdaten, die sie zuvor gestohlen oder über das Darknet erworben haben, um sich damit für ein Konto zu authentifizieren. Das Institut muss daher bei jeder Einwahl prüfen, ob tatsächlich der dazu berechtigte Kunde den Benutzernamen und das Kennwort eingibt. Dazu prüft es zusätzlich etwa den verwendeten Browser, das genutzte Gerät oder die IP-Adresse.

Der Genesis-Marktplatz

Doch das reicht heute nicht mehr aus. Denn inzwischen installieren Hacker Malware auf Geräten von Privatnutzern, um verschiedene Umgebungsattribute aus dem Browser zu sammeln. Dazu gehören Benutzernamen und Passwörter für Websites, die das Opfer besucht, sowie Browser-Historie, Cookies, Plugins, IP-Adresse oder Bildschirm- und Browser-Dimensionen. Diese und viele andere Attribute werden zur Erstellung von Browser-Fingerprints verwendet und zum Beispiel auf dem Online-Marktplatz Genesis zum Verkauf angeboten.

Cyberkriminelle können mit Hilfe dieser Fingerprints den Browser des realen Nutzers imitieren. Damit vermeiden sie die Zwei-Faktor-Authentifizierung, die häufig beim Einloggen mit einem unbekannten Gerät ausgelöst wird.”

Zudem lässt sich mit Hilfe der Angaben in der Regel auch die wahre Identität des Opfers ermitteln, um weitere sensible persönliche Daten abzugreifen.

Den zweiten Faktor stehlen

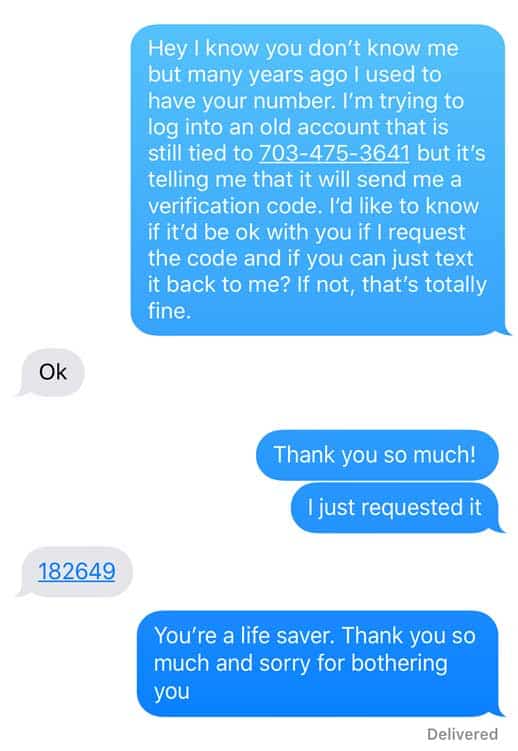

Bei modernen Methoden wie dem pushTAN-Verfahren funktioniert der Diebstahl des zweiten Faktors häufig durch klassisches Phishing. Im ersten Schritt finden Cyberkriminelle über soziale Medien wie LinkedIn oder Facebook persönliche Informationen über das Opfer heraus, zum Beispiel Interessen, Hobbies, die aktuelle Firma und Position. So erscheinen sie beim Opfer glaub- und vertrauenswürdig.

F5

Beispiel für den Diebstahl des zweiten Faktors über Phishing

Alternativ gibt es Tools, mit denen Angreifer über einen Reverse Proxy den zweiten Faktor abfangen. Ein bekanntes Beispiel ist hier Modlishka. Zudem existieren Lösungen, die den eigentlichen Nutzer beziehungsweise die Browser-Umgebung in der aktuellen Session kopieren und imitieren. Sie nutzen unter anderem die Bequemlichkeit der Nutzer aus, indem sie durch gespeicherte Informationen wie Cookies den Zugang erhalten.

Dabei spielt es keine Rolle, welche Methode der Zwei-Faktor-Authentifizierung zum Einsatz kommt. Sobald der Nutzer sich erfolgreich an der Applikation anmeldet oder die Option zur automatischen Speicherung von Zugangsdaten verwendet, kann die Browser-Umgebung kopiert werden.”

Das setzt natürlich voraus, dass der Angreifer die zeitlich begrenzten Session-Informationen auch sofort nutzen kann. In der Regel geschieht dies durch Malware – entweder im Browser oder auf dem Client-System selbst. Der Nutzer bekommt das im Normalfall nicht mit.

Ständig neue Angriffstools – wenn nötig

Autor Frank Thias, F5 Frank Thias arbeitet seit April 2006 im Presales-Team als Principal Solutions Engineer bei der F5 Networks GmbH (Website) in Deutschland. Er berät Kunden im Banken-, Versicherungs- und Industrieumfeld. Thias verfügt über mehr als 25 Jahre Erfahrung in der IT-Branche. Bereits zu Beginn seiner Karriere spezialisierte er sich auf Netzwerksicherheit. Mit seinem Wechsel zu F5 konnte er sich weitere umfangreiche Kenntnisse in den Bereichen Application Security, Cloud Security, Federation und Single Sign-On aneignen. Neben einer hohen Expertise im Bereich der Netzwerksicherheit, die durch zahlreiche Zertifizierungen dokumentiert ist, bestehen sehr gute Kenntnisse im Bereich der Anwendungssicherheit und Anwendungszuverlässigkeit. Bevor Frank Thias zu F5 wechselte, arbeitete er als technischer Trainer und Senior Consultant in einem Sicherheitssystemhaus. Seine berufliche Laufbahn in der IT begann er bei einem Kunden aus dem Gesundheitswesen als Netzwerkadministrator.

Frank Thias arbeitet seit April 2006 im Presales-Team als Principal Solutions Engineer bei der F5 Networks GmbH (Website) in Deutschland. Er berät Kunden im Banken-, Versicherungs- und Industrieumfeld. Thias verfügt über mehr als 25 Jahre Erfahrung in der IT-Branche. Bereits zu Beginn seiner Karriere spezialisierte er sich auf Netzwerksicherheit. Mit seinem Wechsel zu F5 konnte er sich weitere umfangreiche Kenntnisse in den Bereichen Application Security, Cloud Security, Federation und Single Sign-On aneignen. Neben einer hohen Expertise im Bereich der Netzwerksicherheit, die durch zahlreiche Zertifizierungen dokumentiert ist, bestehen sehr gute Kenntnisse im Bereich der Anwendungssicherheit und Anwendungszuverlässigkeit. Bevor Frank Thias zu F5 wechselte, arbeitete er als technischer Trainer und Senior Consultant in einem Sicherheitssystemhaus. Seine berufliche Laufbahn in der IT begann er bei einem Kunden aus dem Gesundheitswesen als Netzwerkadministrator.

Frank Thias arbeitet seit April 2006 im Presales-Team als Principal Solutions Engineer bei der F5 Networks GmbH (Website) in Deutschland. Er berät Kunden im Banken-, Versicherungs- und Industrieumfeld. Thias verfügt über mehr als 25 Jahre Erfahrung in der IT-Branche. Bereits zu Beginn seiner Karriere spezialisierte er sich auf Netzwerksicherheit. Mit seinem Wechsel zu F5 konnte er sich weitere umfangreiche Kenntnisse in den Bereichen Application Security, Cloud Security, Federation und Single Sign-On aneignen. Neben einer hohen Expertise im Bereich der Netzwerksicherheit, die durch zahlreiche Zertifizierungen dokumentiert ist, bestehen sehr gute Kenntnisse im Bereich der Anwendungssicherheit und Anwendungszuverlässigkeit. Bevor Frank Thias zu F5 wechselte, arbeitete er als technischer Trainer und Senior Consultant in einem Sicherheitssystemhaus. Seine berufliche Laufbahn in der IT begann er bei einem Kunden aus dem Gesundheitswesen als Netzwerkadministrator.

Frank Thias arbeitet seit April 2006 im Presales-Team als Principal Solutions Engineer bei der F5 Networks GmbH (Website) in Deutschland. Er berät Kunden im Banken-, Versicherungs- und Industrieumfeld. Thias verfügt über mehr als 25 Jahre Erfahrung in der IT-Branche. Bereits zu Beginn seiner Karriere spezialisierte er sich auf Netzwerksicherheit. Mit seinem Wechsel zu F5 konnte er sich weitere umfangreiche Kenntnisse in den Bereichen Application Security, Cloud Security, Federation und Single Sign-On aneignen. Neben einer hohen Expertise im Bereich der Netzwerksicherheit, die durch zahlreiche Zertifizierungen dokumentiert ist, bestehen sehr gute Kenntnisse im Bereich der Anwendungssicherheit und Anwendungszuverlässigkeit. Bevor Frank Thias zu F5 wechselte, arbeitete er als technischer Trainer und Senior Consultant in einem Sicherheitssystemhaus. Seine berufliche Laufbahn in der IT begann er bei einem Kunden aus dem Gesundheitswesen als Netzwerkadministrator.Diese Beispiele zeigen, dass Hacker immer wieder neue Methoden entwickeln oder bekannte variieren, um Schutzmaßnahmen zu umgehen. Doch das geschieht nur, wenn sie auch müssen, da ihre Angriffe abgewehrt werden. Dies führt zum ewigen Wettrennen zwischen Angreifern und Security-Verantwortlichen. Dabei hat der Angreifer im Vorfeld grundsätzlich mehr Zeit und kann seine nächsten Schritte gut vorbereiten. Der Einsatz von Gegenmaßnahmen erfolgt dagegen meist unter Zeitdruck und erfordert oft eine kurzfristige Reaktion.

Ein Beispiel ist die vor kurzem veröffentlichte Möglichkeit zum Umgehen von WAF-Lösungen. Solche Schwachstellen können jederzeit auftreten und es dauert eine Weile, bis diese sicher behoben werden. Viele Angreifer nutzen dieses Zeitfenster aus oder attackieren schon vor Veröffentlichung die Sicherheitslücke. Sie platzieren Malware, stehlen Daten oder verschaffen sich auf andere Weise permanenten Zugang auf die Systeme. Schwachstellen in Web-Apps, Frameworks, Datenbanken oder selbst in Security-Lösungen wird es immer geben, so dass Angreifer mit genügend Motivation und Geduld auch fündig werden.

Doch sie müssen nicht immer gleich neue Tools einsetzen: Alternativ suchen die Angreifer das nächste, schwächer abgesicherte Unternehmen und attackieren dieses. Denn sie wissen auch, dass nicht alle Unternehmen aktuelle Schwachstellen zeitnah beheben – selbst wenn Patches verfügbar sind. So verwenden sie bewährte Methoden weiter, solange sie funktionieren.

Attacken über die Lieferkette

Doch selbst wenn alle Patches aufgespielt und die Sicherheitsmaßnahmen umfassend sind, ist die Gefahr für Finanzinstitute noch lange nicht vorbei. Denn wenn Cyberkriminelle die Bank selbst nicht mehr angreifen können, versuchen sie es über die Lieferkette.

Schließlich arbeiten viele Institute mit Partnern wie FinTechs zusammen, die zum Teil einen direkten und vergleichsweise wenig überprüften Zugang zu den Kundenkonten besitzen. Viele Banken gehen einfach davon aus, dass die FinTechs eigene strenge Sicherheitsmaßnahmen durchführen und daher ihre Anfragen nicht mehr intensiv zu prüfen sind.”

Aber auch Versicherungen können Opfer von Angriffen über ihre Lieferkette werden. Zum Beispiel nutzen sie externe Online-Dienste, um neue Verkaufskontakte zu erhalten und je nach Nachfrage ihre Preise anzupassen. Automatisierte Bots können auch hier jedoch Schwachstellen bei der Online-Anmeldung ausnutzen, um Konten zu fälschen. Wer diesen Betrug nicht erkennt, glaubt deutlich mehr Kunden oder Interessenten zu haben, als es tatsächlich sind. Schon vor einigen Jahren ermittelten Security-Spezialisten, dass bei einem US-amerikanischen sozialen Netzwerk sogar 99 Prozent des Anmeldeverkehrs automatisiert war. Auf ähnliche Weise legen gefälschte Verkaufskontakte und Preismanipulationen Versicherungen herein.

Fazit

Das Rennen zwischen Cyberkriminellen und Sicherheitsexperten geht immer weiter, gerade im Finanzwesen. Daher müssen Banken und Versicherungen ihre Sicherheitsansätze ständig modernisieren. Gleichzeitig wenden sich Hacker verstärkt der Lieferkette zu. So müssen Banken und Versicherungen auch die Security-Maßnahmen und Anfragen ihrer Partner streng überprüfen, bevor sie ihnen einen Systemzugang gewähren.Frank Thias, F5

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/149857

Schreiben Sie einen Kommentar