SIEM-Systeme bügeln – höchst pragmatisch ‑ typische Security-Schwächen bei Banken aus

LogRhythm

Informationssicherheit im Finanzsektor kommt ohne Strategien für die Abwehr bereits angelaufener Angriffe nicht mehr aus. SIEM-Systeme sind das passende Werkzeug dazu. Ganz nebenbei bügeln sie auf höchst pragmatische Weise auch ein paar branchentypische Security-Schwächen aus. Roland Messmer, Regional Director Central and Eastern Europe bei LogRhythm, skizziert die clevere Herangehensweise und hinterhältige Fallstricke bei der Verteidigung gegen digitale Einbrecher.

von Roland Messmer, LogRhythm

In den vergangen Jahren hat die internationale Kriminalität die modernen Kommunikationsnetze mit wachsendem Erfolg als eine neue Spielwiese erobert. Hacker verstehen sich immer besser darauf, unentdeckt zu bleiben, indem sie extrem vorsichtig vorgehen. Sie verwenden Strategien, bei denen sie – von außen betrachtet – geradezu passiv wirken. Auf diese Weise vermeiden sie es, den gängigen Sicherheitssensoren der IT allzu leicht aufzufallen.Spezielle Sicherheitsprobleme der Banken und Sparkassen

Eines der speziellen Sicherheitsprobleme des Finanzsektors liegt darin, dass seine Unternehmen aufgrund der Größe des Marktes stark isoliert voneinander arbeiten. Viele Banken und die Organisationen in den verschiedenen Ländern geraten fast nie miteinander in Berührung. Auf der technischen Ebene sind Legacy-Systeme in Betrieb, die niemals dazu gedacht waren, vernetzt zu werden. Sie sind deshalb auch heute noch nicht gut untereinander verbunden und vor allem nur wenig standardisiert. Diese branchentypischen Merkmale erschweren es erheblich, übergreifende Sicherheitsprogramme aufzustellen, die die wichtigsten Systeme und Informationen umfassend schützen.

Die vor kurzer Zeit öffentlich gewordene Attacke auf das SWIFT-System, bei der Cyberkriminelle authentische Credentials für betrügerische Überweisungen nutzten, zeigt einen weiteren Aspekt: Kann ein Hacker die Position eines Insiders einnehmen, hat er die Möglichkeit, ungeheuren Schaden anzurichten.

Nicht das Eindringen von Cyberkriminellen lässt sich verhindern – aber ihr Erfolg

Unglücklicherweise ist es bei der heutigen Bedrohungslandschaft kaum zu verhindern, dass Hacker in die Unternehmensnetze eindringen. Es ist aber durchaus möglich, sie zu stoppen, bevor Schaden entsteht. Organisationen müssen sich dazu auf neue Strategien für Cyber-Security einstellen. Sie dürfen sich nicht mehr allein darauf konzentrieren, die Kriminellen aus ihren Netzen heraushalten zu wollen, sondern müssen zusätzlich alles daransetzen, erfolgreiche Eindringlinge zu erkennen und dann so schnell wie möglich auf die Bedrohung zu reagieren.

Das heißt keineswegs, dass Werkzeuge für Perimetersicherheit in Zukunft keine Rolle mehr spielen.”

Weil aber die gefährlichsten Attacken immer häufiger von innen gestartet werden – von einem echten Insider oder einem Akteur, der sich die Anmeldedaten eines berechtigten Anwenders verschafft hat – bekommen interne Sensoren größere Bedeutung. Sie können verdächtiges oder unnormales Verhalten selbst dann aufspüren, wenn es einem menschlichen Betrachter noch völlig normal erscheint.

Banken tendieren dazu, mit einer großen Zahl separierter Geschäftsbereiche zu arbeiten – Investment-Banken, Privatbanken, Vermögensverwaltung, Mergers und Acquisitions und so weiter, auch wenn all diese Abteilungen unter dem Dach derselben Organisation operieren. Diese Konstellation macht es besonders kompliziert, eine übergreifende Sicherheitsstrategie zu implementieren. Hinzu kommt die Verteilung über eine große Zahl von Standorten an den unterschiedlichsten weltweiten Lokationen. Dies nämlich bedeutet, dass die Gesamtorganisation mit stark variierenden externen Vorgaben und divergierenden Prioritäten im Bereich Sicherheit zurechtkommen muss.

Silo-Strukturen und Legacy-IT

Die Silos, die so entstehen, führen zu Zielkonflikten und zu Systemen, die nur unzureichend aufeinander abgestimmt sind. Prüfer, Sicherheitsverantwortliche und IT-Mitarbeiter haben nicht den umfassenden Einblick in die gesamte Organisation, den sie benötigen. Außerdem haben sich viele Firmen noch nicht von der Konzentration auf die Perimetersicherheit lösen können und arbeiten nach wie vor mit den schlecht ins Gesamtkonzept integrierten Legacy-Systemen.

Logrythm

Tatsächlich, so berichtet das SANS-Institut (hier) , ist der häufigste Grund für Security-Incidents bei Organisationen aus dem Bereich der Finanzdienstleistungen der Missbrauch von Privilegien durch eigene Angestellte oder freie Mitarbeiter. Mit kurzem Abstand folgen Spear-Phishing-E-Mails. In der entsprechenden Untersuchung aber behaupteten ein Drittel der Befragten auch, Systeme für Perimetersicherheit (Firewall und Intrusion Detection/Prevention (IDS/IPS)) seien ihre wirksamsten Security-Lösungen – was nicht sein kann, denn zur Abwehr des genannten Typs von Bedrohungen sind gerade diese Werkzeuge kaum geeignet.

In der Mehrzahl der Organisationen stützt sich die Bedrohungserkennung auf verschiedene Security-Sensoren, die nach verdächtigem Verhalten oder nach bekannten Signaturen schädlicher Aktivitäten Ausschau halten. Diese Sensoren liefern einen ununterbrochenen Strom an Daten zu den sicherheitsrelevanten Events. In großen Konzernen können pro Stunde Tausende oder sogar Hunderttausende von Events auftreten. Bei diesem gewaltigen Datenaufkommen haben es die Security-Teams schwer, die wirklich relevanten Informationen überhaupt zu finden. Wenn sie aber nicht einmal bestimmen können, welche Informationen eine genauere Untersuchung erfordern und welche nicht, ist auch wenig Grund zur Hoffnung, dass sie auf Vorfälle mit einer schnellen und effektiven Strategie zu reagieren vermögen.

Manche Organisationen brauchen Wochen oder gar Monate, „Threats“ aufzudecken und eine Antwort auf sie zu finden. Genau dadurch gewinnen die Angreifer die nötige Zeit, großen Schaden zu stiften.”

Vor diesem Hintergrund muss es für Organisationen heute von höchster Priorität sein, den Zeitvorlauf für Aufdeckung und Gegenwehr auf Stunden und Tage zu reduzieren – idealerweise sogar auf Stunden und Minuten.

Die Bedeutung intelligenter Analyse-Assistenten

Die Effektivität von IT-Sicherheit hängt von gut ausgebildeten Mitarbeitern, gut definierten Richtlinien und Prozessen und von einer gewissen Bandbreite integrierter Technologien ab. Da sowohl die Zahl der Bedrohungen als auch deren Raffinesse stetig wachsen, gehört es zu den wirklich kritischen Anforderungen an die IT-Sicherheit, menschlicher Expertise Assistenzsysteme an die Seite zu stellen, die den Prozess der Aufdeckung und der Einleitung einer effektiven Gegenwehr beschleunigen. Nur so lassen sich die gefährlichsten Angriffsszenarien beherrschen.

So wie Business Intelligence Unternehmen dabei hilft, in Bergen meist irrelevanter Daten genau diejenigen Geschäftschancen ausfindig zu machen, die den Mitarbeitern ohne diese Unterstützung allzu leicht entgehen, so hilft Security Intelligence beim Filtern der Bedrohungsinformationen, die ein Unternehmen heute unweigerlich überschwemmen. Das zentrale Ziel der Security Intelligence liegt darin, die richtige Information zur richtigen Zeit bereitzustellen und um genau den Kontext anzureichern, der eine deutliche Reduktion der Zeitspanne für Aufdeckung und Gegenwehr ermöglicht. Security-Teams müssen in der Lage sein, schnell den Risikolevel einer Bedrohung zu bestimmen. Sie müssen außerdem jederzeit darüber informiert sein, ob tatsächlich ein relevanter Vorfall zu behandeln ist oder nicht, und sie müssen ihren Security-Analysten so viele Informationen wie möglich zur Verfügung stellen, damit diese eine effektive Abwehr starten können. Wenn also Bedrohungen auffallen – entweder anhand der Daten aus den vielen Sensoren im Netz oder durch maschinelle Analyse – hat die Security Intelligence die Aufgabe, Einblicke in das Geschehen zu liefern, die zielsichere Gegenmaßnahmen ermöglichen. Darüber hinaus muss sie bei forensischer Untersuchung der Vorfälle unterstützen und nützliche Kontextinformationen einbeziehen.

LogRhythm

Während das Grundkonzept der Security Intelligence relativ einfach ist, gilt es eine Reihe von Prozessen zu etablieren, ohne die die Technik nicht erfolgreich sein kann. Eine effektive Security Intelligence führt idealerweise zu einer rationellen Bearbeitung von Sicherheitsvorfällen und steuert, wo immer möglich, Automatisierungsansätze bei.

Am Anfang steht die eigentliche Entdeckung einer Auffälligkeit. Hier muss festgestellt werden, ob es das Unternehmen tatsächlich mit einer Bedrohung zu tun hat und welches Risiko damit verbunden ist. Zeigt sich beispielsweise plötzlich intensive Kommunikation mit einem Land, mit dem das Unternehmen normalerweise keine Geschäfte abwickelt, könnte sich dahinter der erste Informationsaustausch mit einem neuen Kunden verbergen – oder eben doch Traffic, der mit einem Angriff zusammenhängt. In diesem Stadium ist also noch unbekannt, ob eine Bedrohung hinter der Anomalie steckt oder eben nicht. Der Prozess, der sich nun anschließen muss, erfordert eine nähere Untersuchung der forensisch nutzbaren Datenmengen mittels menschlicher und maschineller Analysefähigkeiten.

Darauf aufbauend kann der Qualifikationsprozess beginnen. Davon, wie gut einer Organisation die Einschätzung der Threats gelingt, hängt der gesamte Abwehrerfolg ab. In dieser Phase nämlich wird untersucht und entschieden, welche Vorfälle überhaupt eine zusätzliche Analyse und konkrete Abwehrmaßnahmen erfordern. Den Teams, die hier häufiger falsch liegen, entgehen nicht nur immer wieder gefährliche Angriffe – sie verbringen auch einen großen Teil ihrer knapp bemessenen Zeit damit, False Positives hinterherzujagen.

Kommt bei der Qualifikation heraus, dass ein bestimmter Vorfall mit hoher Wahrscheinlichkeit tatsächlich ein Risiko darstellt, setzt der Abwehrprozess ein. Eine noch genauere Untersuchung dient dazu, ihn nachvollziehen zu können und festzustellen, ob er als „Incident“ nach der Definition der Organisation gelten muss. In diesem Fall müssen die notwendigen Maßnahmen zur Schadensbegrenzung eingeleitet werden.

Roland Messmer, Direktor für Zentral und Osteuropa bei LogRhythm, ist bereits seit vielen Jahren im Management von Security Lösungen, High-End-Netzwerkprodukten und Netzwerksicherheitslösungen beschäftigt.

Roland Messmer, Direktor für Zentral und Osteuropa bei LogRhythm, ist bereits seit vielen Jahren im Management von Security Lösungen, High-End-Netzwerkprodukten und Netzwerksicherheitslösungen beschäftigt.

Vor seiner Tätigkeit für LogRhythm hatte er die Position des Regional Director für Zentral- und Osteuropa bei Aruba Networks inne. Davor war er seit 2000 im Management von Foundry Networks und nach der Übernahme des Unternehmens bei Brocade Communications tätig.

Den letzten Schritt könnte man als „Aufräumaktion“ verstehen. Es geht nun darum, nach der Abwehr wirklich alle Relikte der Bedrohung – Malware, kompromittierte Dateien, gestörte Prozesse – aus dem Netz zu entfernen und gegebenenfalls zu reparieren. Reports und Benachrichtigungen Betroffener müssen erstellt werden. Abgesehen davon ist eine intensive Untersuchung aller Vorgänge anzuraten, damit ähnliche Attacken in Zukunft entweder von vornherein verhindert oder noch schneller unterdrückt werden können.

Von „präventiv“ zu „reaktiv“

Die beschriebene systematische Abwehr von Angriffen kann Organisationen der Finanzbranche nur gelingen, wenn sie akzeptieren, dass es Cyber-Kriminelle bis in ihr Netzwerk schaffen können, und wenn sie die aktive Abwehr bereits anlaufender Bedrohungen explizit in ihrer Security-Strategie verankern.

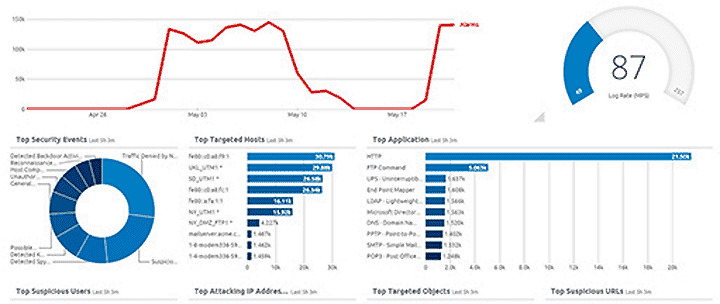

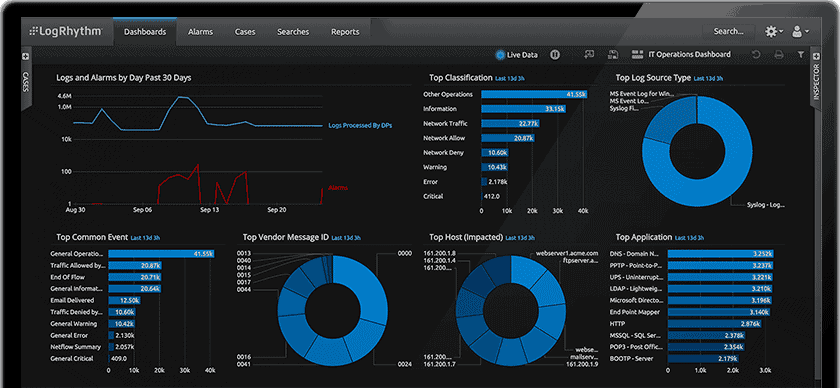

Übergeordnete Sensorik wie die der SIEM-Systeme (Security Incident- und Event-Management) ist dann gut dazu geeignet, die Gegenwehr zu beschleunigen und branchentypische Probleme zu mildern. Ein SIEM-System nämlich sammelt über eigene Schnittstellen ununterbrochen Log-Files der verschiedensten Security-Einzelsensoren und der produktiven Anwendungen im Netz ein, auch wenn sie anderweitig schlecht miteinander vernetzt sind, und setzt die Einzelmeldungen mittels Korrelationslogik zueinander in Beziehung. So entsteht die erwähnte, dringend benötigte Übersicht, und scheinbar harmlose Einzelphänomene fügen sich in der Zusammenschau vielleicht zum Bild eines gezielten Angriffs zusammen.

SIEM-Werkzeuge erkennen viele typische Angriffsmuster der heutigen Threat-Landschaft selbst und können darüber hinaus lernen, wie in einem bestimmten Unternehmen eine erfolgversprechende Attacke aussehen könnte – und welche legitimen, wiederkehrenden Vorgänge lediglich gefährlich aussehen und somit zuverlässig als „False Positive“-Fälle ausgeklammert werden können. Am Ende hilft diese Klasse von Werkzeugen auch bei forensischen Untersuchungen und beim Reporting. SIEM-Systeme ersetzen bestehende Security-Werkzeuge nicht, sondern ergänzen sie um eine übergeordnete maschinelle Intelligenzebene zur Abwehr genau jener Bedrohungen, die sich in den vergangenen Jahren als die gefährlichsten herausgestellt haben.aj

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/38025

Schreiben Sie einen Kommentar