Versteckte Tunnel: Per KI Licht ins Dunkel bringen

Vectra

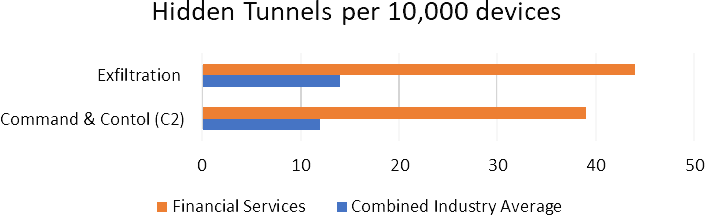

Es gibt gravierende Sicherheitslücken bei Finanzdienstleistern: Cyber-Angreifer nutzen versteckte Tunnel, um heimlich auf Daten zuzugreifen und diese zu stehlen. Derartige Angriffstechniken spielten auch beim spektakulären Cyber-Angriff auf Equifax eine entscheidende Rolle. Im Rahmen einer aktuellen Studie hat Vectra 13 weitere Branchen analysiert, um einen Vergleich anstellen zu können. Die Forschungsdaten stammen aus anonymisierten Metadaten von über 4,6 Millionen Geräten und Anwendungs-Workloads in Unternehmensnetzwerken über einen Zeitraum von drei Monaten.

von Gérard Bauer, Vice President EMEA Vectra Networks

Sieht man sich die interne Netzwerkkommunikation von Unternehmen an, wird man Angreifer finden, die bereits die Abwehr und Kontrolle von Perimetern überwunden oder umgangen haben und bereits auf dem besten Weg sind, ihre bösartigen Ziele zu erreichen, digitale Ressourcen und Dienste zu kompromittieren, zu stehlen, gegen Lösegeld festzuhalten oder zu manipulieren.Versteckte Tunnel – mit mehr Sicherheit den Sicherheitskontrollen entgehen

Zunächst gilt es zu definieren, was mit versteckten Tunneln gemeint ist. Der Begriff Tunnel steht in diesem Zusammenhang für die Kommunikation, die Daten innerhalb von Netzwerken oder zwischen Anwendungen austauschen, indem sie bereits vorhandene Protokolle oder Dienste verwenden. Ein Beispiel sind die HTTP- oder HTTPS-Protokolle, die von Websites verwendet werden. Tunnel dienen oft als einfache Kommunikationsmethode, die Sicherheitskontrollen aus Effizienzgründen umgehen. Zum Beispiel ist es üblich, dass Webzugriff (HTTP, HTTPS) verfügbar ist, aber andere Dienste blockiert werden können. Viele Anwendungen „tunneln“ somit ihre Kommunikation über diese Webprotokolle, um sicherzustellen, dass sie mit der Außenwelt kommunizieren können. Beispiele für den legitimen Einsatz dieser Tunneltechnik wären Börsenticker-Feeds, interne Finanzmanagementdienste, Finanzanalysetools von Drittanbietern und andere Cloud-basierte Finanzanwendungen.

Versteckte Tunnel werden von Cyber-Angreifern in ähnlicher Weise genutzt, um sich innerhalb dieser legitimen Kommunikationsprotokolle und -dienste zu verstecken. Sie nutzen diese Tunnel als Zugangspunkt zu einem Netzwerk, von dem aus sie die Kontrolle ausüben und kritische Daten und persönliche Informationen stehlen können. Da sie sich innerhalb legitimer Protokolle befinden, ermöglichen diese Tunnel Angreifern, sich unauffindbar im Netzwerk zu bewegen, es aus der Ferne anzugreifen und Daten daraus zu exfiltrieren. Dies bedeutet, dass viele Sicherheitsmaßnahmen nicht wirksam sind, um Unternehmen vor diesen Arten von Angriffsverhalten zu schützen.

Vectra

Es sei auch darauf hingewiesen, dass versteckte Tunnel es Hackern nicht nur ermöglichen, Command-and- Control-Aktivitäten (C2) unbemerkt über ihre Angriffe zu orchestrieren, sondern auch ermöglichen, heimlich Daten zu exfiltrieren. Diese C2- und Exfiltrationsverhaltensweisen sind Teil eines breiteren Spektrums von Schritten, einschließlich Aufklärung und lateraler Bewegung, die gezielte Angriffe immer wieder zeigen. Diese Schritte werden zu Gliedern in der „Kill Chain“ des Lebenszyklus eines Angriffs kombiniert.

Gerade Banken, Versicherer und FinTechs …

Finanzdienstleistungsunternehmen verfügen über die größten nichtstaatlichen Cybersicherheitsbudgets der Welt. Laut Homeland Security Research Corp. erreichte der Cybersicherheitsmarkt der USA für Finanzdienstleistungen im Jahr 2015 ein Volumen von 9,5 Milliarden US-Dollar und ist damit der größte im privaten Sektor. Wenn sich Sicherheit allein mit Geld erreichen ließe, wären dies die sichersten Orte der Welt. Beide Fakten deuten jedoch auf eine schmerzhafte Wahrheit hin: Die größten Unternehmen der Welt bleiben lukrative Ziele für anspruchsvolle Cyber-Angreifer, und mit den erforderlichen Ressourcen, Fähigkeiten und Ausdauer können die Angreifer immer noch gewinnen.

Gérard Bauer ist Vice President EMEA bei Vectra und blickt auf 20 Jahre Berufserfahrung in der IT-Branche zurück. In namenhaften Unternehmen wie Riverbed, NetApp und Siemens-Nixdorf verantwortete er in führenden Positionen die Planung und Ausführung von Marktstrategien sowie die Geschäftsentwicklung in unterschiedlichen Regionen im EMEA-Raum. Sein Fokusthema ist IT-Security, insbesondere in Hinblick auf Trends und neue Technologien.

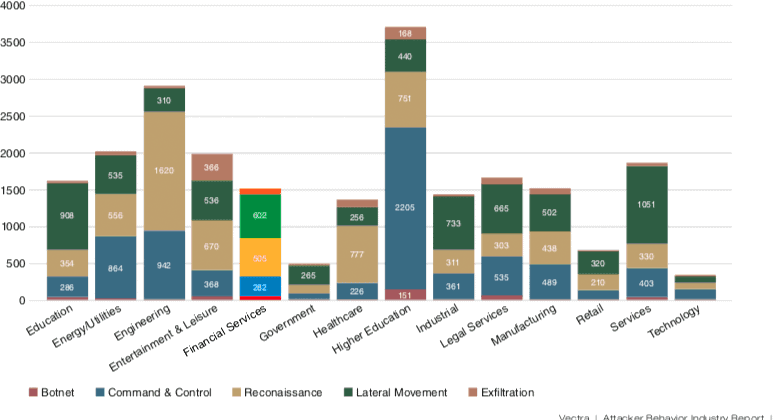

Gérard Bauer ist Vice President EMEA bei Vectra und blickt auf 20 Jahre Berufserfahrung in der IT-Branche zurück. In namenhaften Unternehmen wie Riverbed, NetApp und Siemens-Nixdorf verantwortete er in führenden Positionen die Planung und Ausführung von Marktstrategien sowie die Geschäftsentwicklung in unterschiedlichen Regionen im EMEA-Raum. Sein Fokusthema ist IT-Security, insbesondere in Hinblick auf Trends und neue Technologien.Versteckte Tunnel werden auch außerhalb der Finanzbranche beobachtet, machen aber nur einen kleineren Teil des gesamten Angriffsverhaltens in Unternehmensnetzwerken aus. So wird in vielen Branchen eine größere Anzahl von Angreiferverhalten in den Netzwerken registriert als in der Finanzbranche (siehe Abbildung 2). Es ist sinnvoll, die Gesamtzahl der Angriffsbeobachtungen mit der Reife der Sicherheitsfunktionen zu korrelieren. Ein Beispiel wären die Sicherheitsfähigkeiten in einer Hochschule mit knappen Ressourcen im Vergleich zu einer nationalen Regierungsbehörde.

Vectra

KI-Licht am Ende des Tunnels

Hochentwickelte Cyber-Angreifer steigern die Effizienz ihrer eigenen Technologie durch Automatisierung. Daher besteht gleichermaßen ein dringender Bedarf an der Automatisierung von Erkennungs- und Reaktions-Tools, um Bedrohungen schneller zu stoppen. Da versteckte Tunnel den Verkehr von legitimen Anwendungen übertragen, haben einfache Systeme zur Anomalie-Erkennung Schwierigkeiten, den normalen Verkehr von Angreiferkommunikation zu unterscheiden, die darunter verborgen ist. Gleichzeitig besteht weltweit ein Mangel an hochqualifizierten Cyber-Sicherheitsexperten, die in angemessener Geschwindigkeit mit der Erkennung und Reaktion auf Cyber-Angriffe umgehen können.

Die Fähigkeit, bestehende technische und menschliche Fähigkeiten zu erweitern, bietet einen Weg nach vorn. Um diese fortgeschrittenen versteckten Bedrohungen zu finden, wurden nun ausgefeilte maschinelle Lernalgorithmen entwickelt. Damit ist es möglich, versteckte Tunnel innerhalb der legitimen Kommunikation zu identifizieren. Obwohl der Datenverkehr normal ist, gibt es subtile Anomalien, wie zum Beispiel leichte Verzögerungen oder ungewöhnliche Muster bei Anfragen und Antworten, die auf das Vorhandensein verdeckter Kommunikation hinweisen. Infolgedessen wird der Einsatz von KI immer wichtiger, um bestehende Cyber-Sicherheitsteams zu befähigen, Bedrohungen schneller erkennen und darauf reagieren zu können. Ziel ist es, den Angreifern immer einen Schritt voraus zu sein, insbesondere, wenn sie versteckte Tunnel nutzen.aj

Quellen:

1. 2018 Spotlight Report on Financial Services https://info.vectra.ai/2018-spotlight-report-hidden-tunnels

2. 2018 Attacker Behavior Industry Report 2018 Black Hat Edition https://info.vectra.ai/abir-2018-blackhat-edition

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/80077

Schreiben Sie einen Kommentar