15 Jahre Qakbot: Dieser Trojaner gibt einfach keine Ruhe

Zscaler

Qakbot (aka QBot oder Pinkslipbot) ist ein Trojaner mit einer mittlerweile 15-jährigen Evolutionsgeschichte. Von den Ursprüngen als Banking-Trojaner folgte eine stetige Weiterentwicklung bis hin zu Malware, die heute für die laterale Verbreitung in einem Netzwerk und das Deployment von Ransomware eingesetzt wird. Laut Zscaler wurde die Codebasis jetzt erneut aktualisiert, um 64-Bit-Versionen von Windows zu unterstützen.

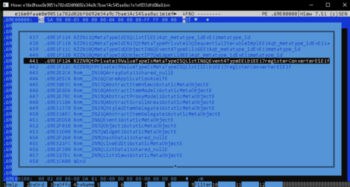

Die Version 5.0 habe nun die vielleicht wichtigste Änderung am Algorithmus zur Verschlüsselung von Zeichenketten vorgenommen. Die Zeichenketten würden immer noch mit einem einfachen XOR-Schlüssel verschlüsselt. Allerdings sei der XOR-Schlüssel nicht mehr fest im Datenbereich kodiert. Stattdessen werde er mit AES verschlüsselt, wobei der AES-Schlüssel durch einen SHA256-Hash eines Puffers abgeleitet werde. Ein zweiter Puffer enthalte den AES-Initialisierungsvektor (IV) als erste 16 Bytes, gefolgt von dem AES-verschlüsselten XOR-Schlüssel. Sobald der XOR-Schlüssel entschlüsselt wurde, könne der Block verschlüsselter Zeichenfolgen entschlüsselt werden.Vom Banking-Trojaner zur Malware

Ursprünglich wurde die Malware 2008 als Banking-Trojaner entwickelt, um Anmeldeinformationen zu stehlen und ACH-(Automated clearing house), Überweisungs- und Kreditkartenbetrug durchzuführen. Die frühen Versionen von Qakbot enthielten dabei laut Zscaler (Website) einen Datumsstempel und noch keine Versionsnummer, werden aber in der Grafik der Klarheit halber als 1.0.0 bezeichnet. Zu Beginn sei die Malware als Dropper mit zwei Embedded-Komponenten im Resource-Teil eingesetzt worden, die aus einer bösartigen DLL und einem Tool bestanden, das für die Injektion der DLL in laufende Prozesse eingesetzt wurde. Der Funktionsumfang war bereits zu Beginn umfangreich mit einem SOCKS5 Server, Funktionen zum Passwortdiebstahl oder zum Web Browser Cookies sammeln.

Diese frühe Version wurde ausgebaut und 2011 die Versionsbezeichnung 2.0.0 eingeführt. Es folgten Meilensteine der Entwicklung des Funktionsumfangs und 2019 setzte der Wechsel vom Bankbetrug zum Access Broker ein, der Ransomware wie Conti, ProLock, Egregor, REvil, MegaCortex und BlackBasta verbreitete. Im Laufe der Jahre wurden die Anti-Analyse-Techniken von Qakbot verbessert, um Malware-Sandboxen, Antiviren-Software und andere Sicherheitsprodukte zu umgehen. Heute ist die Malware modular aufgebaut und kann Plugins herunterladen, um dynamisch neue Funktionen hinzuzufügen.

Jede Versionsnummer verdeutliche die vorherrschenden Bedrohungstechniken der jeweiligen Periode. So gingen frühe Versionen noch mit hard-codierten Command-und-Control-Server einher, die mit Fortentwicklung der Erkennungstechniken und der Stilllegung von Schadcode-behafteten Domain-Namen abgelöst wurden. Als Antwort darauf wurde Netzwerk-Encryption und ein Domain-Generation Algorithmus (DGA) eingeführt. Allerdings ging mit der Anfrage von einer Bandbreite an Domains ein gewisses Grundrauschen einher und die Qakbot-Entwickler gingen zu einer neuen Multi-tiered-Architektur über, die kompromittierte Systeme als Proxy-Server für die Weiterleitung des Datenverkehrs zwischen anderen infizierten Systemen einsetzte. Ein solches Design-Update adressierte das Problem des Single-Point of Failures, reduzierte das Datenaufkommen und half beim Verstecken der C2-Server.

15 Jahre und kein Ende in Sicht

Der hochentwickelte Trojaner habe sich innerhalb von 15 Jahren stark verändert, hin zu einer sehr resilienten und persistenten Bedrohung. Trotz der Zerschlagung 2023 bleibe die Malware-Gruppierung weiterhin aktiv und werde auch in absehbarer Zukunft ihr Gefährdungspotenzial ausspielen.ft

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/199753

Schreiben Sie einen Kommentar