Log4J: Zahlen, Daten, Fakten zur Java-Schwachstelle

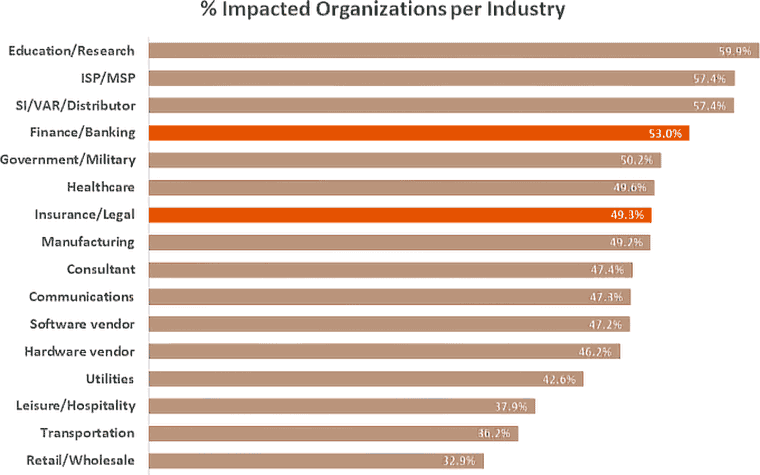

In Deutschland wurden mittlerweile 53 % der von Check Point erfassten Firmen-Netzwerke attackiert. In Österreich sind es schon 57 %, in der Schweiz 47 %. Weltweit liegt der Schnitt der von Log4J betroffenen Netzwerke bei 46 % – Finanzdienstleister sind ganz vorne mit dabei.

Check Point

Log4J am Beispiel eines Krypto-Mining-Trojaners

Angreifer würden die Log4J-Schwachstelle ausnutzen, um beispielsweise einen Trojaner herunterzuladen, der eine Exe-Datei nachlädt, die wiederum einen Krypto-Miner installiert. Sobald der Krypto-Miner installiert wurde, beginnt er, heimlich die Rechenleistung des Opfers anzuzapfen, um für den Profit der Angreifer eine Krypto-Währung „zu schürfen“.

Als Teil der Umgehungstechniken der Malware werden alle relevanten Funktionen und Dateinamen verschleiert, um eine Erkennung durch statische Analysemechanismen zu umgehen. Nun kommt hinzu: Während die meisten der entdeckten Krypto-Miner diese Schwachstelle für Linux-basiertes Krypto-Mining ausnutzten, habe Check-Point jetzt einen Angriffsweg entdeckt, bei dem eine unentdeckte, erstmals NET-basierte Malware eingesetzt wurde. Der Server, der die bösartigen Dateien enthält, befindet sich in den USA und hostet mehrere bösartige Dateien.

Laut dem Sicherheitsunternehmen stellen Krypto-Mining-Angriffe eine Vorstufe zu groß angelegten Angriffen dar, wie Ransomware-Infektionen.“

Es handele sich um eine Generalprobe der Schwachstelle, der Angriffsart und des Schadens, der bei den Opfern angerichtet werden kann. Es sei nur eine Frage der Zeit, bis ein größerer Angriff erfolgt, wenn schon eine beliebige Art von Malware eingeschleust wurde.

Technisch gesehen gebe es dabei keinen großen Unterschied. Was heute als Krypto-Mining funktioniert, kann später zu Ransomware-Attacken ausgeweitet werden.ft

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/132545

Schreiben Sie einen Kommentar