Rorschach: Eine der schnellsten Ransomwares aller Zeiten nimmt Fahrt auf

Dan74 / Bigstock

Check Point Research und das Check Point Incident Response Team haben eine neue Ransomware entdeckt und Rorschach genannt. Laut dem Unternehmen handele es sich um eine der schnellsten Ransomwares aller Zeiten bezüglich der Geschwindigkeit bei der Verschlüsselung von Daten. Sie sei hochgradig anpassbar und verfüge über einzigartige Funktionen.

Rorschach sei beim ersten entdeckten Angriff über DDL-Dateien eingeschleust worden, die nebenbei vom zertifizierten, kommerziellen Sicherheitsprodukt Cortex XDR Dump Service Tool der Cyber-Sicherheitsfirma Palo Alto Networks heruntergeladen werden. Die Methode sei ungewöhnlich zur Einschleusung von Ransomware. Anders als aus der Szene bekannt würden sich die Hacker nicht hinter einem Alias verstecken und hätten wahrscheinlich keinen Bezug zu einer der bekannten Ransomware-Gruppen.Einzigartige Funktionen

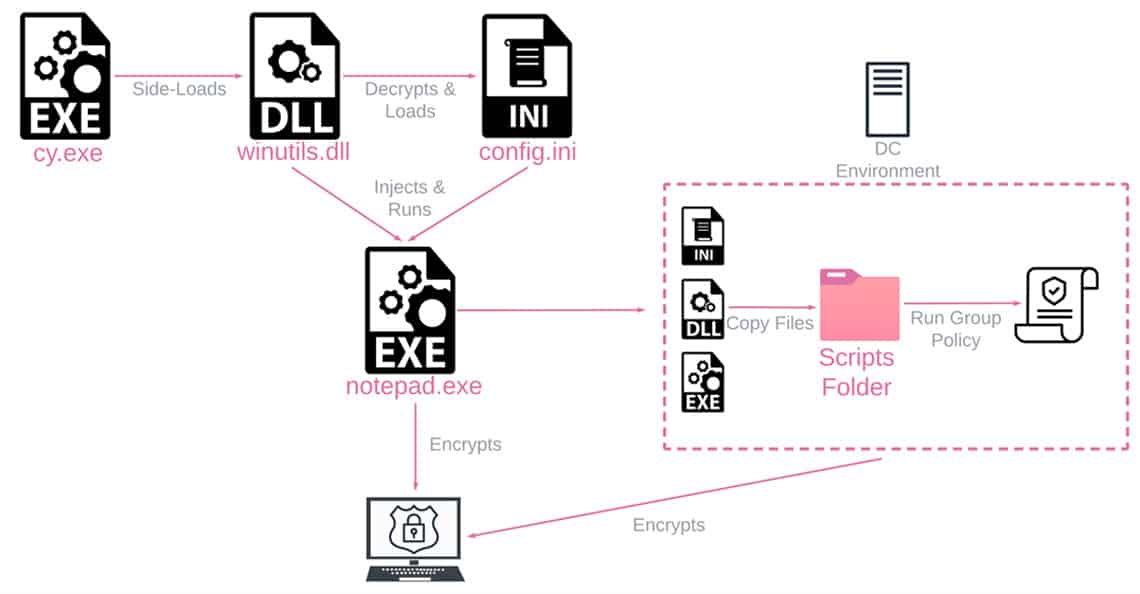

Rorschach kann laut Check Point Research (Website) teilweise autonom agieren und sich automatisch verteilen, wenn sie auf einem Domain Controller (DC) ausgeführt wird, wobei die Ereignis-Speicher (Log Files) der betroffenen Rechner gelöscht würden. Die Malware sei sehr flexibel, weil sie einerseits viele eingebaute Konfigurationen besitze und andererseits einige optionale Befehle durchführen könne, die eine Anpassung der Verhaltensweise der Ransomware an die jeweilige Situation und das Bedürfnis des Hackers zulassen. Hinzu kommen würden direkte syscalls, was ebenfalls ungewöhnlich für eine Ransomware sei.

Inspiriert von berüchtigten Ransomwares

Die Lösegeldforderung ähnelt zu jener der Yanluowang-Ransomware, jedoch könnten auch welche ausgegeben werden, die der von DarkSide ähneln – was zur Verwechslung mit diesen führen könne.

Die Infektion des Netzwerks laufe über drei Dateien ab:

- cy.exe – Cortex XDR Dump Service Tool version 7.3.0.16740: wird missbraucht um winutils.dll zu laden.

- winutils.dll – Gepackter Rorschach-Loader und -Injector: wird benutzt zur Entpackung und Einschleusung der Ransomware.

- config.ini – Verschlüsselte Rorschach-Ransomware-Datei, welche die gesamte Programmlogik und Konfiguration enthält.

Check Point

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/152346

Schreiben Sie einen Kommentar