Darktrace-Bericht: KI-gesteuerte Ransomware wie Qilin bedroht Banken – die KI-Gefahr ist jetzt real

Darktrace

von Max Heinemeyer, Chief Product Officer bei Darktrace

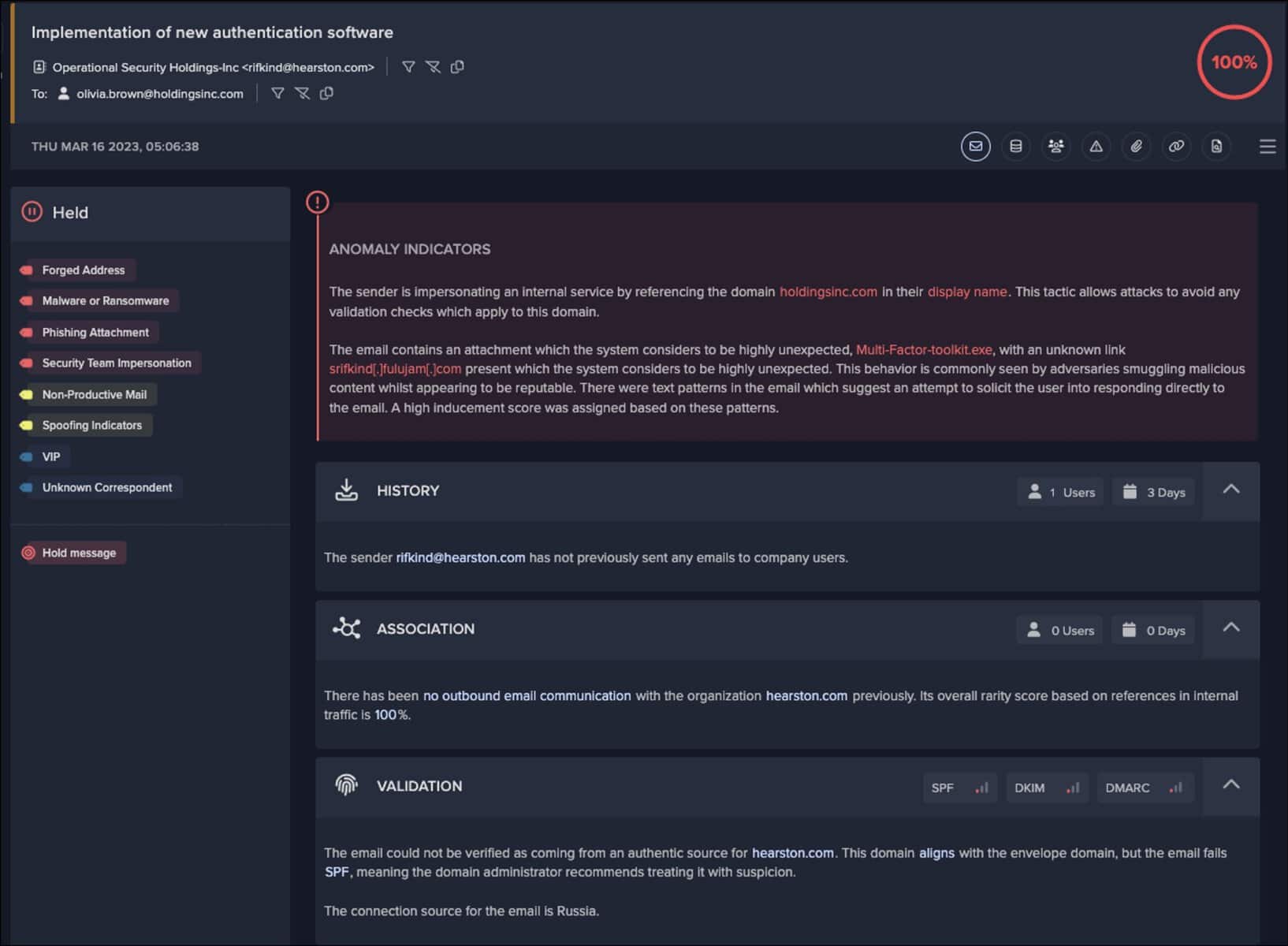

Die Eintrittsschwelle für Cyberkriminelle ist niedriger als je zuvor. Denn weit verbreitete Dienste wie Malware-as-a-Service (MaaS) und Ransomware-as-a-Service (RaaS) ermöglichen es, ohne tiefere Computerkenntnisse gefährliche Cyberattacken zu starten. Diese Entwicklung wird durch Automatisierung und Künstliche Intelligenz weiter verstärkt, da dadurch einfacher Codes oder Scripts für bösartige Software bearbeitet werden können und Phishing-Mails authentischer werden.Die aktuelle Bedrohungslage

Entsprechend verschärft sich die Bedrohungslage. Man beobachtet immer ausgefeiltere Taktiken und Techniken. Der Darktrace „First 6: Half-Year Threat Report 2024“ bestätigt, dass Malware-as-a-Service (MaaS) und Ransomware-as-a-Service (RaaS) weiterhin die Bedrohungslandschaft dominieren. Er betont, dass Ransomware nach wie vor eines der größten Sicherheitsprobleme für Unternehmen darstellt, oft verbunden mit doppelten Erpressungsmethoden, die betriebliche Störungen mit Datendiebstahl kombinieren.

Die Studie deckt auch neue Bedrohungen auf wie die Ransomware Qilin.

Mit Hilfe raffinierter Techniken, etwa dem Neustart infizierter Rechner im abgesicherten Modus, umgeht Qilin Security-Tools und erschwert eine schnelle Reaktion von Sicherheitsteams.”

Diese Entwicklung in den Malware-Fähigkeiten unterstreicht die Notwendigkeit adaptiver, auf maschinellem Lernen basierender Sicherheitsmaßnahmen, die mit einer sich schnell verändernden Bedrohungslandschaft Schritt halten können.

Hinsichtlich der am häufigsten beobachteten Bedrohungen führt Informationsdiebstahl (29 % der untersuchten Gefahren) der früh untersuchten Fälle, gefolgt von Trojaner (15 %), Remote-Access-Trojaner (RATs) (12 %), wobei Botnets und Loader jeweils 6 % der untersuchten Bedrohungen ausmachen.”

Diese Verteilung weicht von früheren Beobachtungen ab, was auf eine Verschiebung der Prioritäten oder Taktiken der Angreifer hinweist.

Cyberkriminelle recherchieren Schwachstellen sehr genau

Darktrace

Finanzinstitute sind zwar vergleichsweise gut gegen Attacken gewappnet, wie der Cyber-Stresstest der EZB zeigte, sollten sich aber nicht zu sicher sein. Denn professionelle Angreifer recherchieren genau, welches Finanzinstitut Umsatzerfolge und gute Quartalszahlen verzeichnet oder wenig in Digitalisierungsprojekte investiert hat. So erkennen sie lohnende Ziele und verletzbare Institute für den besten Return on Invest ihrer Angriffe.

Generative KI kann Cyberkriminellen dabei helfen, schneller Phishing-Mails zu erzeugen, die auf den ersten Blick nicht mehr als solche erkennbar sind.”

Max Heinemeyer ist Chief Product Officer bei Darktrace (Website). Er hat als Cybersecurity-Experte eine Expertise über eine Vielzahl von Themen wie Penetrationstests, Red-Teaming, SIEM- und SOC-Beratung sowie die Jagd auf Advanced Persistent Threat (APT)-Gruppen. Bei Darktrace analysiert er aktuelle Bedrohungen für strategische Kunden und definiert Abwehrreaktionen.

Max Heinemeyer ist Chief Product Officer bei Darktrace (Website). Er hat als Cybersecurity-Experte eine Expertise über eine Vielzahl von Themen wie Penetrationstests, Red-Teaming, SIEM- und SOC-Beratung sowie die Jagd auf Advanced Persistent Threat (APT)-Gruppen. Bei Darktrace analysiert er aktuelle Bedrohungen für strategische Kunden und definiert Abwehrreaktionen.Durch darüber eingeschleuste Verschlüsselungstrojaner entstehen dann täglich im Durchschnitt mehrere 100.000 Euro an Schaden, weil Systeme lahmgelegt sind.”

Ein weiteres großes Einfallstor für Cyberangriffe sind mit dem Internet verbundene Geräte, wie eine Firewall, ein VPN-Client oder Server. Sie werden oftmals nicht schnell genug gepatcht, weil den Security-Teams entweder die Zeit fehlt oder sie die Schwachstellen durch intransparente Strukturen übersehen. Cyberkriminelle können heute gezielt diese „Internet Facing”-Tools eines Finanzinstituts nach Exploits absuchen – und im Darknet holen sie sich Tools für wenig Geld, um diese Schwachstellen auch mit geringer Expertise ausnutzen.

Eine weitere Schwachstelle, die zunehmend an Bedeutung gewinnt, sind digitale Lieferketten.”

Viele Finanzinstitute haben zwar ihre eigenen Sicherheitsmaßnahmen erhöht. Aber sobald ein als vertrauenswürdig eingestufter Lieferant infiziert wird, erhalten Cyberkriminelle oft ein offenes Einfallstor auf das Finanzinstitut. Bekannte Supply-Chain-Angriffe, etwa auf Solarwinds und Kaseya, sollten hier Warnung genug sein. Auch branchenspezifische Partner sind nicht vor solchen Angriffen gefeit. Aufgrund der vielen Systemabhängigkeiten in der Lieferkette kann der Ausfall eines Bausteins dazu führen, dass andere Systeme nicht mehr funktionieren.

Best Practices und Präventionsmaßnahmen

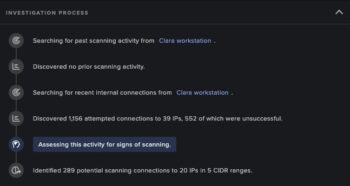

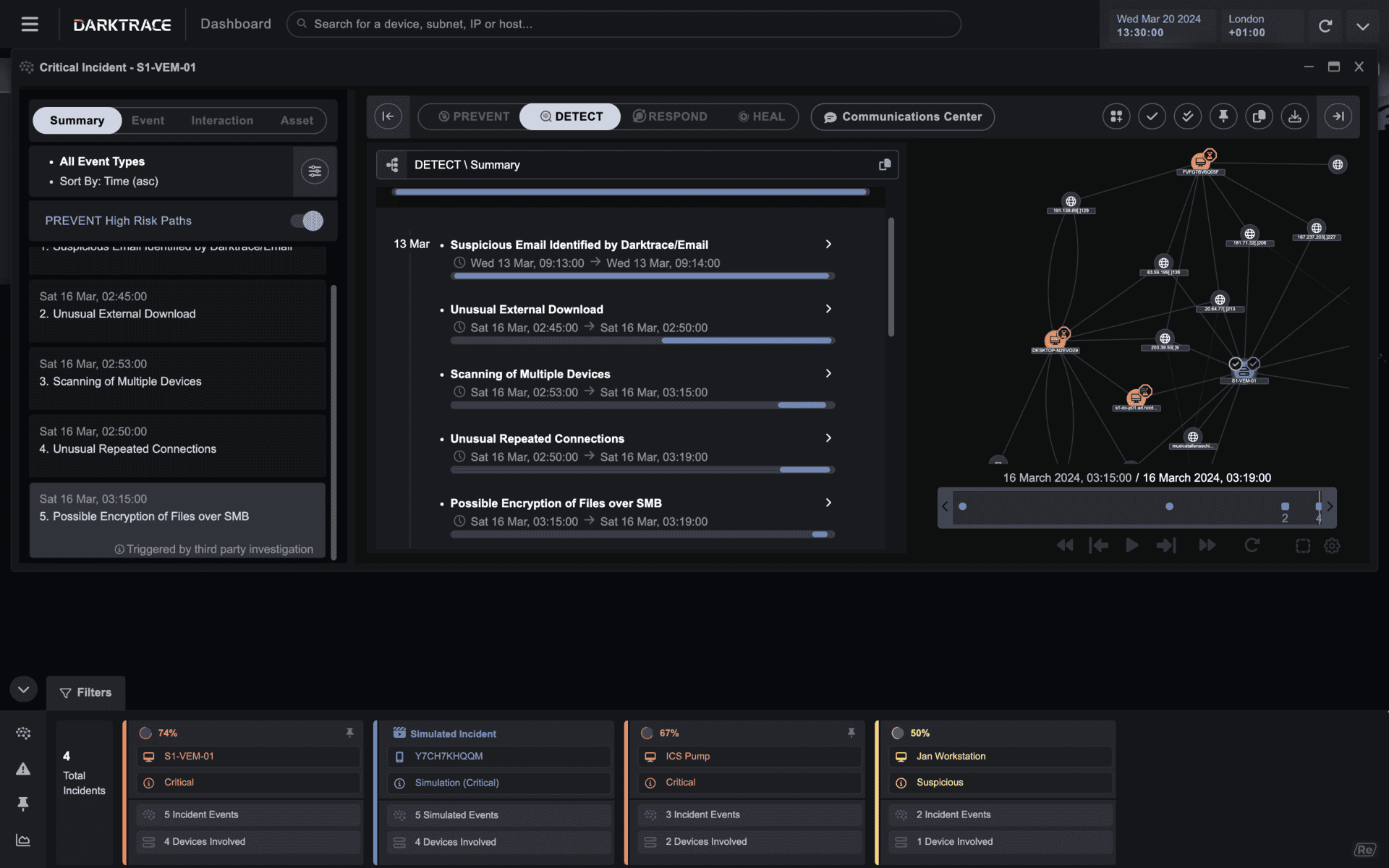

Aufgrund der zunehmenden Bedrohung und der bestehenden Schwachstellen reichen klassische Sicherheitsmaßnahmen nicht mehr aus. Heute sind Lösungen nötig, die das hohe Tempo und die sich schnell weiterentwickelnden Angriffstechniken bewältigen. Schließlich brauchen Cyberkriminelle nur noch Tage, manchmal Stunden, um in das Unternehmensnetzwerk einzudringen und Schaden anzurichten.

So müssen nicht nur die technischen Abwehrmaßnahmen, sondern auch die IT-Teams in der Kürze der Zeit reagieren, Entscheidungen treffen und Angriffe abwehren.”

Darktrace

Dazu sollten Finanzinstitute Sicherheit ganzheitlich denken, also alle Phasen berücksichtigen: Resilienz in Abhängigkeit von den Business-Risiken, Schutz wichtiger Assets, Monitoring, Threat Detection, Incident Response und Recovery. Hinzu kommen Tools zur retrospektiven Analyse, um aus einem Vorfall zu lernen und durch Patching oder veränderte Prozesse einen erneuten Vorfall zu verhindern. Darüber hinaus müssen alle Sicherheitskonzepte kontinuierlich verbessert und an neue Entwicklungen angepasst werden.

Grundsätzlich gib es zwei Strategien für den Aufbau eines Security-Stacks: Best of Breed oder integrierte Plattform.”

Darktrace

Der Best-of-Breed-Ansatz ist oft in größeren Unternehmen verbreitet, da sie die nötigen In-House-Ressourcen besitzen, um Systeme wie SOAR (Security Orchestration Automation and Responses) zu betreiben. Allerdings steigt die Komplexität mit jeder neuen Lösung und Technologie. Deshalb gibt es auch hier einen immer stärkeren Trend hin zu einem integrierten Plattformansatz.

Viele Plattformen sind dies jedoch nur auf dem Papier. Es muss sichergestellt sein, dass die Lösungen auch wirklich im Backend integriert sind. Zudem müssen Finanzinstitute genau evaluieren, ob eine Plattform ihren Anforderungen entspricht, Datenaustausch ermöglicht und auch neue Technologien wie KI integriert.

Die Entscheidung für den Plattformansatz ist heute oft nicht nur eine wirtschaftliche, sondern sehr stark vom Fachkräftemangel getrieben.”

Denn Sicherheitsplattformen vermindern die technologische Komplexität und vereinfachen häufig die Integration.

Compliance-Anforderungen als Chance nutzen

Cybersicherheit und DORA lassen sich nicht komplett an externe Berater auslagern. Finanzinstitute müssen selbst ermitteln, welche Punkte sie bereits erfüllen und wo Handlungsbedarf besteht.”

Verschiedene Audits bieten die Chance, die IT-Security systemisch zu optimieren.

Fazit

Cyberkriminelle professionalisieren sich immer stärker und greifen Finanzdienstleister ganz gezielt an. Statt auf Angriffe zu reagieren, müssen Finanzinstitute heute ganzheitlich und aktiv nach Schwachstellen, Attacken und Anzeichen für Kompromittierungen suchen. Sie sollten dabei offen für neue Technologien und Prozesse sein, um die Cyberabwehr kontinuierlich zu verbessern.Max Heinemeyer, Darktrace

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/216809

Schreiben Sie einen Kommentar