Swift-Studie: Drei Jahre nach Bangladesch – Die Gegner bekämpfen

Swift

Swift hat vergangene Woche einen neuen Bericht zum Thema Cyber-Sicherheit veröffentlicht. Unter dem Titel “Three years on from Bangladesh: tackling the adversaries” („Drei Jahre nach Bangladesch: Die Gegner bekämpfen“) liefert der Bericht neue Einblicke in die sich rasch entwickelnden Cyber-Bedrohungen für die globale Finanzwirtschaft.

Drei Jahre nach dem Cyber-Angriff auf die Nationalbank von Bangladesch und dem anschließenden Start des Kundensicherheitsprogramms von Swift (Customer Security Programme – CSP) zeigt die neue Swift-Studie über Cyber-Attacken auf Banken auch, dass sich die Bemühungen zur Förderung robuster Cyber-Sicherheitsstandards, die Einführung sicherheitsfördernder Instrumente sowie eine Steigerung von Umfang und Qualität des Informationsaustauschs über Cyber-Bedrohungen auszahlen.Die wichtigsten Ergebnisse zu den Profilen von betrügerischen Zahlungen:

1. Vier von fünf betrügerischen Überweisungen wurden Konten von Begünstigten in Südostasien gutgeschrieben.

2. Etwa 70 Prozent der versuchten Diebstähle fanden in US-Dollar statt, aber die Verwendung europäischer Währungen nahm zu.

3. Die Einzelbeträge von versuchten betrügerischen Überweisungen gingen dramatisch zurück – von mehr als 10 Mio. US-Dollar auf 250.000 bis 2 Mio. US-Dollar.

Swift

Auf Grundlage einer Auswertung der vergangenen 15 Monate verdeutlicht der Bericht, dass die engere Zusammenarbeit der Industrie zur schnellen Identifizierung von Finanzinstituten geführt hat, die von Cyber-Kriminellen angegriffen werden – in den meisten Fällen, bevor Angreifer überhaupt betrügerische Zahlungsanweisungen generieren konnten. Insbesondere der Austausch relevanter und zeitnaher Informationen zu Cyber-Bedrohungen hat sich als entscheidend für die effektive Erkennung und Prävention von Angriffen erwiesen.

Der von Swift geförderte Austausch von Erkenntnissen über Bedrohungen zeigt, wie sich die Taktiken, Techniken und Verfahren von Cyber-Kriminellen bei versuchten Angriffen wandeln. Er unterstützt Zahlungsverkehrsanbieter dabei, die immer anspruchsvollere Natur von Cyber-Bedrohungen zu verstehen und darauf zu reagieren. In diesem Bericht arbeitet Swift wichtige Erkenntnisse zum Zahlungsprofil heraus, um Betrug durch Schlüsselindikatoren präziser zu identifizieren. Auch wenn es ermutigend ist, dass die Entdeckungsraten von versuchten Angriffen steigen, dürfen wir nicht außer Acht lassen, dass Cyber-Kriminelle sich schnell anpassen. Die Branche muss ihre Abwehr daher kontinuierlich stärken und diversifizieren, Vorfälle untersuchen und Informationen austauschen.“

Dries Watteyne, Head of Cyber Security Incident Response Team Swift

Zu den wichtigsten Trends bei Cyber-Angriffen, die der Bericht analysiert, gehören:

1. Längere Erkundungszeiten: Angreifer operieren Wochen oder Monate, nachdem sie in ein Ziel eingedrungen sind, im Verborgenen, um die Verhaltensweisen und -muster des Ziels auszukundschaften, bevor sie einen Angriff starten.

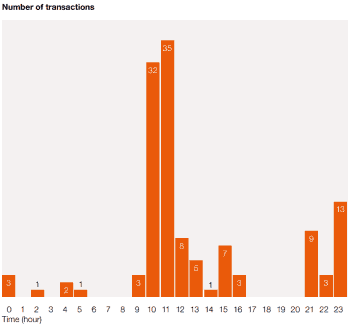

2. Anderer Zeitpunkt der Angriffe: Während Cyber-Kriminelle früher betrügerische Zahlungen außerhalb der Geschäftszeiten bevorzugten, um eine Aufdeckung zu vermeiden, verfolgen sie in jüngster Zeit genau den entgegengesetzten Ansatz: Sie schlagen während Geschäftszeiten zu, um sich mit dem legitimen Datenverkehr zu vermischen.

3. Wechsel der Zahlungskorridore: Für die überwiegende Mehrzahl der in den letzten 15 Monaten untersuchten betrügerischen Transaktionen wurden andere Zahlungskorridore (Kombinationen von Ziel- und Empfängerbanken) genutzt als in den 24 Monaten davor.

Vor diesem Hintergrund empfiehlt der Bericht folgende Maßnahmen:

1. Einsatz neuer Abwehrmaßnahmen: Die Entwicklung und Anwendung sicherheitsfördernder Innovationen trägt dazu bei, Cyber-Diebstahl zu vereiteln.

2. Steigerung des Informationsaustauschs: Je mehr und je häufiger die Community Informationen teilt, desto größer ist die Chance, einen Angriff zu vermeiden oder abzuwehren.

3. Einhaltung strenger Cyber-Sicherheitsstandards: Die strikte Einhaltung strenger Standards und die Implementierung von Kontrollen sind der Schlüssel zu Prävention und Erkennung.

4. Verwendung von Cyber-Sicherheitsdaten der Gegenpartei: Zahlungsverkehrsteilnehmer sollten die Bewertung der Attestierungsdaten ihrer Gegenparteien anhand des Customer Security Controls Framework von Swift in ihre Risikomanagement- und ihre Geschäftsentscheidungsprozesse einbeziehen.

Swift

Die analysierten Fälle zeigen, dass Swift-Sicherheitslösungen wie das Daily Validation Reports Tool, der Payment Controls Service und die GPI Stop and Recall-Funktion einen erkennbar positiven Effekt haben: Sie belegen auch, wie wichtig es ist, Sicherheitskontrollen durchzuführen und die von den Gegenparteien ausgehenden Cyber-Risiken zu verstehen und zu verringern. Aus diesem Grund nutzen immer mehr Kunden den KYC-Security Attestation-Service, der wichtige Informationen zu Gegenparteien bereitstellt.“

Brett Lancaster, Head of Customer Security bei Swift

Der Bericht kann direkt hier als PDF kostenlos heruntergeladen werden.aj

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/88212

Schreiben Sie einen Kommentar