Hacker versuchen Passwörter von Finanzdienstleistern aus USA und Europa zu stehlen

JRT PHOTO/bigstock.com

Cybereason, ein Entwickler von Sicherheitslösungen, warnt vor weitreichenden Hacker-Angriffen, die sich gezielt gegen Finanzdienstleister in den USA und Europa richten sollen. Dabei werden auch neue Methoden eingesetzt, die darauf zielen, Passwörter aus Passwort-Managern zu kopieren, warnt der Anbieter.

Cybereason ist ein Entwickler von Cyber-Defense-Plattformen, dessen Hauptsitz in Boston im US-Staat Massachusetts liegt. In dem aktuellen Forschungsbericht (Studie, kostenlos) seiner „Nocturnus Research Group“ berichtet der Security-Anbieter von einer neuen Serie von Hacking-Kampagnen, die sich unter anderem gegen Banken- und Finanzdienstleister, Firmen aus Fertigung und Produktion sowie Einzelhandelsunternehmen in den USA und Europa richten.

Laut Assaf Dahan, Senior Director bei Cybereason (Webseite), lag der Schwerpunkt des Berichts auf den zum Teil neuen Methoden, die Hacker für ihre Angriffe verwenden.

Cybereason

Die Angriffe stehen mit der primär finanziell motivierten Arbeitsweise der FIN6-Gruppe im Zusammenhang“

Assaf Dahan, Senior Director bei Cybereason

FIN6 ist eine Gruppe, die Angriffe gegen Point-of-Sale-(POS) Systeme lanciert und die in Verbindung zu diversen TrickBot-Angriffen stehen soll. Diese bergen die Gefahr, sich zu einem Angriff mit desaströsen Folgen auszuweiten. „Dies kann ein Ransomware-Angriff sein oder der Diebstahl von sensiblen Finanzdaten”, erklärt Dahan.

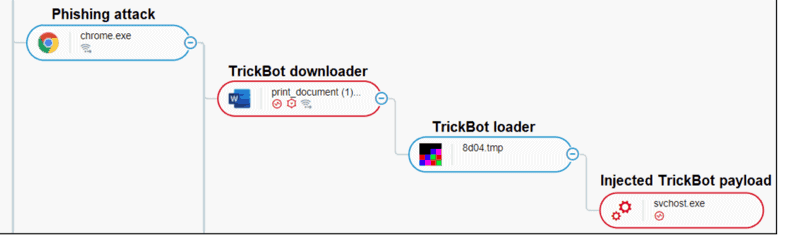

2019 haben die Sicherheitsanalysten von Cybereason bereits eine schwerwiegende Bedrohung enttarnt, welche die beiden Trojaner „Emotet“ und „TrickBot“ nutze und die Ransomware “Ryuk” verbreitet. Die Dropping-Anchor-Kampagne beginne ebenfalls mit einer TrickBot-Infektion und entwickelt sich dann in der Folge zu einem Hacker-Angriff, der sich gegen sensible Daten in Finanzsystemen richtet, so der Bericht.Neue Malware-Familie Anchor kommt zum Einsatz

Bisher konzentrierten sich derartige Operationen von Hackern darauf, Ransomware-Infektionen zu verursachen, indem sie wichtige Systeme wie den Domain Controller kompromittierten. Die neuen Angriffe haben es aber auf POS-Systeme abgesehen. Das Programm verwendet dabei eine erst vor kurzem aufgedeckte Malware-Familie namens „Anchor“, die sich gegen höherwertige Ziele richte. Die bis dato noch nicht dokumentierte Anchor-Malware, die erstmals im August 2018 beobachtet wurde, steht offenbar in enger Verbindung zu Trickbot.

Cybereason

Die Angriffe richten sich dabei gegen die POS-Systeme mit dem Ziel, sensible Informationen zu stehlen. Dazu werden wichtige Systeme im Netzwerk der Opfer übernommen und Hintertüren in High-Level-Zielen eingerichtet. Für bestimmte, besonders hochkarätige Ziele machen die Angreifer dabei auch Gebrauch von einer neuen Variante des selten auftretenden Anchor_DNS-Tools. Die Anchor_DNS-Backdoor nutzt das DNS-Protokoll, um unerkannt mit den C2-Servern zu kommunizieren.

Kann Passwörter aus Password Managern kopieren

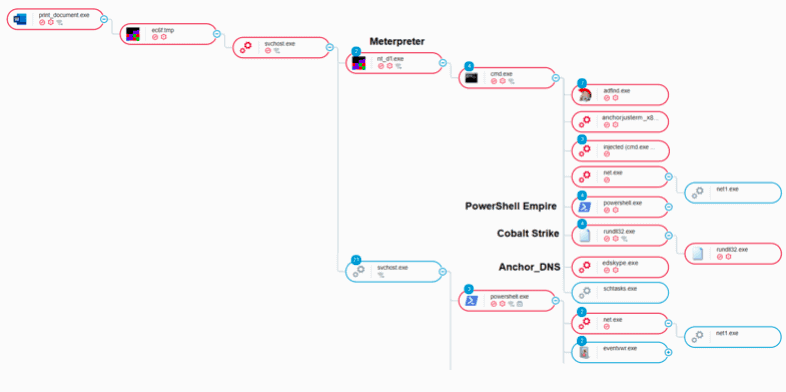

Die Attacke nutzte ein neues, erweitertes Modul von TrickBot, das Passwörter aus verschiedensten Produkten stehlen kann, darunter auch dem „KeePass Password Manager“. Es nutzt aber auch bekannte Tools für die weitere Erkundung und die angriffstypischen Seitwärtsbewegungen im Netzwerk, darunter Werkzeuge wie Meterpreter, PowerShell Empire und Cobalt Strike.

Sie missbraucht laut Cybereason auch „Trust of Certificate Authorities“. Viele der bei diesen Angriffen genutzten schädlichen Payloads bedienen sich signierter Binärdateien. Ein weiterer Beleg für den wachsenden Trend, Zertifikate von legitimen Zertifizierungsstellen zu missbrauchen, um die Bedrohungserkennung auszutricksen.

Die Studie können Sie kostenlos (ohne Angabe von Kontaktdaten) hier öffnen.hd

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/99080

Schreiben Sie einen Kommentar