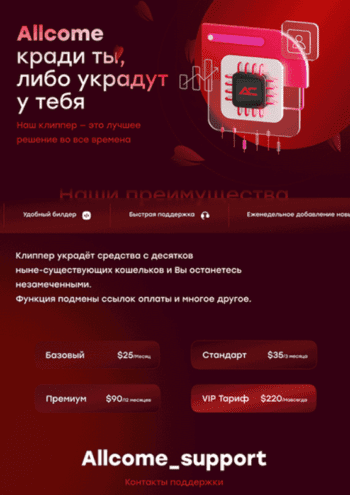

Malware im Abo: Für 25 € im Monat stiehlt „Allcome” PayPal-Zahlungen und Kryptowährungen

G Data

G Data hat eine neue Malware entdeckt, die unter anderem über illegale Softwaredownloads verbreitet wird. Die Schadsoftware „Allcome“ hat es in erster Linie auf Kryptowährungen und PayPal-Zahlungen abgesehen. Dazu manipuliert sie die Zwischenablage des Windows-Betriebssystems. Für Interessierte gäbe es die Software im Abo ab 25 €/Monat, warnt G Data.

Zum Tragen komme die Manipulation zum Beispiel, wenn jemand Geld über PayPal senden möchte. Wird die Empfängeradresse aus einer Mail oder einem Dokument in das entsprechende Feld kopiert, ersetze Allcome diese Adresse durch eine andere – die Zahlung geht dann also an eine falsche Adresse. Selbiges gilt für Transaktionen in Kryptowährungen.Marketing für Malware

Dass Kriminelle mittlerweile auch einiges in ihr Marketing investieren, sei kein neues Phänomen. Viele Marketingkampagnen und -materialien seien so aufwändig gestaltet, dass der Eindruck entsteht, hier handele es sich um ein legitimes Produkt eines ganz normalen Software-Herstellers. Ähnlich verhalte es sich auch mit dem Malware-Newcomer Allcome, der gerade mit großem Marketingaufwand versucht, den kriminellen Untergrundmarkt aufzumischen. Die auf die Ausleitung von Daten spezialisierte Malware lockt mit einem “attraktiven Preismodell” – ab 25 Euro im Monat – sowie der Möglichkeit, eigene Anpassungen vorzunehmen.

G DATA

Allcome ist auf jeden Fall gefährlich. Wer also Paypal-Zahlungen vornimmt oder mit Kryptowährungen hantiert, sollte sich bei einer Transaktion immer einige Sekunden nehmen, um die eingefügten Daten zu überprüfen.“

Tim Berghoff, Security Evangelist bei G Data

Laut G Data (Website) ist aktuell also Vorsicht geboten, wenn ein unübliches Verhalten der Zwischenablage bemerkt wird, zum Beispiel, wenn sich beim Einfügen eine Mail-Adresse plötzlich ändert.Jetzt wird’s technisch: Wie Allcome funktioniert

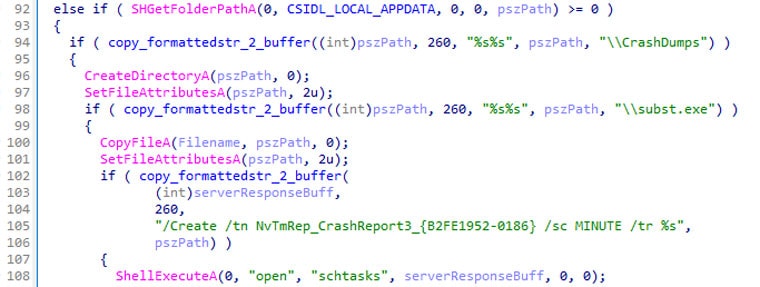

Laut dem Malware Analysten Karsten Hahn, sei Allcome ein relativ kleines (120 KB) C/C++ natives Programm. Alle aktuellen Versionen würden sich selbst in %LOCALAPPDATA%\CrashDumps\subst.exe kopieren und richten dann eine geplante Aufgabe namens NvTmRep_CrashReport3_{B2FE1952-0186} ein, um den Clipper minütlich auszuführen.

G Data

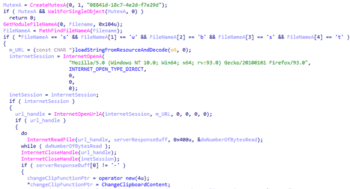

Wie auch andere Clipbanker ersetze Allcome Adressen zu Krypto-Wallets durch die Adresse des Angreifers, sodass Transaktionen in der Brieftasche des Angreifers ankommen. Dasselbe gelte für PayPal-Adressen, Steam-Handelsangebots-URLs und mehr. Der Inhaltsprüfungs- und Ersetzungscode erweist sich dabei laut Hahn als ziemlich einfach.

Der Clipper überprüfe im Regelfall nur die Länge von Zeichenketten plus ein oder zwei Zeichen (meistens den Anfang der Zeichenkette). Er kümmert sich dabei nicht darum, woher der Inhalt kommt und versucht erst gar nicht eine falsche Ersetzung von Zwischenablageinhalten zu vermeiden.

Bestes Beispiel sei der Ersatz für PayPal. Wenn diese Option verwendet wird, wird jede Zeichenfolge, die ein ‘@’ und ein ‘.’ enthält durch die E-Mail des Angreifers ersetzt. Jedes Mal, wenn jemand eine E-Mail-Adresse kopiert, wird diese geändert, auch wenn der Betroffene eigentlich nur eine E-Mail schreiben will. Als Folge dessen könnten Benutzer von infizierten Systemen eigentlich sehr früh erkennen, dass etwas nicht stimmt.

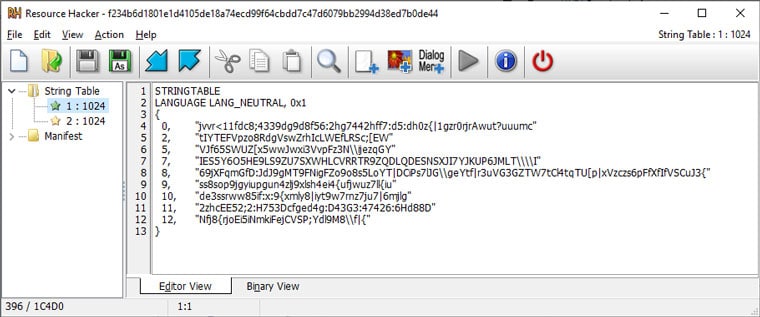

Der Konfigurationsextraktor

Die Konfiguration für C2- und Ersatz-Wallets, Steam-Handelsangebote, PayPal-E-Mails usw. werde als verschlüsselte Zeichenfolge in der Zeichenfolgentabelle in den PE-Ressourcen gespeichert. Jede ID in der Zeichenfolgentabelle entspreche einer bestimmten Adresse, die zum Ersetzen des Inhalts der Zwischenablage verwendet wird.

Ein von Karsten Hahn in Python geschriebenes Entschlüsselungsskript, um Konfigurationen massenhaft zu extrahieren, ist in seinem Github-Repository mitsamt einer Liste extrahierter Konfigurationen verfügbar. Einige der Wallets hätten auch bereits Transaktionen, möglicherweise von infizierten Systemen.

Allcome configuration in PE resourcesG Data

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/135308

Schreiben Sie einen Kommentar