FIN6 – Hackergrupe knackt EC-Kartenterminals:

Fireeye zeigt wie die Hacker vorgehen

FireEye

EC- und Kreditkartenterminals sind oft das Ziel von Cyberangriffen, denn mit den gestohlenen Daten der Zahlungskarten lässt sich “leicht” viel Geld verdienen. FireEye hat heute den umfassenden Bericht “Follow the money” (PDF) veröffentlicht, der detailliert die Vorgehensweise der Hackergruppierung FIN6 beschreibt – angefangen mit den Methoden, um an die Daten in POS-Terminals zu gelangen, bis hin zum „Versilbern“ der gestohlenen Bezahlkarten-Daten auf dem digitalen Schwarzmarkt. IT Finanzmagazin hat mit Frank Kölmel, Vice President Central / Eastern Europe bei FireEye, darüber gesprochen, was man über FIN6 weiß und wie die Angreifer vorgehen.

Herr Kölmel, FireEye hat gemeinsam mit iSIGHT heute einen sehr interessanten Bericht herausgegeben, der die Aktivitäten der FIN6-Hackergruppe beschreibt.

Was ist an diesem Bericht anders als an anderen?

Fireeye

In der Regel sind die öffentlich verfügbaren Informationen über solche Attacken sehr lückenhaft. Die meisten Berichte beleuchten nur einzelne Aspekte: Einige bieten einen Einblick in die technischen Details des Angriffs selbst, andere analysieren die Bewegungen und den Verkauf von gestohlenen Daten im kriminellen Untergrund. Nur selten werden die Zusammenhänge hergestellt, das ganze Ausmaß der Hackeraktivitäten bleibt unbemerkt. Genau das ist uns mit dem Report gelungen: Gemeinsam mit iSIGHT hat FireEye die Aktivitäten der Hackergruppe FIN6 analysiert – von den technischen Details der Angriffe über die Vorgehensweise der Hacker bis hin zum Verkauf der gestohlenen Daten. Der Bericht bietet also einen einmaligen Einblick in das kriminelle Ökosystem, das FIN6 nutzt, um mit dem Diebesgut Geld zu verdienen.

Sie haben iSIGHT Anfang 2016 gekauft. Warum?

Cybersicherheit ist für uns eine Kombination aus Technologie, Service und Intelligence. Mit der Technologie sorgen wir für eine Echtzeit-Erkennung verdächtiger Objekte und eine schnelle Abwehr mit möglichst wenigen False Positives. Mit dem Service untersuchen unsere Experten mögliche Schwachstellen eines Unternehmens und geben eine Einschätzung und Empfehlung für das bestehende Sicherheitsprogramm ab. Bei Threat Intelligence geht es darum, den Gegner genau zu kennen. So werden mithilfe von Bedrohungsdaten und Analysetools Täterprofile erstellt – eine optimale Basis für die Erkennung und Abwehr von Cyberangriffen. Denn wer den Angreifer und sein Verhalten kennt, kann ihn schneller, gezielter und effektiver abwehren und bekämpfen. Und hier kommt iSIGHT ins Spiel: Mit dem Kauf verstärkt FireEye diesen Intelligence-Teil und wird so zum größten Anbieter von Threat Intelligence weltweit.

Wie geht FIN6 bei ihren Angriffen vor?

Fireeye

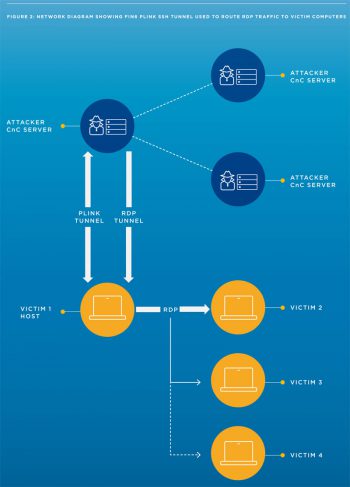

FIN6 ist eine Gruppierung Cyberkrimineller, die Daten von Zahlungskarten direkt am POS-System klaut und für teures Geld weiterverkauft. Um in das Netzwerk des Opfers einzudringen, nutzt die Gruppe unterschiedliche Methoden. In einigen Fällen verwenden die Kriminellen Anmeldedaten, die sie selbst gekauft oder getauscht haben. In anderen Fällen sind die Computer der Diebstahlopfer bereits mit der Malware Grabnew infiziert. Das ist nicht ungewöhnlich, heutzutage nutzen viele Hacker bereits kompromittierte Systeme. Wie genau diese Malware auf die Computer der Opfer gelangt, lässt sich nicht eindeutig nachvollziehen. Im nächsten Schritt installiert FIN6 die eigene POS-Malware – die wir in unserem Report Trinity genannt haben – und kopiert die Zahlungskarten meist über mehrere Zwischenschritte auf externe, eigene Server. Rund 2.000 Systeme wurden von FIN6 mit Trinity infiziert. Anschließend verkauft FIN6 die Kartendaten auf einem illegalen Marktplatz für genau diese Daten, dem Card Shop.

Haben Sie eine Ahnung, wie viele Kartendaten schon verkauft wurden?

Ja, insgesamt konnten wir FIN6 den Klau von mindestens 20 Millionen Datensätzen nachweisen – bei einem durchschnittlichen Verkaufspreis von 21 Dollar auf dem Schwarzmarkt summiert sich der Verkaufspreis auf mehr als 400 Millionen US-Dollar.

Welche Branchen sind besonders betroffen?

Die FIN6-Gruppe konzentriert sich vor allem auf Hotels und Gastronomiebetriebe und den Einzelhandel.

Die Hacker haben sich diese Ziele nicht zufällig ausgesucht. Denn zum einen wird eine große Anzahl potenziell angreifbarer Kreditkarten an einem Ort genutzt, und zum anderen gibt es mehrere Angriffspunkte, an denen die Hacker ins POS-System eindringen können – in einem Hotel etwa bei der Reservierung, im Restaurant und im Souvenirshop. Oft sind verschiedene Systeme auch über ein Netzwerk miteinander verbunden, nutzen aber nicht das gleiche Sicherheitsprotokoll und sind deshalb leicht angreifbar. Außerdem sind viele internationale Kunden anwesend, oft auch Geschäftsreisende mit sehr hohen Kartenlimits oder sogar Kreditkarten, die direkt den Unternehmen gehören.

Und wie hat sich das Vorgehen von Hackern weiterentwickelt?

Aktuell wird in der Öffentlichkeit viel über Ransomware wie etwa Locky diskutiert. Solche Angriffe stellen aber nur einen Teil der heutigen Bedrohungslandschaft dar. Gefährlicher sind aus meiner Sicht APTs – Advanced Persistent Threats. Das sind gezielte und meist sehr ausgeklügelte Angriffe. APTs sind deshalb so gefährlich, weil sie bei vielen Unternehmen erst sehr spät entdeckt werden und meist schon sehr lange Informationen aus dem Netzwerk abgreifen. Besonders im Fokus stehen Finanzdienstleister, da bemerken wir einen starken Anstieg der APT-Angriffe. Allein im zweiten Halbjahr 2015 waren es in der EMEA-Region mehr als dreimal so viele wie in der ersten Jahreshälfte. Und nicht nur das:

Hacker greifen nicht mehr nur direkt Banken oder Versicherungen an, sondern auch diejenigen, die bei kritischen Projekten mit ihnen zusammenarbeiten, etwa Anwaltskanzleien im Bereich Merger & Acquisition.”

Wie können sich Unternehmen gegen Angriffe auf POS-Systeme schützen?

Die geklauten Daten werden in der Regel wieder an den angegriffenen C&C-Server zurückgeschickt. Deshalb sollten Unternehmen die entsprechenden Abwehrmechanismen für die Netzwerksicherheit einrichten. So lassen sich böswillige Callbacks nicht nur erkennen, sondern direkt blockieren, damit weiterer Schaden verhindert werden kann. Außerdem zeigt das Beispiel der FIN6-Gruppe, dass Hacker oft mit anderen Gruppen zusammenarbeiten und eine sehr komplexe und mehrdimensionale Vorgehensweise verwenden – vom Angriff bis zum Verkauf der Daten. Deshalb sollten Unternehmen auf Threat Intelligence setzen, um Angreifer wie FIN6 proaktiv und vorausschauend zu identifizieren.

Wie sieht es mit dem Schutz für Verbraucher aus – wie können Zahlungskartenanbieter und Banken ihre Kunden vor solchen Angriffen schützen?

Verbraucher können sich selbst am besten schützen, wenn sie bei der Kartenzahlung stets wachsam bleiben, ihre Abrechnungen regelmäßig überprüfen und ihre personenbezogenen Daten mit sicheren Passwörtern und PIN-Codes schützen.

Und Zahlungsanbieter?

Für Zahlungskartenanbieter gilt – wer auf Threat Intelligence setzt, kann Bedrohungen vorausschauend erkennen und den Schaden oft schon abwenden, bevor er tatsächlich zum Tragen kommt. Einige Kartengesellschaften wie beispielsweise VISA sind da schon sehr weit und setzen Threat Intelligence zum Schutz ihrer Kunden bereits intensiv ein.

Vielen herzlichen Dank, Herr Kölmel!aj

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/29885

Schreiben Sie einen Kommentar