PSD2 – was die IT von Drittanbietern für die Bereitstellung von PSD2-Services beachten muss

4C GROUP

Die zweite Payment Service Directive (PSD2) hat das Ziel, den Verbraucherschutz, insbesondere hinsichtlich der Sicherheit im bargeldlosen Zahlungsverkehr, zu erhöhen. Gleichzeitig werden bestimmte Teile dieses Zahlungsverkehrs standardisiert und geöffnet, so dass jedes Unternehmen durch Antragstellung bei der Bundesanstalt für Finanzdienstleistungsaufsicht (BaFin) als sogenannte Drittanbieter (engl. Third Party Provider, kurz TPP) zum Zahlungsdienstleister werden kann. Um hierbei Sicherheit und Verbraucherschutz zu gewährleisten, ist auch in besonderer Weise die IT-Organisation eines künftig zugelassenen Drittanbieters gefordert. Dieser Artikel beschreibt zentrale Anforderungen, die die IT von Drittanbietern berücksichtigen und erfüllen muss.

von Anna Leddin und Daniel Lovric, 4C GROUP

4C GROUP

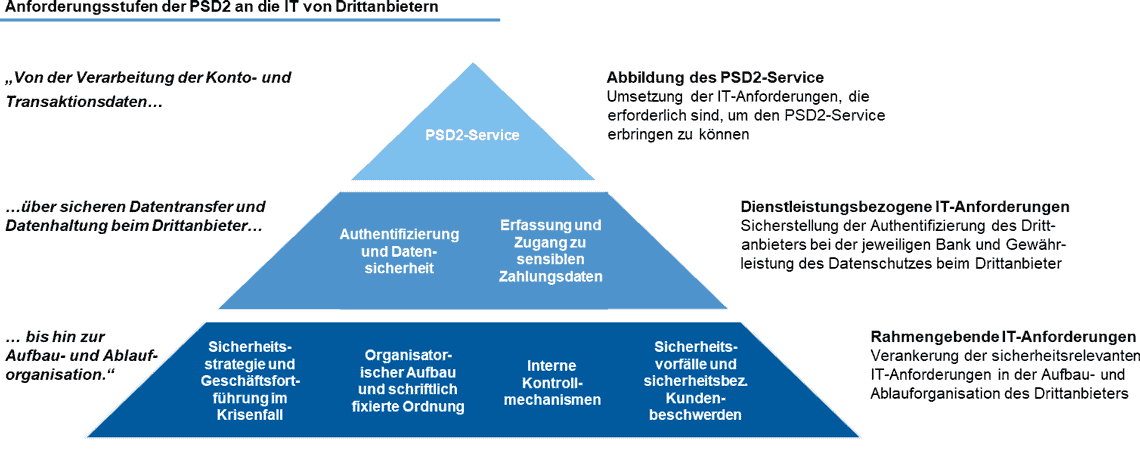

Die IT von Drittanbietern muss im Wesentlichen drei aufeinander aufbauende Anforderungsstufen bewältigen (vgl. Abbildung):

1. Abbildung des PSD2-Service: Abfrage- und Verarbeitungsfähigkeit der Daten, die für den PSD2-Service erforderlich sind2. Dienstleistungsbezogene IT-Anforderungen: Gewährleistung der Sicherheit in den Kernaufgaben Datensicherung und Datenschutz vor und während des Datentransfers sowie während der Datenverarbeitung

3. Rahmengebende IT-Anforderungen: Erfüllung der IT-sicherheitsrelevanten Anforderungen an die ordnungsgemäße Aufbau- und Ablauforganisation

4C GROUP

Abbildung der PSD2-Services

Auf Basis des geplanten Geschäftsmodells von Drittanbietern sind die erforderlichen Use Cases und IT-Services zu definieren und umzusetzen. Beispiel Kontoinformationsdienst (KID): Versicherer können zum Beispiel auf Basis von Kontoinformationen bzw. Transaktionsdaten analysieren, ob bei Kunden Versicherungslücken bestehen oder bestehende Versicherungen angepasst werden müssen. Für die Umsetzung solcher PSD2-Geschäftsmodelle müssen die grundlegenden IT-Anforderungen der PSD2 erfüllt werden und die Geschäftsprozesse in der IT abgebildet werden. Im Beispielfall muss das Versicherungsunternehmen den erforderlichen Datenbedarf hinterlegen, einen Abfrageprozess etablieren und die interne Verarbeitung sicherstellen. Schlussendlich ist die technische Lösung zum Erzeugen der eigenen Leistung, den Versicherungsempfehlungen, zu implementieren.

Aufbauend auf der PSD2-Leistung ist es im nächsten Schritt insbesondere erforderlich, die Datentransfers zwischen der Organisation des Drittanbieters und den Banken entlang der sicherheitstechnischen Standards zu implementieren. Für den Datentransfer stellen Banken die sogenannten Access-to-Account (XS2A)-Schnittstellen zur Verfügung, über die zugelassene Drittanbieter Zugang zu den Systemen der Bank erhalten. Da nicht alle Banken den gleichen technischen Standard verwenden, können institutsspezifische Anpassungen erforderlich sein.

Zudem ist die interne Weiterverarbeitung dieser Daten bis hin zur Ausgabe an den Kunden zu definieren. Hierbei sind die zugehörigen Verarbeitungsprozesse zu implementieren und gegen Datenverlust oder auch Missbrauch zu schützen. Dies gilt ebenfalls für die Ausgabeplattform an den Kunden.

Dienstleistungsbezogene IT-Anforderung

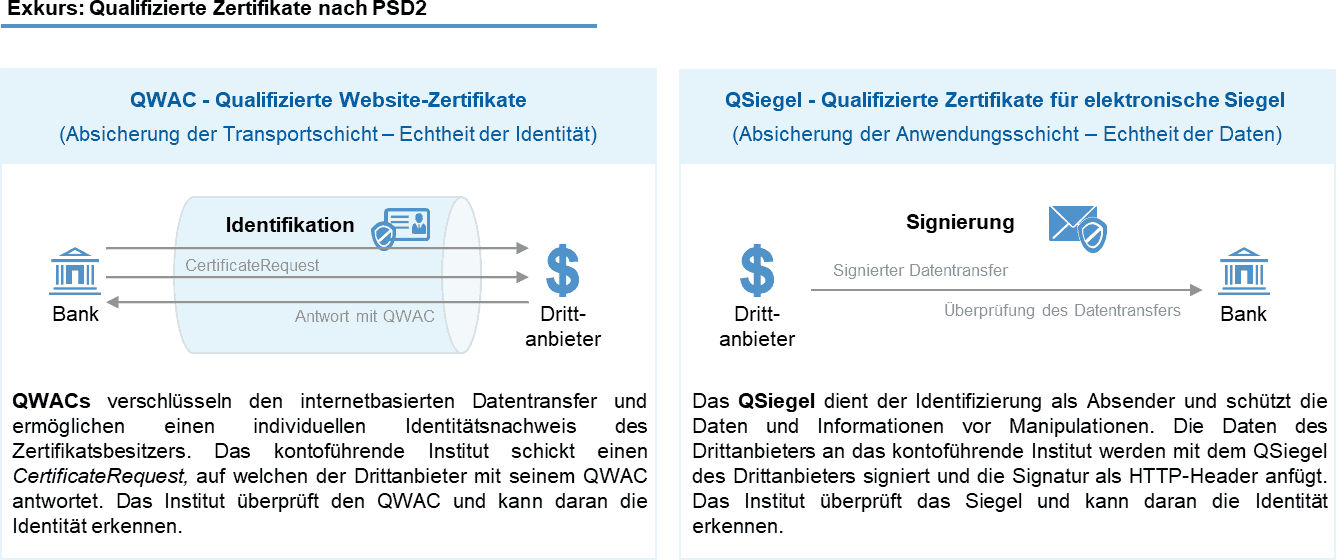

Die Gewährleistung der Sicherheit von sensiblen Zahlungsdaten umfasst im Wesentlichen den Datentransfer von der Bank zum autorisierten Drittanbieter, die Datenverarbeitung beim Drittanbieter sowie die Interaktion des Drittanbieters mit seinen Kunden. Maßgeblich für den PSD2-konformen Datentransfer sind die ordnungsgemäße Authentifizierung von Kunde und Drittanbieter vor Beginn des Transfers. Zusätzlich ist die Datensicherheit während des Transfers zu gewährleisten. Für die Identifizierung des Drittanbieters und die Sicherheit des Datentransfers sorgen QWACs oder QSiegel. QWACS dienen der Identifizierung des Zertifikatbesitzers und der Datenverschlüsselung; QSiegel ermöglichen ebenfalls die Identifizierung des zugreifenden Unternehmens sowie die Feststellung der Unversehrtheit der Daten (vgl. Exkurs).

4C GROUP

Im Rahmen der Datenverarbeitung müssen beim Zahlungsdienstleister geeignete Maßnahmen getroffen werden, um ein adäquates Schutzniveau gewährleisten zu können. Diese betreffen die dauerhafte Vertraulichkeit, Integrität, Verfügbarkeit und Belastbarkeit der Systeme und Dienste. Die zu implementierenden technischen Sicherheitsmaßnahmen zum Schutz sensibler Zahlungsdaten umfassen beispielsweise Autorisierungsverfahren, die Verschlüsselung und/oder Tokenisierung der Daten sowie Maßnahmen zum Erkennen und Beheben von Sicherheitsverstößen. So muss zum Beispiel der Zugriff von Mitarbeitern des Zahlungsdienstleisters auf die IT-Systeme und Datenbestände durch entsprechende Verfahren kontrolliert werden. Zugriffsrechte sollen grundsätzlich möglichst begrenzt gestaltet sein (vgl. DSGVO). Zugriffsrechte sollen sich auf Daten und Systeme beschränken, die zur Ausübung einer Tätigkeit benötigt werden. Dies gilt in besonderem Maße bei den sensiblen Zahlungs- bzw. Kundendaten im PSD2-Kontext.

Daniel Lovric ist Partner bei der 4C GROUP im Bereich Financial Services und fokussiert sich im Schwerpunkt auf das Regulatory Management, insbesondere Regulatory Framework und Regulatory IT-Management. Mit der Einführung der PSD2 verbindet er große Chancen für neue Geschäftsmodelle durch Drittanbieter, die an der Nahtstelle zwischen Kunden und kontoführenden Banken agieren. Bei der Umsetzung von PSD2-Geschäftsmodellen unterstützt er Unternehmen über den gesamten Umsetzungsprozess hinweg.

Daniel Lovric ist Partner bei der 4C GROUP im Bereich Financial Services und fokussiert sich im Schwerpunkt auf das Regulatory Management, insbesondere Regulatory Framework und Regulatory IT-Management. Mit der Einführung der PSD2 verbindet er große Chancen für neue Geschäftsmodelle durch Drittanbieter, die an der Nahtstelle zwischen Kunden und kontoführenden Banken agieren. Bei der Umsetzung von PSD2-Geschäftsmodellen unterstützt er Unternehmen über den gesamten Umsetzungsprozess hinweg.

Anna Leddin ist Managing Consultant bei der 4C GROUP im Bereich Financial Services und unterstützt neben Banken und Finanzdienstleistern insbesondere Kunden aus der Assekuranz. Gerade für diese sieht sie im PSD2-Kontext große Potenziale, da die bestehenden Kundenverbindungen mit neuen Geschäftsmodellen genutzt werden können und gleichzeitig umfassende aufsichtsrechtliche Anforderungen bereits erfüllt werden. Vor allem bei der Vorbereitung auf die konkrete Nutzung der PSD2 unterstützt sie Unternehmen.

Anna Leddin ist Managing Consultant bei der 4C GROUP im Bereich Financial Services und unterstützt neben Banken und Finanzdienstleistern insbesondere Kunden aus der Assekuranz. Gerade für diese sieht sie im PSD2-Kontext große Potenziale, da die bestehenden Kundenverbindungen mit neuen Geschäftsmodellen genutzt werden können und gleichzeitig umfassende aufsichtsrechtliche Anforderungen bereits erfüllt werden. Vor allem bei der Vorbereitung auf die konkrete Nutzung der PSD2 unterstützt sie Unternehmen.

Rahmengebende IT-Anforderung

Zusätzlich zu den dienstleistungsbezogenen IT-Anforderungen existieren eine Reihe von Dokumentations- und Kontrollpflichten an die Aufbau- und Ablauforganisation. Diese dienen der Verankerung der sicherheitsrelevanten IT-Anforderungen durch die PSD2. Hierbei handelt es sich insbesondere um:

1. Sicherheitsstrategie2. Organisatorischer Aufbau

3. Notfallkonzepte

4. Kundenbezogene Sicherheitsvorfälle

Sicherheitsstrategie: Die im Rahmen des Datentransfers und der Datenverarbeitung getroffenen Maßnahmen sind als Sicherheitskontroll- und Risikominderungsmaßnahmen zusammen mit einer detaillierten Risikobewertung der erbrachten Zahlungsdienste in einem umfassenden Sicherheitskonzept zu dokumentieren. Im Rahmen des Sicherheitskonzeptes ist auf weitere Sicherheitsmechanismen einzugehen: Beispielsweise ist eine Verfahrensbeschreibung hinsichtlich des Prozesses zur Sammlung sensibler Daten sowie für den Prozess der jährlichen Prüfung der IT-Systeme vorzuweisen. Ein weiteres Beispiel stellt der zu erstellende Richtlinienkatalog hinsichtlich des Umgangs mit den sensiblen Daten dar. Dieser Richtlinienkatalog beinhaltet Maßnahmen im Sinne der Datenschutz-Grundverordnung (DSGVO), deren Anforderungen bei der PSD2-Umsetzung uneingeschränkt zu befolgen sind.

Organisatorischer Aufbau: Generell ist im Rahmen der Antragstellung der organisatorische Aufbau des Unternehmens aufzuzeigen. Hierzu zählen vor allem detaillierte Organigramme und zugehörige Mitarbeiterprognosen. Darüber hinaus sind bestehende Auslagerungen sowie insbesondere die damit verbundenen Tätigkeiten und zugrundeliegenden Systeme, Prozesse und Infrastrukturen zu beschreiben. Diese Anforderung ist auch von der IT zu erfüllen und entsprechend offenzulegen.

Notfallkonzepte: Für den Krisenfall muss eine Beschreibung der Regelungen zur Geschäftsfortführung – einschließlich klarer Angabe der maßgeblichen Abläufe, der wirksamen Notfallpläne und eines Verfahrens für die regelmäßige Überprüfung der Angemessenheit und Wirksamkeit solcher Pläne – vorliegen. Daher sind umfassende Konzepte unerlässlich: In einem IT-Notfallvorsorgekonzept sind präventive Verfahren und Standards zur Datensicherung, Archivierung, Virenschutz, Informationssicherheit und zu Sicherheitshinweisen festzuhalten. Zudem sind Notfallkonzepte für IT-Systeme vorzuhalten, auf die im Eintrittsfall von Notfällen zurückgegriffen werden kann.

Die Aufsichtsbehörden fordern darüber hinaus den Nachweis einer Verlustdatenbank sowie die Beschreibung von entsprechenden Prozessen zum Umgang mit Verlusten. In der Verlustdatenbank werden zum Beispiel Verluste aus operationellen Schäden und dem zugrundeliegenden Verlustereignis geführt.

Kundenbezogene Sicherheitsvorfälle: Für Sicherheitsvorfälle, die vom Kunden ausgelöst bzw. gemeldet werden, benötigen Drittanbieter ein Incident Management. Hierzu gehört beispielsweise eine Beschreibung der vorhandenen Verfahren zur Betrugsprävention und -überwachung. Hierzu zählen vor allem die verwendeten Überwachungsinstrumente und vorhandene Folgemaßnahmen zur Minderung von Sicherheitsrisiken. Zusätzlich muss insbesondere dokumentiert werden, wie Sicherheitsvorfälle und sicherheitsbezogene Kundenbeschwerden gehandhabt werden und welche Maßnahmen zu ergreifen sind. Hierfür ist unter anderem ein Prozess zur Meldung schwerwiegender Betriebs- oder Sicherheitsvorfälle an die Aufsicht zu etablieren. Dies wird zum Beispiel dann relevant, wenn es in Folge eines Fehlers dazu kommt, dass ein Kunde unberechtigterweise die privaten Daten eines anderen Kunden einsehen kann. Die Abbildung dieses Prozesses erfolgt zum Großteil über IT-Anwendungen und -Prozesse.

Anmerkung zu den rahmengebenden IT-Anforderungen

Bei Finanzdienstleistungsunternehmen, die keine Banklizenz besitzen, wie zum Beispiel Versicherungsunternehmen, sind die genannten rahmengebenden IT-Anforderungen bereits weitgehend in existierenden Aufsichts- und Regulierungsvorgaben verankert. So fordern zum Beispiel die seit 2018 durch die BaFin gestellten versicherungsaufsichtlichen Anforderungen an die IT (VAIT) bereits wesentliche Teile der Anforderungen an die IT von PSD2-Drittanbietern.

Fazit: Breite Anforderungen an die IT

Die IT-bezogenen Anforderungen aus der PSD2 stellen umfassende sicherheitstechnische Bedingungen an Prozesse und Strukturen der IT von Drittanbietern. Hierbei ist vor allem die Ganzheitlichkeit von sicherheitsrelevanten Fragestellungen – insbesondere mit Blick auf das Risikomanagement – als Kernerfolgsfaktor für eine erfolgreiche und effiziente Umsetzung zu sehen. Dabei spielt die Zusammenarbeit der IT-Organisation mit anderen Kontrolleinheiten eine zentrale Rolle. Gleichzeitig bilden die IT-bezogenen Anforderungen das Grundgerüst zum nachhaltigen Angebot von PSD2-Services.

Die ebenfalls zu erfüllenden fachlichen Voraussetzungen sind nicht weniger umfangreich. Sie beinhalten beispielsweise eine Beschreibung der Art der beabsichtigten Zahlungsdienste, die Vorlage des dazugehörigen Geschäftsplans sowie eine umfangreiche Dokumentation des organisatorischen Aufbaus, der Unternehmenssteuerung und der Inhaberkontrolle.

Bei Erfüllung der PSD2-Anforderungen ist zur Erbringung von Zahlungsdiensten ein schriftlicher Antrag auf Zulassung bei der BaFin zu stellen. In diesem sind vor allem Nachweise über die Einhaltung der oben genannten Anforderungen schriftlich vorzulegen. Hierzu zählen auch die konkreten Konzepte und Verfahrensbeschreibungen. Daher kann ein vollständiger Zulassungsantrag mit allen erforderlichen Anlagen bis zu 2.000 Seiten Dokumentation enthalten. Nach Einreichung des Antrags prüft die BaFin, ob die Zulassungsvoraussetzungen erfüllt sind oder perspektivisch erfüllt werden. Dies dauert gemäß BaFin bis zu drei Monate. Nach erfolgreicher Zulassung als Zahlungsdienstleister können – entsprechend dem der BaFin vorgelegten Geschäftsmodell – Zahlungsdienste angeboten werden.Anna Leddin und Daniel Lovric, 4C GROUP

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/95560

Schreiben Sie einen Kommentar