Sicherheitsforscher warnen vor Banking-Trojaner Gootkit

CERT-Bund

Eine aktuelle Angriffskampagne zielt auf Windows-Nutzer in Deutschland ab. Mittels verseuchter E-Mails und präparierter Webseiten versuchen die Hacker, Systeme zu infizieren. Haben sie Erfolg, wird wahlweise die Ransomware REvil oder der Banking-Trojaner Gootkit installiert.

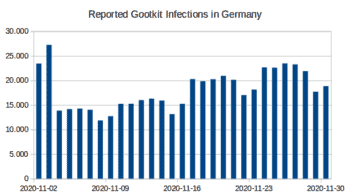

Das Notfall-Team des Bundesamts für Sicherheit in der Informationstechnik (BSI), CERT-Bund, warnt zusammen mit anderen Sicherheitsforschern vor dem Schadprogramm Gootkit, einem seit 2014 bekannten Banking-Trojaner. Laut Daten des eigenen Sinkholes habe man in den vergangenen Wochen durchschnittlich rund 20.000 Infektionen pro Tag an Netzbetreiber und Provider gemeldet. In ihren Tweets verweist das Security-Team des BSI unter anderem auf die Analyse des Anti-Malware-Herstellers Malwarebytes sowie auf Erkenntnisse zu befallenen Websites von TheAnalyst, der die Kampagne als erster aufdeckte.Lockmittel: Tarifliche Jubiläums-Zulage

Malwarebytes konnte zahlreiche Infektionen in Deutschland auf ein gefaktes Forum zurückführen. Scheinbar sucht dort jemand nach Informationen über Zuwendungen bei Jubiläen und erhält in einem Antwortpost einen Link auf einen Download, der angeblich ein PDF-Dokument enthält, das Teil des Tarifvertrags der IG-Metall NRW sei. Tatsächlich bekommt man ein Zip-File. Beim Öffnen wird ein Script entpackt, das über die Windows Registry gestartet wird und vom Benutzer aktiviert werden muss. Teils werden die Infektionen aber auch über andere Webseiten angestoßen, teils über E-Mails mit verseuchten Anhängen oder Links auf präparierte Webseiten.

Interessanterweise werden nicht alle so befallenen Systeme mit Gootkit infiziert. Laut Malwarebyte analysieren die Hacker, die hinter der Angriffswelle stehen, das Zielsystem und entscheiden von Zeit zu Zeit, stattdessen direkt den Ransom-Trojaner REvil einzusetzen.

Gootkit ist unter anderem mit Techniken zur Aufzeichnung von Bildschirminhalten und Tastatureingaben ausgestattet. Auf diese Weise erbeutet die Malware Zugangsdaten zu Banking-Accounts, Wallets und anderen Finanzservices. Darüber hinaus wurde auch schon beobachtet, dass Gootkit später weitere Malware nachlädt und aktiviert, darunter beispielsweise die Erpresser-Malware Emotet.

Script statt Files

Das DFN-CERT weist darauf hin, dass die aktuelle Gootkit-Variante „Fileless“ ist, also nicht über eigene, im System abgelegte Dateien verfügt. Stattdessen werden mittels verschiedener Skripte über JavaScript und Powershell vorhandene DLLs befallen. Auch ein auf Microsoft .NET basierender Loader ist Teil der Infektionskette. Er trägt dazu bei, die Aktivitäten der Malware vor der Überwachung durch installierte Sicherheitssoftware zu verstecken. DFN-CERT verweist auf Tools wie CyberChef.

Die Analyse von Malwarebytes enthält ausführliche Details, wie eine Infektion zu finden und zu beheben ist. Und eine Warnung:

„Wir haben gesehen, wie sich Banking-Malware (z.B. Emotet) in Loader für Lösegeldforderungen verwandelt. Verschiedene Bedrohungsakteure spezialisieren sich auf diese Weise darauf, was sie am besten können. Die Zeit wird zeigen, was diese Rückkehr von Gootkit wirklich bedeutet und wie sie sich weiter entwickelt.“

Hasherezade und Jérôme Segura, Malwarebytes Threat Intelligence Team hj

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/115310

Schreiben Sie einen Kommentar