23 Finanzinstitute in Deutschland betroffen: Malware‑Gefahren und Angriffsversuche auf Banking-Apps

Zimperium

Die Sicherheitsstudie „2023 Mobile Banking Heists Report“ (Zimperium) dokumentiert Risiken für Finanzinstitute und Verbraucher durch Trojanerangriffe auf Mobile-Banking-Apps. Der Bericht identifiziert 29 Malware-Familien, die insgesamt 1.800 mobile Bank- und Finanz-Apps in 61 Ländern im zurückliegenden Jahr angegriffen haben. In Deutschland waren 23 Finanzinstitute von Malware-Angriffen betroffen.

Zimperium (Website) dokumentiert in einer aktuellen Sicherheitsstudie das gestiegene Risiko für Finanzinstitute und Verbraucher durch Trojanerangriffe auf Mobile-Banking-Apps. Der Bericht identifiziert dabei 29 Malware-Familien, die insgesamt 1.800 mobile Bank- und Finanz-Apps in 61 Ländern im zurückliegenden Jahr angegriffen haben. In Deutschland waren 23 Finanzinstitute von den Malware-Angriffen betroffen.Durch die Überwachung von Millionen Geräten hat Zimperium alarmierende Zahlen zu Tage gefördert, die einen weltweiten und weitreichenden Befall mit Mobile-Banking-Malware belegen. Cyberkriminelle zielen weiterhin auf klassische Banking-Apps sowie FinTech- und Trading-Apps mit veralteten oder unzureichenden Sicherheitstechniken.”

Jon Paterson, CTO Zimperium

Zimperium

Evolution mobiler Bankentrojaner

Zimperium

Bankentrojaner werden ständig weiterentwickelt und sind erfolgreich in der Lage, Sicherheitsmaßnahmen zu umgehen und sich der Erkennung auf Mobilgeräten zu entziehen. Der Aufwand von schnell handelnden Bedrohungsakteuren steigt, so dass herkömmliche Sicherheitsmaßnahmen kaum noch Schritt halten können. Der Sicherheitsreport dokumentiert, dass neue Varianten von Trojanern nicht nur einfache Banking-Apps kompromittieren, sondern auch Kryptowährungen, soziale Medien und Messenger-Apps attackieren.

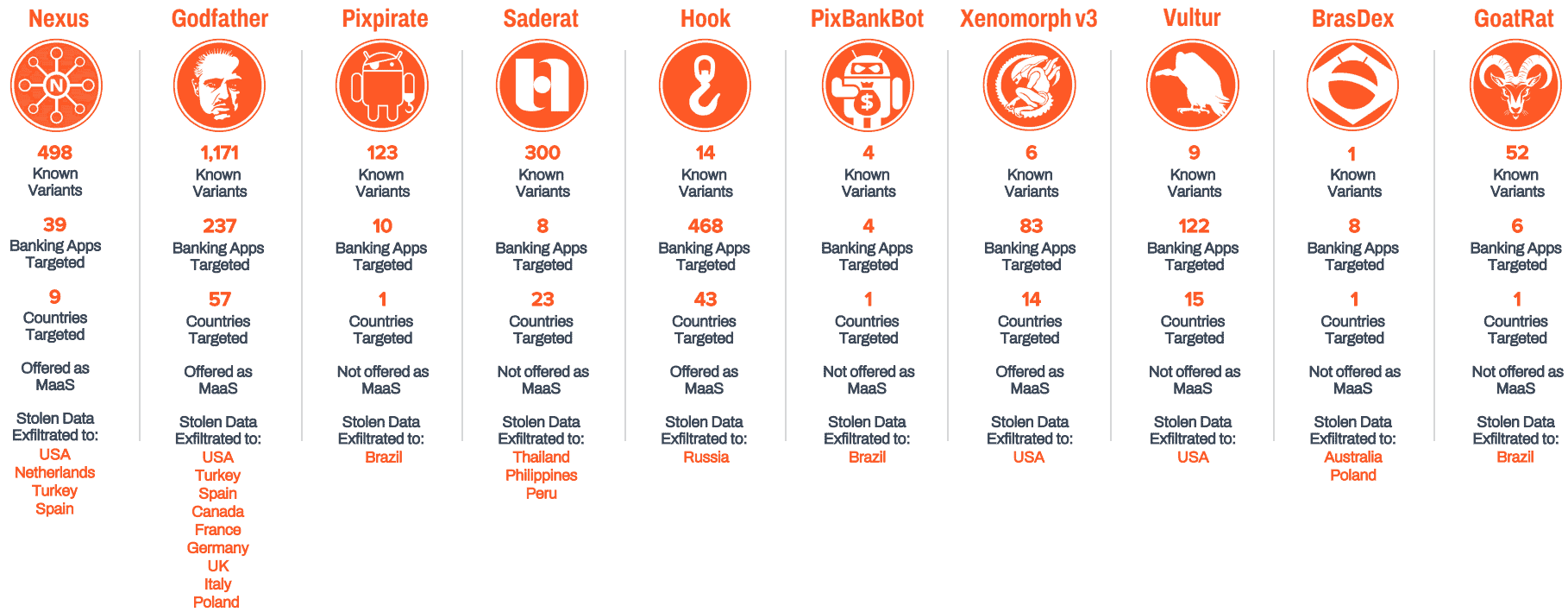

Neben Einsatzweise und Funktionsbeschreibung der identifizierten Schadprogramme untersucht der „2023 Mobile Banking Heists Report“ von Zimperium, welche Länder von welchen Schadprogrammen am stärksten betroffen sind. Im Rahmen einer detaillierten Analyse der eingesetzten Malware-Familien und angegriffenen Mobilanwendungen zeigt der Bericht auf, dass die Zahl der Angriffe auf mobile Geldgeschäfte deutlich zugenommen hat.

Mobile-Banking-Sicherheit hat aktuell einen prekären Zustand erreicht, in dem zahlreiche Bedrohungsakteure erhebliche Risiken verursachen. Der aktuelle Report zeigt, wie raffiniert, anpassungsfähig und skalierbar Bankentrojaner vorgehen und welche weitreichenden Auswirkungen das weltweit für mobile Anwendungen hat. Klassische Abwehrmaßnahmen werden auf unterschiedliche Weise umgangen, so dass es von entscheidender Bedeutung ist, dass die betroffenen Bank- und Finanzinstitute umfassende Echtzeit-Sicherheit auf mobilen Geräten zur Abwehr intelligenter Angriffe einsetzen.“

Nico Chiaraviglio, Chief Scientist bei Zimperium

Wichtige Ergebnisse im Überblick

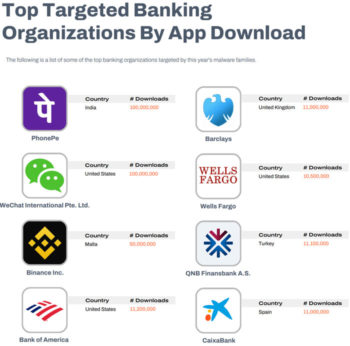

- Klassische Online-Banking-Anwendungen sind das Hauptziel der Angreifer: Insgesamt 61 Prozent der Attacken zielen auf sie, während die neuen FinTech- und Trading-Apps bei 39 Prozent der Gesamtangriffe anvisiert werden.

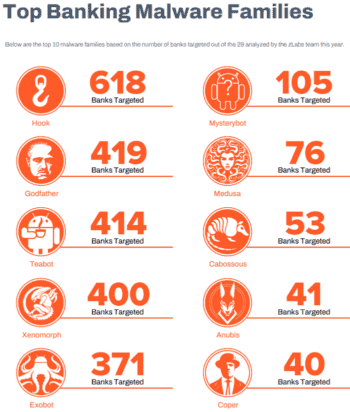

- Die produktivste Banken-Malware ist Hook, die 618 Banken weltweit attackierte, gefolgt von Godfather (419) und Teabot (414).

- Zu den im Vorjahr aufgespürten 19 Malware-Familien sind 10 neue Malware-Familien hinzugekommen.

- Die virtuellen Bankräuber nutzen innovative Angriffsmethoden:

- Automated Transfer System (ATS): Diese Technik umgeht Schutzmaßnahmen und erleichtert nicht autorisierte Geldüberweisungen.

- Telefongestützte Betrugsversuche: Kriminelle geben sich als seriöse Bankangestellte aus, um persönliche Daten oder Zugriff auf Rechner zu erhalten.

- Bildschirmfreigabe: Angreifer versuchen, über Fernwartungssoftware aus der Ferne auf Mobilrechner zuzugreifen.

- Malware-as-a-Service (MaaS): Bei diesem illegalen Online-Geschäftsmodell wird Malware vermietet oder verkauft, um Cyberangriffe schnell auszuführen.

- Hierzulande waren 23 deutsche Finanzinstitute von Malware-Angriffen betroffen.

Zimperium

Die Studie dokumentiere, wie sich Banken-Malware weiterentwickelt und auch zukünftig mobile Geldgeschäfte gefährdet. Eine proaktive, anpassungsfähige und auf mobile Anforderungen ausgerichtete Sicherheitsstrategie sei daher unerlässlich.

Zimperium analysiert täglich mehrere hunderttausend Anwendungen mit Machine-Learning-Technologien und proprietären Methoden. Die in diesem Bericht untersuchten Beispiele wurden anhand dieser Methodik gesammelt und klassifiziert. Eine kostenlose Kopie des Zimperium-Berichts ist hier verfügbar.

Zimperium: Empfehlungen & Absicherung von Apps gegen Malware

Diese Ergebnisse verdeutlichen eine dynamisch wachsende, mobile Bedrohungslandschaft, der im Rahmen einer Mobile-First-Sicherheitsstrategie begegnet werden muss. Sie muss ganzheitlich, autonom und kontinuierlich auf die Anforderungen zur Bekämpfung moderner Mobile-Banking-Trojaner ausgerichtet sein. Anstatt reaktiver Prozesse gegen Bedrohungen müssen Unternehmen proaktive Echtzeit-Visibilität und -sicherheit herstellen, um von einem standardisierten Ansatz auf die situationsbezogene Abwehr realer Bedrohungen umstellen zu können.

Zur Bekämpfung der wachsenden Bedrohungen sollten Unternehmen folgende Schutzmaßnahmen ergreifen:

- Schutz gegen komplexe Bedrohungen: Fortschrittliche Codeschutztechniken heben die Sicherheitslage auf einen Punkt, an dem die Kosten und der Aufwand für einen Angriff auf eine Anwendung die potenziellen Vorteile des Angreifers überwiegen.

- Visibilität für eine umfassende Bedrohungsüberwachung und -modellierung: Zur Abwehr von Geräte-, Netzwerk-, App- und Phishing-Angriffen müssen IT-Sicherheitsverantwortliche die Sichtbarkeit mobiler Anwendungsprozesse über verschiedene Bedrohungsvektoren hinweg ermöglichen. Echtzeit-Einblicke ermöglichen eine aktive Identifizierung und gewährleisten das Reporting von Risiken, Bedrohungen und Angriffen.

- Echtzeitschutz auf dem Gerät gegen Bedrohungen: Bei mobilen Anwendungen sollten Sicherheitsverantwortliche ihre Priorität auf die Implementierung von Schutzmechanismen auf dem Gerät legen, die Apps eine sofortige Reaktion auf erkannte Bedrohungen erlauben. Diese Sofortmaßnahmen sollten autonom erfolgen und nicht von der Netzwerkkonnektivität oder Back-End-Serverkommunikation abhängen.

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/165558

Schreiben Sie einen Kommentar