Containerisierung: Geldautomaten durch sicherer IT-Umgebung vor Angriffen abschirmen

Sicherer Hort in gefährlicher Umgebung

Auf dieser Sichtweise basiert die Herangehensweise von Comodo: Es wird davon ausgegangen, dass die Endgeräte bereits mit Malware infiziert sind. Verglichen mit anderen Herstellern, die annehmen, dass die sichere Umgebung Angriffen von außen ausgesetzt ist, bildet COMODO eine Trutzburg innerhalb einer bösartigen, kompromittierten Umgebung. In dieser „sicheren Burg“, einem speziell abgeschirmten Container, werden alle vertrauenswürdigen Anwendungen ausgeführt. Diese Containment-Technologie verhindert, dass unbekannte und gefährliche Applikationen eindringen und ihren Schadcode streuen können. Auch kann sie von keinem anderen Programm, das auf dem Endgerät oder im Netzwerk installiert ist, manipuliert werden.

Geldautomaten und Online-Banking abkapseln

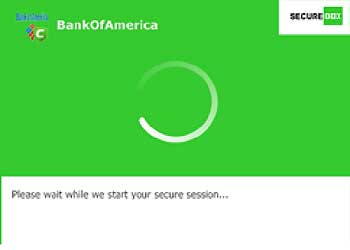

Installiert eine Bank SecureBox im Betriebssystem ihrer Geldautomaten, blockiert sie damit Kompromittierungen und Hacking-Angriffe direkt am Ansatz. Denn da die Software der Automaten nur noch innerhalb der SecureBox ausgeführt wird, sind Angriffe von außen nicht mehr möglich. Ebenso lassen sich Online-Banking-Vorgänge sowie die Kommunikation von Mitarbeitern untereinander sowie mit Kunden sicherheitstechnisch härten. Dazu kann das Finanzinstitut seine Online-Banking-Software auf seiner Website in entsprechende Container einbinden. Dadurch startet der Kunde bei Anmeldung die Managementkonsole direkt in einem abgekapselten Container und ist damit immun gegen kriminelle Attacken; selbst dann, wenn sein eigener Rechner bereits infiziert sein sollte. Vorhandene Malware wird vom Container abgeblockt, da sie als unbekannte Applikation Zugriff verlangt. Diese Vorgehensweise ist ebenso mit einem kompletten Browser möglich, sodass Kunden ausschließlich den von ihrer Bank bereitgestellten, abgekapselten Browser nutzen können. Mittels SecureBox wird so z.B. das Abgreifen von Nutzerdaten über Keylogging-Methoden unterbunden.

Breit gefächertes Anti-Malware-Repertoire

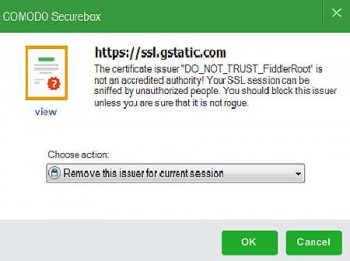

Neben Anti-Keylogging-Maßnahmen bietet SecureBox weitere Schutzmechanismen, darunter aktive Virusentfernung, Remote Takeover Protection (proaktive Virenerkennung) und Anti-SSL Sniffing. Dabei prüft die Software Zertifikate auf Echtheit und verhindert im Manipulationsfall Man-in-the-middle-Angriffe. Ebenso ist das Auslesen des Speichers (Memory Scraping) unmöglich, da SecureBox keinerlei Zugriffe von externen Programmen zulässt.

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/6094

Schreiben Sie einen Kommentar