Cyberbanküberfall: Geldautomaten wurden mit Malware “ATMitch” per Fernsteuerung geplündert

John Kwan/bigstock.com

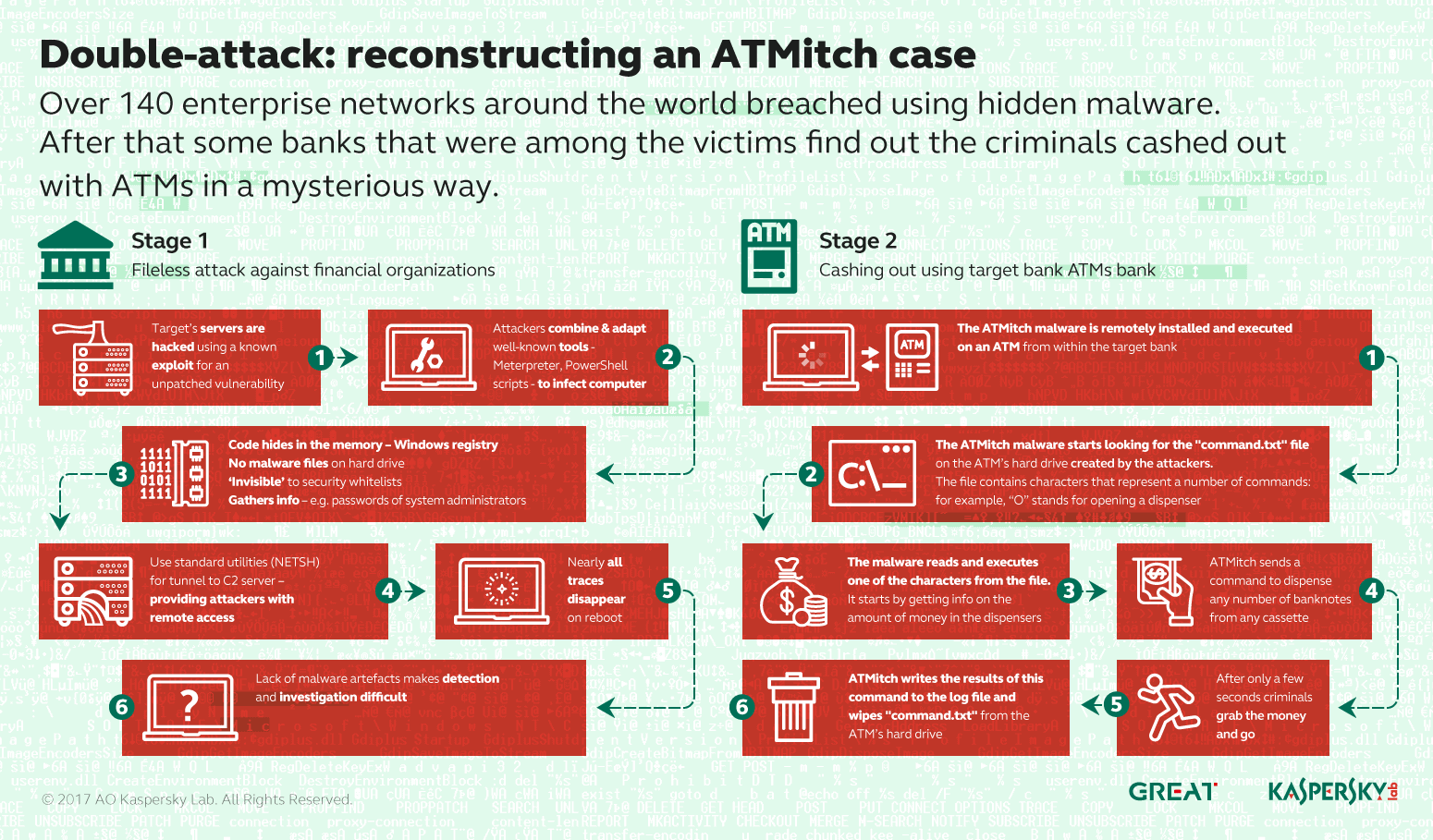

Nachdem Kaspersky Lab bereits die Aktivitäten der Lazarus-Gruppe aufdecken konnte, informierten sie jetzt über einen besonders dreisten “Banküberfall” – nämlich gänzlich ohne Waffen, Masken oder andere herkömmliche Methoden – im ersten Schritt sogar “Fileless”! Die Täter verschafften sich per Fernsteuersoftware Zugang zum Geldautomaten (ATM) und konnten die Geräte so manipulieren, dass sie ohne Karte oder Konto Geld ausspuckten.

Die gemeinsten Diebe sind die, die keine Spuren hinterlassen – außer dem Schaden, den sie anrichten. Hacker haben jetzt eine Methode entwickelt, wie sich Geldautomaten so manipulieren lassen, dass sie auch ohne Konto oder Karte von der zugehörigen Bank Bargeld ausgeben – und das fast ohne Hinweis, wie das passieren konnte. In den Geräten steckt ein Computer – und der ist leider genauso anfällig gegen Malware wie das Pendant auf dem Schreibtisch.Typischerweise Windows XP

Die meisten Geldautomaten basieren (nicht nur in den USA) auf älteren, nicht mehr sicheren Betriebssystemen. Windows XP ist am häufigsten im Einsatz – in der Regel basierend auf der Embedded-System-Lizenz, die noch bis 2019 von Microsoft unterstützt wird. Microsoft versorgt diese speziellen XP-Versionen zwar noch mit Sicherheitsupdates, trotzdem ist das kein Schutz gegen Angriffe, wie dieser Fall zeigt.

In einer Bank fiel den Angestellten morgens auf, dass der Geldautomat leer war, ohne dass sich Spuren der Gewalt oder – legale oder illegale – Kontoaktionen feststellen ließen. Sie informierten die Experten von Kaspersky Labs und die konnten nach Recherchen zwar nicht feststellen, welche Hackergruppe hinter dieser Aktion steckt, aber immerhin, wie sie durchgeführt worden war, nämlich mit einer Malware namens “ATMitch”.

Kaspersky

Schrittweise Eroberung

Der ATMitch-Angriff erfolgte in zwei Schritten und zwar zunächst “dateilos”: Die Hacker benutzten eine bekannte Schwachstelle (Exploit), um sich (virtuell) Zugang zum Server zu verschaffen. Über gängige Tools (“Meterpreter” oder Powershell-Scripts) wurden die Computer der Bank infiziert.

Das Ganze passierte nur im Arbeitsspeicher des Computers – in der Windows-Registry. So war der Angriff unsichtbar für die Sicherheitssysteme und konnte z. B. Admin-Passworte ausspähen. Über weitere Standard-Tools (NetSH) konnten die Hacker anschließend per Fernzugriff auf den Server selbst gelangen. Da die Spuren dieser Aktion beim nächsten Hochfahren verschwunden waren, ließ sich nur schwer feststellen, dass überhaupt ein Angriff stattfand.

Im ATMitch-Fall konnten die Experten der Bank auch nur zwei Log-Dateien finden, die Kaspersky dann auf die richtige Fährte führte. Sie enthielt unter anderem den Aufruf zweier EXE-Files, die ihrerseits jedoch nicht mehr auf dem Rechner auffindbar waren. Aus dem übrigen Inhalt konnte ermittelt werden, dass eine Systemdatei – “tv.dll” der Ausführung bestimmten Codes dient (Command Parser).

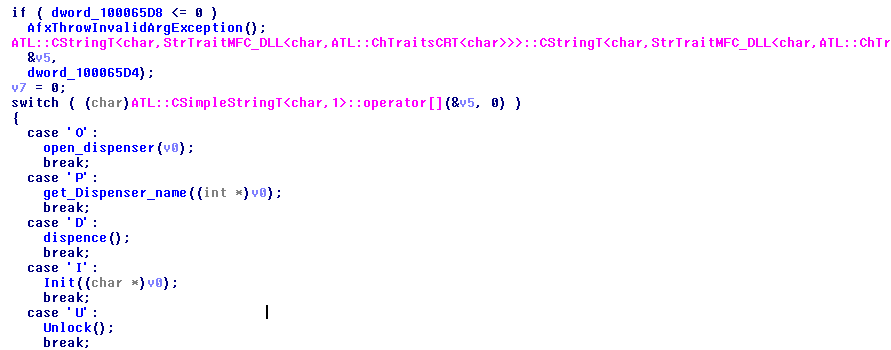

Die Hacker hatten im zweiten Schritt die ATMitch-Malware auf dem ATM-Rechner installiert und ausgeführt. Diese suchte eine Textdatei (“command.txt”) mit Befehlen für die Bereitstellung und Ausgabe des Geldes, die der Geldautomat dann ausführte. Die Datei enthält nur einzelne Buchstaben, welche die Maschine zur Ausführung der entsprechenden Aktion bewegen, z. B. “O” für “Open dispenser” – Klappe öffnen, “D” für “Dispense” – Geld ausgeben etc.

Kaspersky Lab

Ohne diese hätte man wahrscheinlich gar nicht wissen können, wer dahinter steckt oder wie der Angriff ausgeführt worden war. ATMitch war jedoch zuvor schon in Kasachstan und Russland aufgetaucht, und seine Elemente – etwa eine Systemdatei namens “tv.dll” – lassen vermuten, dass es sich um russische Hacker handelt.

Vorsicht ja, Panik nein

Laut Sergey Golovanov, Principal Security Researcher bei Kaspersky Lab, gibt es keinen Grund zur Panik, auch wenn die Angreifer vielleicht noch aktiv seien. Organisationen könnten der Angriffsmethode mit der Expertise von Sicherheitsexperten entgegentreten.

Das Eindringen in das Netzwerk und das Herausfiltern von Daten gelingt nur mit den dort eingesetzten und legitimen Tools. Nach dem Angriff löschen die Kriminellen alle Spuren, so dass sie nicht mehr identifiziert werden können. Für die Analyse dieser Art von Malware und ihrer Funktionen ist Speicherforensik unerlässlich. Doch wie der von uns beschriebene Fall zeigt, kann mit einer sorgfältigen Vorfallsreaktion (Incident Response) auch das perfekte Cyberverbrechen aufgedeckt werden.

Sergey Golovanov, Principal Security Researcher bei Kaspersky Lab

Golovanov hat im Beitrag in Kasperskys Securelist-Blog erklärt, wie man ATMitch auf die Schliche kam.tj

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/47942

Schreiben Sie einen Kommentar