MFA-Phishing-Kits: Multifaktor-Authentifizierung ist jetzt kein Garant mehr für Sicherheit

Bereits vor einigen Wochen gab es einen deutlichen Anstieg bei der Verwendung sogenannter Phishing-Kits. Das besondere: Cyberkriminelle können laut Proofpoint mittels MFA-Phishing Kits nicht mehr nur die Webseiten von Banken und bekannten Marken imitieren, sondern auch 2FA (Zwei-Faktor-Authentifizierung) umgehen.

Proofpoint

Was bis jetzt so üblich war

Schon seit längerem machen sich Phishing-Betrüger einfach nutzbare und kostengünstige Kits zunutze, mit deren Hilfe sich die Websites der Institute vergleichsweise leicht fälschen ließen. Auf Basis der mittels der Phishing-Kits erstellten Webseiten ist es den Cyberkriminellen möglich, die Zugangsdaten ihrer Opfer zu stehlen.

Proofpoint

MFA-Phishing: Wie geht das?

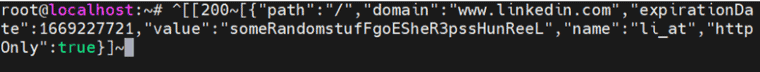

Gehostet würden die neuartigen Phishing-Kits nach dem Erwerb üblicherweise auf Servern des Käufers bzw. auf einer von ihm kontrollierten Infrastruktur. Doch anders als bei gewöhnlichen Phishing-Kits, die lediglich durch Fake-Webseiten den Diebstahl von Anmeldedaten ermöglichen, verfügen MFA-Phishing-Kits über die Fähigkeit, auch MFA-Tokens zu stehlen bzw. ganze Sitzungen zu übernehmen.

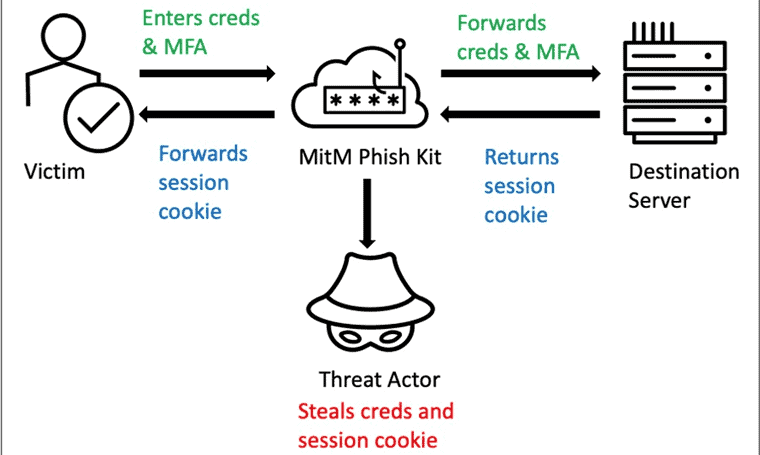

Grundlage der Angriffe mit MFA-Phish-Kits bilde ein transparenter Reverse Proxy. Durch diese Man-in-the-Middle-Technik (MitM) greift das Opfer nicht auf eine gefälschte Webseite zu, sondern es wird ihm die tatsächliche Webseite angezeigt. Allerdings können die Cyberkriminellen mit Hilfe des zwischengeschalteten Servers alle Daten abgreifen, die zwischen der Webseite und dem Opfer ausgetauscht werden. Nachfolgende Grafik veranschaulicht die Angriffstaktik der MFA-Phish-Kits:

Proofpoint

Proofpoint (Website) habe bereits unterschiedlichste MFA-Phishing-Kits entdeckt. Diese würden von einfachen Open-Source-Kits mit lesbarem Code und einfacher Funktionalität bis hin zu ausgefeilten Kits mit zahlreichen Verschleierungsebenen und integrierten Modulen reichen, die den Diebstahl von Benutzernamen, Passwörtern, MFA-Tokens und Kreditkartennummern ermöglichen.ft

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/134464

Schreiben Sie einen Kommentar