PSD2: Warum QWACs und elektronische Siegel für Compliance und Security so wichtig sind

Bundesdruckerei

Bekannt ist: Banken müssen ab Mitte September 2019 im Rahmen der PSD2-Richtlinie ihre IT-Infrastruktur gegenüber Drittanbietern öffnen; dafür sind zusätzliche Sicherheitsmaßnahmen notwendig. Schwierig ist hingegen: Wie bleibt die Kommunikation dabei vertraulich? Wie können die Identitäten der beteiligten Parteien sicher geprüft werden? Wie lassen sich Transaktionen und Datensätze rechtssicher vor Manipulationen schützen?

von Christian Seegebarth, Senior Expert Trusted Solutions Bundesdruckerei

Im Kern verlangt die PSD2, dass Banken legitimierten Dritten – wie FinTechs, andere Geldinstitute oder Zahlungsdienstleister – Zugriff auf die Online-Zahlungskonten ihrer Kunden gewähren.Der Knackpunkt: Dafür muss das kontoführende Institut (Account Servicing Payment Service Provider, kurz ASPSP) den Drittanbietern (Third-Party Provider, kurz TPP) offene Schnittstellen zu seinen Systemen (sogenannte Access-to-Account-Schnittstellen, kurz XS2A) bereitstellen.

Die Rahmenbedingungen sind in den Regulierungsstandards (Regulatory Technical Standards, kurz RTS) zur starken Kundenauthentifizierung und sicheren Kommunikation festgelegt. Diese wurden von der European Banking Authority mit der Europäischen Zentralbank erarbeitet und von den EU-Institutionen verabschiedet. Die Finanzindustrie hat in Arbeitsgruppen – wie The Berlin Group, Open Banking Limited, STET und Redsýs – die entsprechenden Schnittstellenstandards geschaffen.

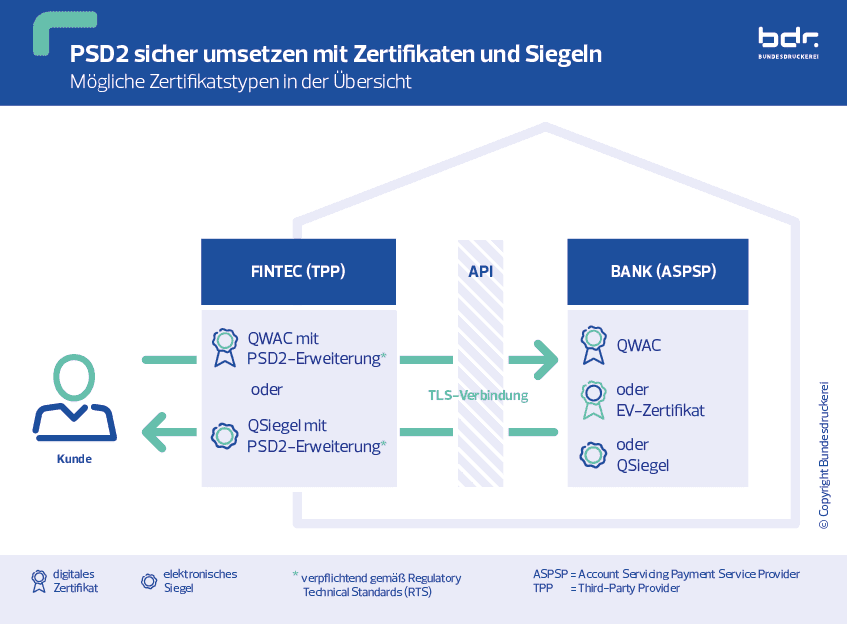

Die Sicherheit spielt dabei eine große Rolle. Daher müssen sich Drittanbieter bei jedem Zugriff auf ein Kundenkonto eindeutig und sicher identifizieren. Zudem sind beide Parteien verpflichtet, während der Kommunikation die Vertraulichkeit und Integrität der Daten zu gewährleisten. Beide Aufgaben können laut RTS durch den Einsatz von Zertifikaten erfüllt werden. Unterschieden werden zwei Zertifikatstypen:

1. das qualifizierte Website-Zertifikat (Qualified Website Authentication Certificate, kurz QWAC) zur Absicherung der Transportschicht) und2. das qualifizierte Zertifikat für elektronische Siegel zur Absicherung der Anwendungsschicht.

QWACs und elektronische Siegel

Die Regulierung bestimmt, dass gemäß der europäischen Verordnung über elektronische Identifizierung und Vertrauensdienste (eIDAS) entweder ein QWAC oder ein qualifiziertes elektronisches Siegel zu verwenden ist.

Beide gehören laut eIDAS zu den zentralen Vertrauensdiensten für eine sichere und vertrauenswürdige Online-Kommunikation. QWACs entsprechen technisch den bekannten SSL-Zertifikaten: Sie verschlüsseln den internetbasierten Datentransfer und ermöglichen einen individuellen Identitätsnachweis des Zertifikatsbesitzers.

Qualifizierte elektronische Siegel bestätigen den Ursprung und die Unversehrtheit von Daten und Informationen. Technisch gleichen elektronische Siegel der elektronischen Signatur, nur haben sie unterschiedliche Besitzer: Beim Siegel ist es eine juristische Person wie eine Bank oder ein Zahlungsdienstleister, bei der Signatur eine natürliche Person, beispielsweise ein einzelner Bankmitarbeiter.

Bundesdruckerei

Sichere Online-Identität, verschlüsselte Kommunikation

Um die Kommunikation und den Datenaustausch über die XS2A-Schnittstellen abzusichern, sind Sicherheitsmaßnahmen auf zwei Ebenen möglich: der Transportschicht und der Applikationsschicht.

Drittanbieter müssen sich bei jedem Zugriff auf das Kundenkonto des kontoführenden Instituts mit einem qualifizierten Website-Zertifikat oder einem qualifizierten Siegel identifizieren. Damit weist sich der Drittanbieter als vertrauenswürdige Institution aus. Gleichzeitig wird die Internetkommunikation zwischen Drittanbieter und kontoführendem Institut über das Zertifikatsprotokoll TLS (Transport Layer Security) verschlüsselt.

Die von dem Drittanbieter verwendeten qualifizierten Zertifikate müssen zusätzlich mit PSD2-typischen Daten (sogenannten PSD2-Attributen) ausgestattet sein. Diese Zertifikate enthalten dann über die üblichen Angaben – wie Name des Zertifikatsbesitzers und Gültigkeitszeitraum – hinausgehende Informationen. Dazu gehören die Zulassungsnummer, die zuständige Aufsichtsbehörde sowie Angaben darüber, welche Rolle der Drittanbieter wahrnehmen darf: beispielsweise das Auslösen von Zahlungen oder Abfragen von Kontoinformationen. Diese Rollen werden durch die verantwortliche Aufsichtsbehörde (in Deutschland die BaFin) genehmigt und in einem öffentlichen Register eingetragen, ähnlich einer Banklizenz.

Christian Seegebarth, studierter Diplom-Physiker, ist Senior Expert Trusted Solutions bei der Bundesdruckerei GmbH. Sein Arbeitsgebiet ist die IT-Sicherheit mit Schwerpunkt Trust Service Provider. Christian Seegebarth ist Certified Information Security System Professional (CISSP) und engagiert sich beim Forum elektronische Vertrauensdienste, bei ETSI ESI und bei CEN WG 17.

Christian Seegebarth, studierter Diplom-Physiker, ist Senior Expert Trusted Solutions bei der Bundesdruckerei GmbH. Sein Arbeitsgebiet ist die IT-Sicherheit mit Schwerpunkt Trust Service Provider. Christian Seegebarth ist Certified Information Security System Professional (CISSP) und engagiert sich beim Forum elektronische Vertrauensdienste, bei ETSI ESI und bei CEN WG 17.Organisationsidentität bestätigt, Transaktionen geschützt

Qualifizierte Zertifikate für elektronische Siegel bestätigen auf der Applikationsschicht die Organisationsidentität. Zudem stellen sie die Integrität der ausgetauschten Daten und Informationen sicher.

Kontoführende Institute können wählen, welchen Zertifikatstyp (QWAC oder elektronische Siegel) der Drittanbieter einsetzen muss, um die Transaktionen abzusichern. Wenn Drittanbieter und kontoführende Institute ihre Transaktionen elektronisch siegeln, identifizieren sie sich gegenseitig eindeutig als Absender und schützen die Daten und Informationen vor Manipulationen. Alle ausgetauschten Transaktionen mit einem qualifizierten Zertifikat für elektronische Siegel lassen sich im Streitfall als Beweismittel vor Gericht verwenden und einfacher in den Hintergrundsystemen verwalten.

Beide qualifizierten eIDAS-Zertifikatstypen gibt es nur bei sogenannten qualifizierten Vertrauensdiensteanbietern (qVDA). Diese besitzen ein europaweit einheitliches Sicherheitsniveau und erfüllen die Anforderungen der EU-Verordnung an Sicherheit und Haftung. Alle qualifizierten Vertrauensdiensteanbieter stehen auf einer EU-Vertrauensliste (Trusted List).

Fazit: Qualifizierte Zertifikate sind notwendig

Der Einsatz qualifizierter Zertifikate im Rahmen der PSD2 sorgt für ein unabhängiges, von dritter Seite gesichertes Vertrauen in die Identität der kommunizierenden Parteien, ermöglicht den Aufbau eines sicheren Kommunikationskanals und liefert rechtssichere Nachweise für die Transaktionsdaten.Christian Seegebarth, Bundesdruckerei

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/91702

Schreiben Sie einen Kommentar