Schutz vor New Account Fraud & Account Takeover mit verhaltensbiometrischen Authentifizierungsmethoden

BehavioSec

Um auf einen Account zuzugreifen, interagiert der Benutzer mit einer App oder Webseite, wie er/sie es gewohnt ist – ohne Änderungen oder zusätzliche Schritte. Die dabei unbewusst transportierten Verhaltenssignale werden kontinuierlich erfasst und analysiert, ohne dabei die Nutzererfahrung zu beinträchtigen. Schließlich wird eine Authentizitätsbewertung erstellt, so dass das Sicherheitssystem eine schnelle Entscheidung treffen kann, ob der richtige Benutzer, ein Fraudster oder sogar ein Bot oder ein Aggregator das Banking nutzt.

von Ingo Deutschmann, SVP Development bei BehavioSec

Bei dieser Datenerfassung werden tiefgreifende Verhaltensmuster erstellt:

BehavioSec Labs

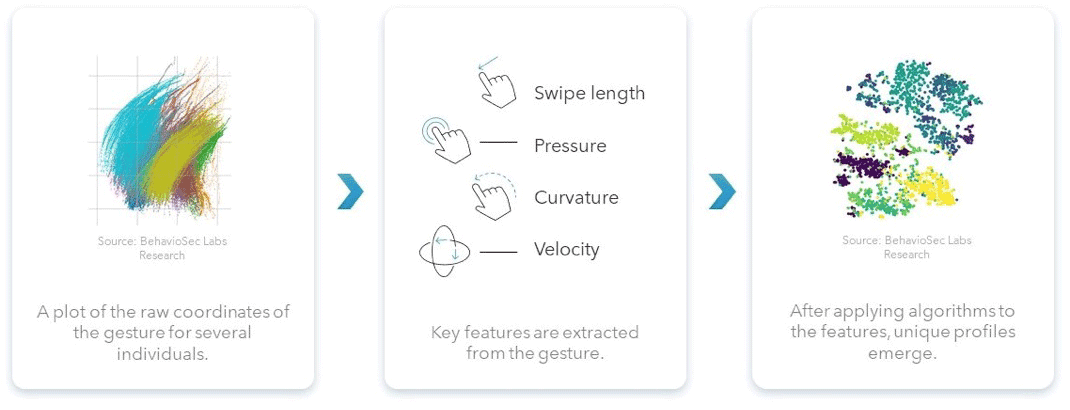

In diesem Rohzustand gibt es eine Menge Überschneidungen. Die Herausforderung ist nun, das Wischverhalten einer Person von dem einer anderen zu unterscheiden. Als erstes werden Schlüsselmerkmale der Geste extrahiert. Dies sind z.B. Länge, Druck, Krümmung und Geschwindigkeit. Anschließend wird ein Visualisierungsalgorithmus mit maschinellem Lernen auf die Daten angewandt und damit das individuelle Verhalten differenziert und geclustert. Die Person, die z. B. durch die gelben Punkte dargestellt wird, hat eine ziemlich vorhersehbare Wischbewegung, die in ihr Verhaltensprofil integriert werden kann.

Ein Cyberkrimineller, dessen „Wisch nach oben“-Daten deutlich außerhalb dieses Punkte-Clusters liegen, wäre verdächtig, zumindest in Bezug auf diese spezielle Geste.“

Ingo Deutschmann ist als SVP Development bei BehavioSec (Webseite) für die technischen Prozesse, das Team und die Strategie auf höchster Ebene verantwortlich und leitet die Innovation neuer Technologien, Architekturen und Funktionen. Als erfahrener Sicherheitsexperte bringt er einen starken Hintergrund in den Bereichen Softwareentwicklung, Beratung und Produktdienstleistungen mit. Deutschmann verfügt über ein umfangreiches weltweites Patentportfolio, das von Smartcards bis hin zu verhaltensbiometrischer Software reicht. Zuletzt war er als General Manager bei Gemplus in Deutschland tätig und leitete die Entwicklung von Sicherheitssoftware sowie die Forschungs- und Entwicklungsabteilung. Außerdem war er Vice President of Development bei PKI Specialists, Celo Communications und Mitentwickler der Hardware-Antivirenlösung ExVira.

Ingo Deutschmann ist als SVP Development bei BehavioSec (Webseite) für die technischen Prozesse, das Team und die Strategie auf höchster Ebene verantwortlich und leitet die Innovation neuer Technologien, Architekturen und Funktionen. Als erfahrener Sicherheitsexperte bringt er einen starken Hintergrund in den Bereichen Softwareentwicklung, Beratung und Produktdienstleistungen mit. Deutschmann verfügt über ein umfangreiches weltweites Patentportfolio, das von Smartcards bis hin zu verhaltensbiometrischer Software reicht. Zuletzt war er als General Manager bei Gemplus in Deutschland tätig und leitete die Entwicklung von Sicherheitssoftware sowie die Forschungs- und Entwicklungsabteilung. Außerdem war er Vice President of Development bei PKI Specialists, Celo Communications und Mitentwickler der Hardware-Antivirenlösung ExVira.Schutzmaßnahmen für den gesamten Ablauf der Nutzer-Aktivitäten

Die Gefahren und Risiken bei den verschiedenen Schritten der sogenannten „User Journey“ sind vielfältig. So drohen während des Onboardings der Betrug mit neuen Accounts (New Account Fraud) und beim Login bösartige Account-Übernahmen. Während die Nutzer alltägliche Aktivitäten in ihrer Session durchführen, lauern ebenfalls Gefahren. Social Engineering-Methoden wie Phishing und mit ihnen einhergehend Malware und Trojaner sind gängige Mittel der Cyberkriminellen, sich Zugriff auf Daten zu verschaffen und die Kontrolle über Transaktionen zu erlangen. Zudem gilt es, die Herausforderung zu meistern, dass zu jeder Zeit die Kundenzufriedenheit garantiert und ein zusätzlicher Aufwand durch Sicherheitsschranken möglichst minimiert werden muss.

Verhaltensbiometrie bietet entsprechende Funktionen, um dies zu erreichen:

1. Aufspüren von Verhaltensanomalien (ist der Nutzer wirklich derjenige, der er vorgibt zu sein)2. Bot- und Automatisierungserkennung (echter Nutzer oder aber ein Programm)

3. Erkennung von Aggregatoren wie Klarna, Sofortpayment

4. Bestimmung des Standorts und anderer Geräteinformationen, sowie äußerer Umweltfaktoren (IP-Adresse, GPS-Standort, Bildschirmauflösung, Browserversion, Spracheinstellungen, Bedrohungsdaten etc.)

5. Erstellung individueller biometrischer Verhaltensprofile zum Abgleichen (Erkennung einer Person und Unterscheidung)

6. Kontinuierliche Authentifizierung, um Muster zu erkennen (ohne, dass der Nutzer dies bemerkt und jedes Mal eine neue Session starten muss)

Wichtigste sicherheitstechnische Errungenschaften

IT-Security Spezialisten konnten in den letzten Jahren große Fortschritte im Bereich der Technik zur Optimierung der verhaltensbiometrischen Kundenauthentifizierung erzielen.

1. Analyse von Berührungsdaten

Die Touchscreen-Erkennung auf mobilen Geräten ist heute um ein Vielfaches genauer, auch wenn die Bildschirmtastatur nur begrenzt genutzt wird. Damit verbessert sich die Fähigkeit, nicht nur Bots zu erkennen, sondern tatsächlich einzelne Nutzer durch ihre Berührungsgesten auf einem mobilen Gerät zu unterscheiden.

Die mobilen Anwendungen verlassen sich immer seltener auf Tastatureingaben, um den Nutzern bestimmte Funktionen anzubieten.

Die Gewinnung authentischer Verhaltenssignale aus Touchscreen-Interaktionen stellt daher eine notwendige Konsequenz dar, um weiterhin aussagekräftige Daten über das Nutzerverhalten erfassen zu können.“

Diese präzise Datenerfassung der Touchscreen-Gesten ist ein bedeutender Entwicklungsschritt, der die Verhaltensbiometrie auch in Zukunft relevant halten wird, da die daraus gewonnenen Nutzerinformationen einzigartige Merkmale zur Authentifizierung liefern.

2. Verbesserung der Risikogenauigkeit durch Erkennung von Anomalien

Die Berücksichtigung wichtiger kontextbezogener Hinweise reduziert das Auftreten von scheinbar verdächtigen Ereignissen, welche Lösungen wie die BehavioSense-Plattform entsprechend erkennen – so z. B. Bot- und Remote Accesstools. Die verfeinerte Anomalie-Erkennungsfunktion verbessert die Genauigkeit der Risikobewertung durch eine signifikante Verringerung von „False-Positives“. Zudem wird so das Auslösen bestimmter Flags verringert, wie der RAT-Erkennung, z. B. wenn ein Benutzer regelmäßig über ein Fernzugriffstool auf eine App oder eine Website zugreift.

3. Bekämpfung von New Account Fraud mit Gruppenprofilen

Die Plattform erkennt verdächtige Aktivitäten, indem das Sitzungsverhalten eines Benutzers mit dem kollektiven Verhalten der Benutzer verglichen wird, die denselben Ablauf bereits durchlaufen haben. Weicht das Verhalten des aktuellen Benutzers erheblich von der Gesamtheit ab, ist dies ein guter Hinweis darauf, dass etwas nicht stimmt. Die Erweiterung der Verhaltensprofile hinsichtlich neuer Kontoeröffnungen, für die es keine Benutzerhistorie gibt, erhöht die Zuverlässigkeit der Risikobewertungen.

Diese Funktion ist nicht auf die Erstellung eines Profils des aktuellen Benutzers angewiesen – stattdessen werden anomale Verhaltensweisen gegenüber der Menge aller Nutzer erkannt.“

Dabei kann das Verwenden von Daten bereits erfolgreicher Fraudster das System weiter verbessern.

4. Erkennen, ob sich ein Nutzer bei der Interaktion mit einer App eher auf das Kurzzeit- oder das Langzeitgedächtnis beruft

Diese Analyse ermöglicht eine genauere Erkennung von Credential Stuffing (Verwendung gestohlener Anmeldedaten, um sich bei einem anderen Dienst anzumelden) und New Account Fraud. Cyberangriffe nach diesem Muster können somit leicht identifiziert werden, da Betrüger sich Daten oft spontan merken müssen (z. B. Anmeldedaten, Telefonnummern, Namen und Adressen), da sie diese Informationen typischerweise abschreiben, wenn sie sie nicht gleich kopieren und einfügen, um effizient zu sein. Legitime Nutzer hingegen haben diese Details in der Regel im Langzeitgedächtnis gespeichert und können sie somit fließend eintragen.

Im Gegensatz dazu neigen Betrüger bei Kontoübernahmen eher dazu, Dinge wie Kontonummern für Überweisungen in ihr Langzeitgedächtnis einzuprägen – oder gleich per Copy & Paste einzufügen. Sie müssen diese nämlich im Rahmen eines groß angelegten Betrugs häufiger eingeben. Das Eingabeverhalten von legitimen Nutzern hingegen unterscheidet sich deutlich, da sie die Daten oftmals nachschlagen müssen, da Geldüberweisungen vergleichsweise selten vorkommen.

Diese Betrugsmethoden lassen sich auch sehr zuverlässig mit der Analyse von verhaltensbiometrischen Daten erkennen.“

Fazit

Das geläufigste Sicherheitsmodell für die Authentifizierung auf modernen Geräten, Anwendungen und Diensten basiert auf einem einfachen Pass/No-Pass-Ansatz, der erstmals in den 1970er Jahren zum Einsatz kam. Dieses Modell ist jedoch veraltet und reicht nicht mehr für die heutigen Anforderungen in Bezug auf Sicherheit und Nutzererlebnis. Deswegen arbeiten Spezialisten der digitalen Transformation kontinuierlich daran, die Reibungsverluste zu verringern, um die hohen Erwartungen vielbeschäftigter, multitaskingfähiger Benutzer zu erfüllen.

Unternehmen, die in einem anspruchsvollen Markt bestehen wollen, benötigen starke Sicherheitskonzepte, um ihre Kunden und deren Daten zu schützen. Dabei ist eine gute Online-Nutzererfahrung ein Wettbewerbsvorteil, da der Großteil der Nutzeraktivitäten komplett online und in Echtzeit abläuft.

Eine risikobasierte Authentifizierung durch Tiefenauthentifizierung ermöglicht die Überprüfung von Benutzeridentitäten auf der Grundlage ihrer kontinuierlichen Interaktionen, ohne sie dabei mit aufwändigen und zeitraubenden Sicherheitsbarrieren zu belästigen.“

Diese Form der Authentifizierung unterstützt zudem den weitverbreiteten Zero-Trust-Ansatz und stellt einen kontinuierlichen, transparenten Überprüfungs- und Verifizierungsprozess dar, ohne den Kunden Unannehmlichkeiten zu bereiten.Ingo Deutschmann, BehavioSec

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/134931

Schreiben Sie einen Kommentar