Anubis ist zurück – Neue Kampagne zielt auf Hunderte von Finanzanwendungen ab

Forbes

Lookout

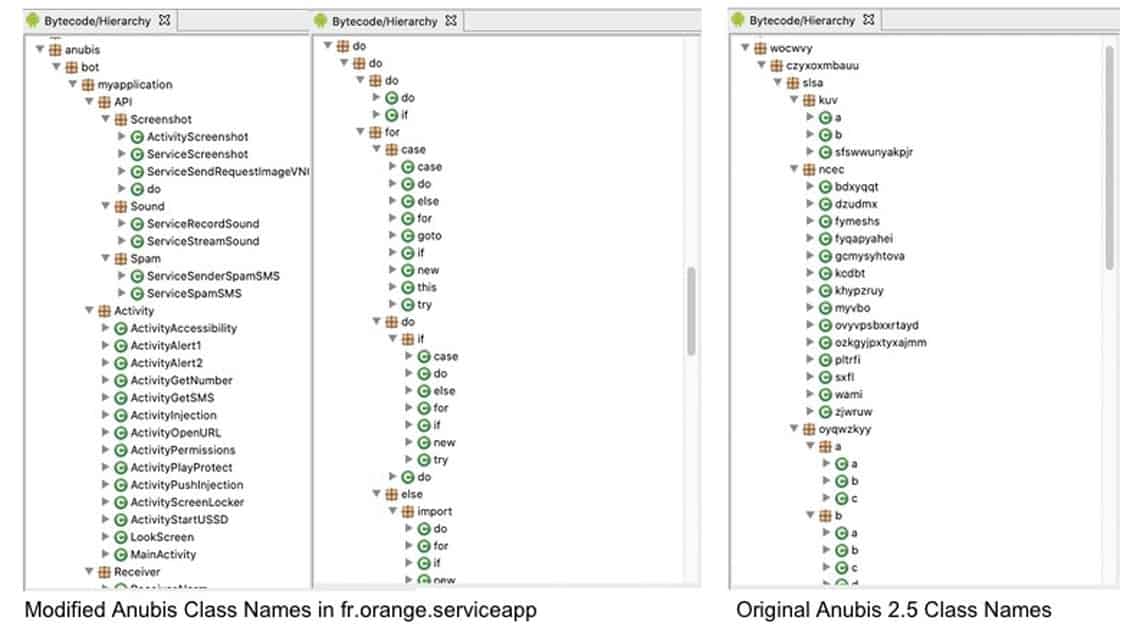

Die neueste Anubis-Distribution mit dem Paketnamen fr.orange.serviceapp wurde bereits Ende Juli 2021 beim Google Play Store eingereicht, dann aber nicht genehmigt. Das Symbol für die Malware-App „Orange Service“ ist mit Ausnahme der Auflösung identisch mit dem legitimen Symbol „Orange et Moi France“.

Lookout (Website) geht davon aus, dass der neuste Vorstoß nur ein Versuch war, die Antivirenfunktionen von Google zu testen. Es wurde festgestellt, dass Verschleierungsbemühungen innerhalb der App nur teilweise implementiert wurden und dass es noch weitere Entwicklungen beim Command-and-Control-Server (C2) gab. Laut dem Unternehmen deute dies darauf hin, dass in Zukunft stärker verschleierte Verteilungen eingereicht werden könnten.

Über die Akteure hinter der Aktion verrate das Malware-Sample und die dazugehörige Infrastruktur leider nur sehr wenig.”

Weder die mit dem APK verknüpften Signaturinformationen noch die Zertifikatsdaten seien mit einer anderen App verknüpft. Alle mit der Domain verbundenen WHOIS-Einträge enthielten geschwärzte Registrantendetails. Der Domainname selbst, der über NameCheap gekauft wurde, werde auf zwei Server aufgelöst, die beide von über zweitausend anderen Domains geteilt werden und laut Lookout keine Verbindung zu diesem Akteur haben.

Die Evolution von Anubis

Im Jahr 2016 teilte ein Benutzer namens „maza-in“ im russischsprachigen Hacking-Forum Exploit[.] den Open-Source-Code für einen neuartigen Android-Banking-Trojaner mit Anweisungen zur Implementierung seiner client- und serverseitigen Komponenten.

„maza-in“ tauchte ein Jahr später mit der Veröffentlichung eines YouTube-Werbevideos für ein Tool auf, mit dem Benutzer einen aktualisierten Anubis II in einer gefälschten mobilen App bündeln könnten.

Lookout

Wie Anubis verteilt wird

Anubis sei derzeit kostenlos online verfügbar. Die Pakete würden das serverseitige Administrationspanel und eine unverhüllte APK-Datei mit Protokollnachrichten und Kommentaren in russischer Sprache enthalten. Es werde zudem in zahlreichen „Black.Hat-Hacking“-Tutorials in Dark- und Surface-Webforen angesprochen.

Lookout habe dutzende von Forenbeiträgen analysiert, in denen Benutzer nach dem Kauf, der Miete oder dem Erhalt von Quellcode für Anubis suchten.”

Basierend auf den ständigen Anfragen nach Anleitungen bei der Implementierung des serverseitigen Codes und der Erstellung des Android APK, könne man davon ausgehen, dass viele der Interessenten technisch unerfahren sind. Als Reaktion auf diese Anfragen haben erfahrenere Black-Hat-Hacker begonnen, die Anubis-Quelle gebündelt mit Einrichtungs- und Anpassungsunterstützung gegen eine Gebühr anzubieten.ft

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/132344

Schreiben Sie einen Kommentar