Criminal Intelligence gegen Banken: Data-Breaches als gefährlicher blinder Fleck

complexium

Die Digitalisierung hat eine dunkle Seite. Data-Breaches im dunklen Netz sind eine Big-Data-Fundgrube für böswillige Dritte. Kriminelle Energie erhält neue Ansatzpunkte, für die keine IT-Fachexpertise notwendig ist. Wenn Unternehmen diesen blinden Fleck nicht abstellen, entsteht eine bedrohliche Asymmetrie: Jedes Unternehmen ist betroffen, nur sehr wenige reagieren.

von Prof. Dr. Martin Grothe, Geschäftsführer complexium

Die Lücke hat zwei Beine. Durch Data Breaches erhalten böswillige Dritte facettenreiches Material, um Banken, Unternehmen und Behörden anzugreifen – darunter auch solche Gegner, die über keine besonderen IT-Kenntnisse verfügen. Sie finden im Netz Ansatzpunkte, Kompromate, um Mitarbeiter zu erpressen, um ihre Identitäten zu übernehmen oder um falsche Nähe vorzugaukeln.Die IT-Security ist üblicherweise darauf ausgerichtet, die eigene digitale Infrastruktur zu schützen. Was auch richtig und eine immens anspruchsvolle Aufgabe ist. Die Corporate Security gewährleistet den Perimeterschutz um die Liegenschaften, hat die Reise- und Veranstaltungssicherheit im Blick. Zudem werden Schutzpersonen begleitet.

complexium

Damit ist der reale Raum innerhalb und außerhalb der eigenen Infrastruktur abgedeckt. Der digitale Raum jedoch nur „innerhalb der Firewall“, das Geschehen auf dritten Digitalquellen, seien sie Clear, Deep oder Dark bleibt außerhalb des Radars.

Warum dies fahrlässig ist, wird im Folgenden aufgezeigt. Wer dies weit hergeholt findet, der sei an den auf Deutschland bezogenen Satz „Unsere Sicherheit wird nicht nur, aber auch am Hindukusch verteidigt,“ erinnert (Quelle: http://dip21.bundestag.de/dip21/btp/15/15097.pdf).

Damals, 2004, wirkte dieser Hinweis vom damaligen Bundesminister der Verteidigung zumindest ungewohnt, heute wirkt er banal.”

Es besteht also ein blinder Fleck bzw. Quadrant im Sicherheitsvisier der meisten Unternehmen. Zugleich gewinnt dieser Bereich an bedrohlicher Relevanz, da das Internet nun bei weitem kein Heileweltspielplatz mehr ist: Vielmehr suchen und finden böswillige Dritte Material und Gleichgesinnte, um Unternehmen anzugreifen.

Prof. Dr. Martin Grothe ist Gründer der complexium GmbH, Berlin. Prof. Dr. Grothe ist Honorarprofessor an der Universität der Künste UdK Berlin im Bereich „Leadership in digitaler Kommunikation“. Alma mater ist die WHU.

Prof. Dr. Martin Grothe ist Gründer der complexium GmbH, Berlin. Prof. Dr. Grothe ist Honorarprofessor an der Universität der Künste UdK Berlin im Bereich „Leadership in digitaler Kommunikation“. Alma mater ist die WHU.

Complexium unterstützt Klienten mit qualifizierten Alerts/Reports bei Bedrohungslagen und kritischen Öffentlichkeiten. Module der eigenen Analyse-Infrastruktur wurden vom BMBF im Programm „Forschung für die zivile Sicherheit“ gefördert. Aktueller Fokus sind konkrete Bedrohungsanalysen zu Data Breaches und Desinformationsangriffen. Complexium ermittelt Data-Breach-Exposure und leitet Maßnahmen ab: Prof. Dr. Martin Grothe, grothe@complexium.de

Treffen Sie Prof. Dr. Martin Grothe in Frankfurt:

Prof. Dr. Martin Grothe ist nicht nur Autor dieses Beitrags, sondern erläutert auch bei der Konferenz “Big Data & Künstliche Intelligenz” in Frankfurt die “Criminal Intelligence gegen Banken: Activism, Data Breaches, Short Attacks und deren Früherkennung” im Detail. Die Konferenz findet am 27. Mai 2019 in Frankfurt statt. Weitere Details finden Sie hier.

Damit entsteht die Frage, welche Fachseite im Unternehmen dieses externe, digitale Feld aus Sicherheitssicht im Blick haben sollte. Schaut man sich in der Unternehmenslandschaft um, dann fallen zwei Aspekte auf:

1. Erstens erklärt sich die Corporate Security nicht dafür zuständig, weil die Bedrohung digital erscheint, die Cyber Security ist jedoch zumeist voll auf die eigenen Infrastrukturen fokussiert und Corporate Communications, die zumindest ein Social Media Monitoring installiert haben, können die Bedrohungsdetektion nicht leisten, weil ihr Erfassungsmodus ein anderer ist. 2. Zweitens ist den allermeisten Unternehmen diese neue Bedrohung gar nicht bewusst. Obwohl sich kritische Daten über jedes Unternehmen finden lassen.Anlass genug, um diese dunkle Seite der Digitalisierung einmal näher zu betrachten.

Die dunkle Seite

Auf der dunklen Seite der Digitalisierung erlauben es auffindbare Data Breaches kriminellen Elementen, Unternehmen anzugreifen, ohne dass sie ihre Komfortzone verlassen müssen. Im Netz, d.h. am Schreibtisch verfügbare Daten, erlauben es gelangweilten Teenagern (nicht nur in Nordhessen), abgelehnten Praktikanten, übergangenen Mitarbeitern oder schlicht böswilligen Dritten und Gegnern, ein Unternehmen in Bedrängnis zu bringen.

Die Digitalisierung krimineller Hebel schafft gewichtige Möglichkeiten, um die Reputation eines Unternehmens zu schädigen, zumindest die Aufmerksamkeit handelnder Personen deutlich zu reduzieren oder sie zu nicht regelkonformem Verhalten zu bewegen, um beispielsweise Entscheidungen zu beeinflussen, Informationen zu erhalten oder Schadcode zu platzieren.

Die Digitalisierung der öffentlichen Kommunikation führt dazu, dass nicht mehr nur staatliche Akteure die Ressourcen für solche Angriffe aufbringen können. Damit rückt auch jedes Unternehmen in das potenzielle Visier. Weltgeltung ist nicht mehr erforderlich, zu holen gibt es überall etwas, wenn der notwendige Aufwand entspannt zu meistern ist.

Was wird übersehen?

Unternehmen, die nur ihre eigene – reale und digitale – Infrastruktur schützen, greifen zu kurz. Denn: Genauso wie es in der analogen Welt den Perimeterschutz um die eigene Liegenschaft UND die Reisesicherheit in Krisenregionen zu beachten gilt, spielt für die Sicherheit von Unternehmen und Personen auch der digitale Raum AUSSERHALB der eigenen Firewall eine Rolle.

Im digitalen Schichtenmodell lassen sich im Clear Web etwa aktivistische Aufrufe zu Demonstrationen oder Boykotten frühzeitig identifizieren. Dies ist bereits sinnvoll, um Überraschungen zu vermeiden.

Tieferliegend im Deep Web und Darknet kommen wir in Bereiche, etwa anonyme Foren, in denen Hacker ihre jeweilige Datenbeute anbieten: Data Breaches als Beute von digitalen Einbrüchen in Unternehmensnetze, Internet-Dienste oder -Plattformen. Lassen Sie uns kurz zur Entmystifizierung beitragen: So liegt vieles in diesen dunklen Foren schlichtweg zum Download bereit. Der böswillige Dritte kann also technischer Laie sein.

Pro Monat werden einige Dutzend solcher Datenbestände abgelegt. Einige wenige schaffen es über die Medien in die temporäre öffentliche Aufmerksamkeit, wie zu Jahresbeginn 2019 die Collection#1 mit mehreren hundert Millionen Zugangsdaten. Das ist Dark Big Data.

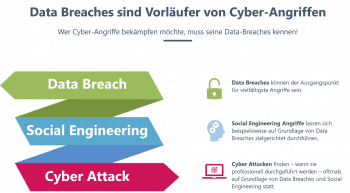

Wie entsteht die Bedrohung?

Mitarbeiter sind digital aktiv, nutzen etwa diverse Internetservices. Sie sind auf LinkedIn, bestellen Konzertkarten oder suchen private Begleitung. Kaum eine dieser Plattformen ist vor Hackern sicher. Die jeweils gespeicherten Nutzerdaten, also etwa LinkedIn-Passworte, Konzertkarten-Vorlieben oder Partnerwünsche, geraten als Data Breaches über dunkle Foren in kriminelle Hände.

Zudem ist es nun leider eine Tatsache, dass Mitarbeiter für viele dieser Aktivitäten ihre berufliche E-Mail-Adresse verwenden. Dies mag aus Nachlässigkeit erfolgen, mitunter auch, weil der heimische Partner das private Passwort kennt und einiges doch besser verborgen bleiben soll. Dies gilt nicht nur für fluffige Startups, sondern auch für Unternehmen und Behörden, die sich der Sicherheit verpflichtet fühlen.

Gehen Sie davon aus, dass zu 10% Ihrer Belegschaft, die über eine Firmen-E-Mail-Adresse verfügt, diverse, teilweise kompromittierende Daten im dunklen Netz verfügbar sind.”

Wie sehen Szenarien aus?

Damit aber haben böswillige Dritte nun plötzlich ein ganzes Repertoire an Angriffspunkten gegen Unternehmen zur Verfügung: The Dark Data Lake.

Wer möchte schon gerne daheim oder im Kollegenkreis verbreitet wissen, dass und mit welchen Bildern man Nutzer eines Seitensprungportales ist? Ob sich einer der entsprechend Angeschriebenen zum Klicken auf den verseuchten Dateianhang entschließt? Sicher nicht jeder, aber einer wird es tun. Schon ist die Delivery-Stufe eines Cyber-Angriffs erreicht.

Wer kann sich nicht vorstellen, welchen Schaden eine übernommene digitale Identität anrichten kann?

Wer freut sich nicht, wenn scheinbar der Konzertkartenshop des Vertrauens persönlich schreibt oder das Karriereportal endlich eine Mentorin vorschlägt?

Und immer wieder passiert es, dass die notwendige Blitzüberweisung ausgeführt wird, weil der Chef das Projekt sonst gefährdet sieht – so hat er es jedenfalls von seinem Netzwerk-Account aus geschrieben.

Der digitale Social Engineer muss sich nicht mehr vor Ort begeben, um Wirkung zu erzielen. Eine geschickte Manipulation unter Einsatz des durch Data Breaches erlangten Wissens um Präferenzen oder Zugehörigkeiten kann dies viel gefahrloser erreichen.

Sie müssen nicht schutzlos sein

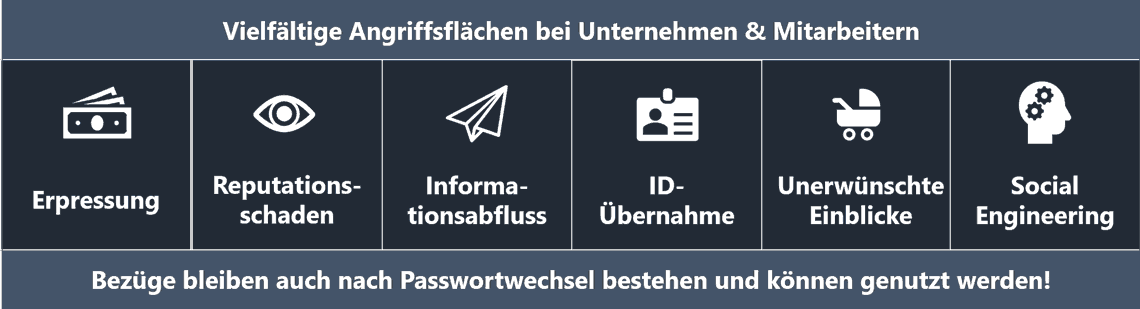

Erpressung, Social Engineering, Identitätsmissbrauch, Informationsabfluss und natürlich unerwünschte Einblicke in den Nahbereich von Schutzpersonen sind damit keine theoretischen Bedrohungen mehr, sondern reale, in dieser Sekunde aktuelle und stetig zunehmende, datenbasierte „Opportunities“.

complexium

Jedes (bisher untersuchte) Unternehmen ist mit seinen Domains von Data Breaches betroffen, jedes Unternehmen sollte folglich diese offenen Flanken genau kennen und schrittweise reduzieren.

Lassen Sie überprüfen, wie sehr Ihr Unternehmen betroffen ist: Initial und dann regelmäßig. Bauen Sie einen Sensibilisierungsprozess für Ihre Mitarbeiter auf. Bereiten Sie die Krisenkommunikation auf die existierenden Tretminen durch pikante Enthüllungen vor: So schafft ein Passwortwechsel nicht den Bezug zu Seitensprungportalen oder anderen delikaten Services aus der Welt. Lassen Sie die Sichtbarkeit Ihrer Schutzpersonen überprüfen und leiten Sie Maßnahmen ab.

Es gilt, eine überaus gefährliche Asymmetrie abzubauen.

Die kriminelle Seite wird auf der Suche nach Kompromaten, Netzwerkidentitäten und Detaildaten im dunklen Netz in sehr großem Maßstab fündig. Viele Unternehmen haben diese Bedrohung dagegen noch nicht einmal erkannt.

Ob diese Aufgabe nun der Cyber- oder Corporate-Security zufällt, ist dabei nebensächlich. Nur abgebildet muss sie werden.Prof. Dr. Martin Grothe, complexium

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/87901

Schreiben Sie einen Kommentar