Insider Threats im Finanzsektor: Durch User‑Behavior‑Analytics Mitarbeiter besser schützen

Forcepoint

Analyse von Nutzerverhalten, sogenannte User Behavior Analytics, verhindert, dass Mitarbeiter im Finanzsektor für kriminelle Zwecke missbraucht werden – und schützt Finanz-Unternehmen auch vor unberechtigten Anschuldigungen. Geldinstitute sind seit langem beliebte Ziele für Cyberkriminalität. Die Geschädigten interessieren sich dabei in erster Linie für den entstandenen Schaden, das Wie und Warum ist aber für die Prävention solcher Angriffe für die betroffenen Organisationen mindestens genauso wichtig. Das Plädoyer für User Behavior Analytics.

von Neil Thacker, Deputy CISO von Forcepoint

Mitarbeiter mit besonderen Berechtigungen und Zugriffsrechten, wie zum Beispiel Systemadministratoren, sind besonders der Gefahr ausgesetzt, für kriminelle Zwecke instrumentalisiert zu werden. Sicherheitskritische Vorfälle und Schäden werden aber auch häufig durch versehentliches Fehlverhalten oder durch Unwissenheit von Mitarbeitern provoziert.Bewusstsein für die Gefahren von innen

Angriffe auf das Unternehmensnetzwerk von außen treffen normalerweise auf eine Reihe von Abwehrmaßnahmen, beispielsweise sogenannte Intrusion Detection (IDS) und Intrusion Prevention Systeme (IPS). Gegen die Gefahr von innen, sogenannte Insider Threats hingegen, sind Unternehmen oft noch nicht mit den nötigen Abwehrmöglichkeiten ausgestattet. Diese unterschiedlichen Typen von Insider Threats werden unterschieden: Absichtlicher Datendiebstahl, also die Veruntreuung von Daten durch Mitarbeiter mit einem kriminellen Motiv; kompromittierte User, das heißt, Angriffe über die Zugangsdaten von Mitarbeitern; oder unwissentliche bzw. unbeabsichtigte Handlung eines Mitarbeiters, die durch Fehlverhalten oder Fahrlässigkeit eine Datenabwanderung begünstigt. Für alle drei gilt: Der Schaden wird meist erst entdeckt, wenn es zu spät ist. Zudem lässt sich der genaue Sachverhalt im Nachhinein nur sehr schwer aufklären.

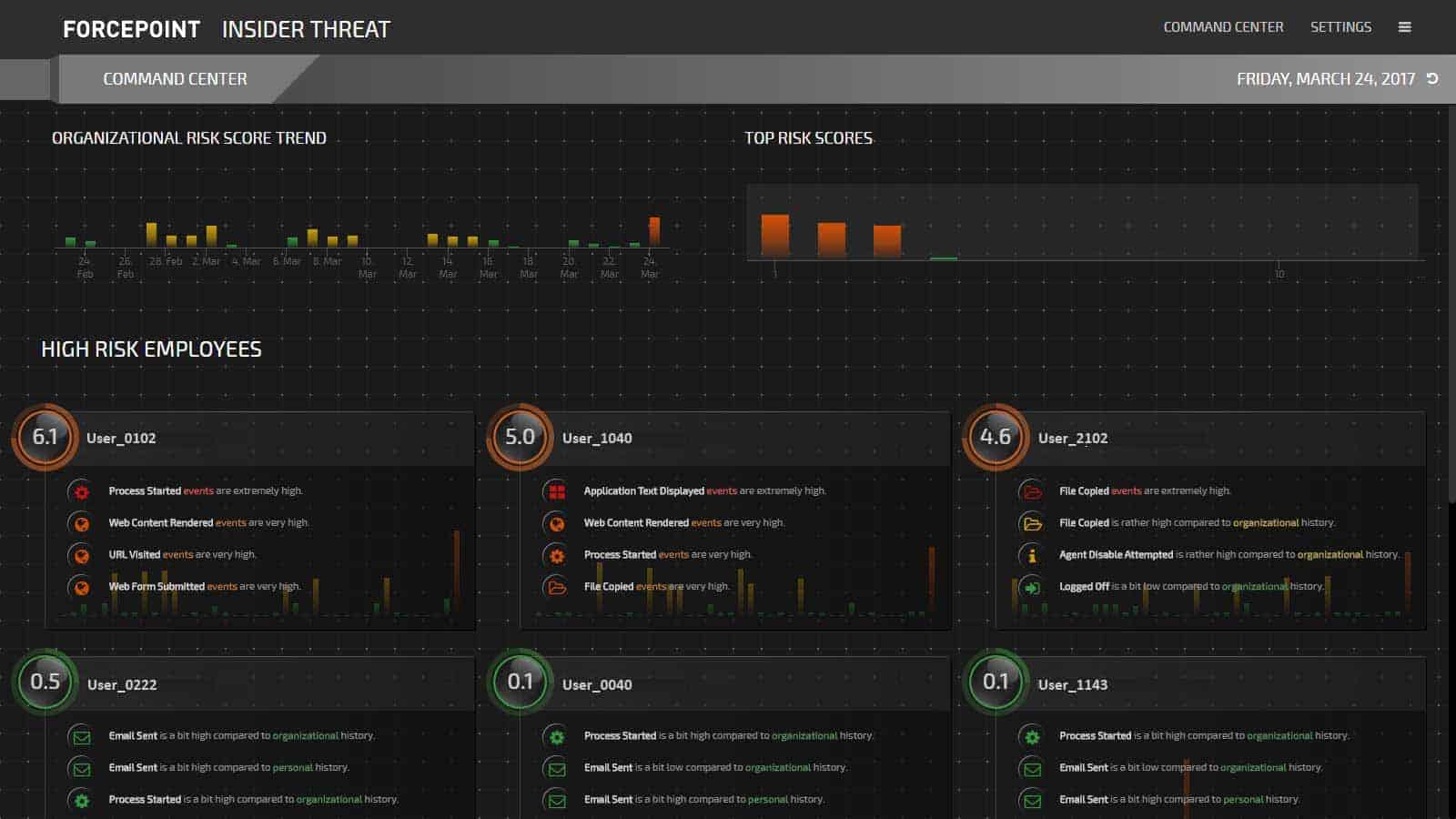

Insider Threat and Data Protection von Forcepoint ist eine Software-Lösung, die frühzeitig vor Bedrohungen durch Insider warnt und gleichzeitig verhindert, dass geistiges Eigentum und sensible Daten das Unternehmen verlassen. Sie bietet einen Überblick über Benutzer und Daten und ermöglicht einen vollständigen Schutz von geistigem Eigentum, indem sie Datenbewegungen mit Benutzerverhalten korreliert. Insider Data Protection kombiniert die Forcepoint Enterprise DLP-Lösung, die einen Überblick und die Kontrolle über Datenbewegungen bietet, mit der Forcepoint Insider Threat-Lösung, die verhaltensorientierte und forensische Analysen anwendet, um riskantes Benutzerverhalten zu identifizieren und Datenabwanderung zu verhindern.

Insider Threat and Data Protection von Forcepoint ist eine Software-Lösung, die frühzeitig vor Bedrohungen durch Insider warnt und gleichzeitig verhindert, dass geistiges Eigentum und sensible Daten das Unternehmen verlassen. Sie bietet einen Überblick über Benutzer und Daten und ermöglicht einen vollständigen Schutz von geistigem Eigentum, indem sie Datenbewegungen mit Benutzerverhalten korreliert. Insider Data Protection kombiniert die Forcepoint Enterprise DLP-Lösung, die einen Überblick und die Kontrolle über Datenbewegungen bietet, mit der Forcepoint Insider Threat-Lösung, die verhaltensorientierte und forensische Analysen anwendet, um riskantes Benutzerverhalten zu identifizieren und Datenabwanderung zu verhindern.Verhaltensmuster geben Aufschluss

Egal, um welchen Typ von Insider Threat es sich handelt:

Einem Datendiebstahl oder Datenverlust gehen immer verdächtige bzw. auffällige Verhaltensweisen voraus.”

Bewegt sich ein Nutzer zu ungewöhnlichen Zeiten in Bereichen des Netzwerks, die mit seiner eigentlichen Tätigkeit nichts zu tun haben, kann das ein Versehen sein oder auch eine verdächtige Handlung. Täter mit kriminellen Motiven testen zudem ihr Vorgehen, kopieren oder extrahieren Daten, um zu sehen, ob sie bemerkt werden und wofür ihre Zugriffsrechte ausreichen. Aber auch ein User, der unbeabsichtigt eine Gefahr für sensible Daten darstellt, zeigt ein auffälliges Verhalten. Beispielsweise kopiert er klassifizierte Daten auf einen Datenträger oder schickt diese an Adressen außerhalb des Firmennetzwerks, um von zuhause noch etwas zu bearbeiten.

Automatisierte Analysen zur Risikobewertung

Mit den richtigen Software-Tools lassen sich illegale oder gefährdende Tätigkeiten im Firmennetzwerk erkennen, vorhersagen und verhindern. Da die Vorgehensweise sowohl bei kriminellen Machenschaften als auch bei gefährdenden Handlungen bestimmten Mustern folgt, kann durch User Behavior Analytics ein automatisches Frühwarnsystem eingerichtet werden, das Fehlverhalten – unabhängig von der Intention – erkennt und so die Möglichkeit zur Prävention bietet. Dazu lernen solche Lösungen durch automatisiertes Baselining einen Normalzustand für das Verhalten eines Mitarbeiters oder einer ganzen Gruppe. Zusätzlich müssen auch Parameter für Normalverhalten ergänzt werden.

Die Informationen zum Nutzerverhalten bilden die Basis für eine Risikobewertung und Gefahreneinstufung für bestimmte Verhaltensmuster. Je nach dem Grad der Gefährdung kann das System einen automatisierten Alert beim Sicherheitsverantwortlichen auslösen: Überschreitet ein User einen bestimmten Wert (Score), wird das Verhalten genauer unter die Lupe genommen. Zur Gewährleistung des Datenschutzes arbeiten UBA-Lösungen ähnlich wie Flugschreiber: Die Informationen zum Nutzerverhalten werden zunächst anonymisiert erfasst, beispielsweise mit der Nutzerkennung 1234. Alle Daten sind mehrstufig verschlüsselt und können nur bei Vorliegen eines konkreten Verdachtsfalls und nach Zustimmung eines autorisierten Gremiums, beispielsweise aus IT-Leiter, Betriebsrat und Unternehmensführung, entschlüsselt und einem bestimmten Mitarbeiter im Klartext zugeordnet werden.

Neil Thacker, CISSP, CEH, OPST, ist Forcepoints Information Security and Strategy Officer für die EMEA-Region. Thacker blickt auf 15 Jahre Erfahrung in der Informationssicherheitsbranche zurück, darunter zehn Jahre im Finanzdienstleistungssektor, wo er für Versicherungsunternehmen und Banken tätig war. Thacker ist Mitglied der ENISA Threat Landscape Stakeholder-Gruppe, wo er gemeinsam mit CERTs zum EU-Behördenprogramm beisteuert, um die Lage der Bedrohungslandschaft zu bestimmen, Beratung zur Eindämmung von Risiken zu bieten und innovative Ansätze zur Analyse von Bedrohungen zu entwickeln.

Neil Thacker, CISSP, CEH, OPST, ist Forcepoints Information Security and Strategy Officer für die EMEA-Region. Thacker blickt auf 15 Jahre Erfahrung in der Informationssicherheitsbranche zurück, darunter zehn Jahre im Finanzdienstleistungssektor, wo er für Versicherungsunternehmen und Banken tätig war. Thacker ist Mitglied der ENISA Threat Landscape Stakeholder-Gruppe, wo er gemeinsam mit CERTs zum EU-Behördenprogramm beisteuert, um die Lage der Bedrohungslandschaft zu bestimmen, Beratung zur Eindämmung von Risiken zu bieten und innovative Ansätze zur Analyse von Bedrohungen zu entwickeln.

Thacker ist außerdem Mitgründer der Security Advisor Alliance, einer gemeinnützigen Organisation, die ins Leben gerufen wurde, um Führungskräfte der Sicherheitsbranche in ihrer Funktion zu unterstützen und kostenlosen Rat sowie entsprechende Tools zur Einführung verbesserter risiko- und datenzentrischer Strategien zu bieten.

Optimal ist die Kombination einer Data Leakage Prevention (DLP) mit einer Benutzerverhaltensanalyse (UBA), die zusätzlich mit anderen IT- und Geschäftsvorgängen korrelieren (zum Beispiel RFID-Zugriffsprotokolle und IP-Protokolleinträge). So lässt sich feststellen, ob eine Bedrohung tatsächlich auf einen Insider oder einen Eindringling mit gestohlenen Anmeldeinformationen zurückgeht und dadurch die Abwanderung von sensiblen Daten verhindern.

Mitarbeiterschutz im Fokus

Die meisten Vorfälle, bei denen Mitarbeiter den Verlust sensibler Daten verursachen, sind auf unbeabsichtigtes Fehlverhalten oder Unwissenheit zurückzuführen. User Behavior Analytics helfen dabei, diese Verhaltensweisen zu erkennen und ihnen durch Aufklärung und Schulungen entgegenzuwirken. UBA trägt auch zum Schutz der Mitarbeiter und ihrer Integrität bei, wie das folgende Praxisbeispiel zeigt: Der Trader einer Großbank erhält von einem Kunden einen Verkaufsauftrag für Wertpapiere. Nach der Bestätigung tätigt er den Handel. Der Auftraggeber verklagt danach das Institut auf Schadensersatz, da er vermutet, dass der Auftrag nicht unmittelbar umgesetzt worden wäre, wodurch ein entsprechender finanzieller Schaden entstanden sei. Derartige Anschuldigungen zu entkräften, ist für Unternehmen kaum machbar. Eine forensische Analyse mit vor Gericht gültigen Daten verlangt tiefgreifendes Expertenwissen und erfordert einen hohen Zeitaufwand. Nur wenige Technologien liefern die entsprechenden Informationen und erkennen die Zusammenhänge, die zur Analyse des Prozesses nötig wären. Besonders im Nachhinein sind die Aufklärungsmittel beschränkt. Die von einer UBA bereitgestellten forensischen Analysen können auf Wunsch Bewegungsdaten, Screenshots, Daten der IP-Telefonie sowie die komplette Kommunikation und Dokumentation der durchgeführten Transaktionen zeigen. Dadurch konnte die Bank zweifelsfrei belegen, dass der Mitarbeiter korrekt gehandelt hatte.aj

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/49956

Schreiben Sie einen Kommentar