Anatsa-Banking-Trojaner bedroht Mobile-Banking-Kunden in Europa

Dalli-E

Threatfabric

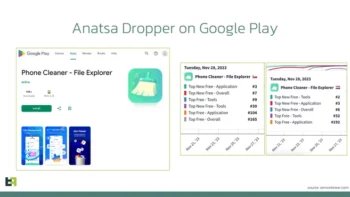

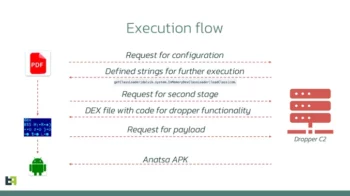

Bei der Kampagne wurden gezielt Dropper-Apps im Google Play Store eingesetzt, die in den betroffenen Regionen häufig unter den ersten drei Apps in der Kategorie “Top New Free” zu finden waren. Durch diese Strategie konnte die Glaubwürdigkeit der Apps erhöht und die Wachsamkeit der potenziellen Opfer gesenkt werden. Anatsa bediente sich ausgeklügelter Taktiken wie beispielsweise den Accessibility Service zu missbrauchen, einen mehrstufigen Infektionsprozess zu verwenden und die eingeschränkten Einstellungen von Android 13 zu umgehen.

Banking-Trojaner: Banken müssen Awareness bei den Kunden schaffen

Dropper-Apps haben Wege gefunden, diese Einschränkungen zu umgehen, obwohl Google Play die Richtlinien für die Nutzung des Accessibility Service verschärft hat. Ein besonders perfider Trick bestand darin, eine Dropper-App, die als Reinigungs-App getarnt war, nachträglich mit einem schädlichen Code zu versehen, der speziell auf Samsung-Geräte abzielte.

Threatfabric

Die Anatsa-Kampagne verdeutlicht die Notwendigkeit für Finanzinstitute, ihre Kundinnen und Kunden über die Risiken der Installation von Apps aus offiziellen Stores aufzuklären und davor zu warnen, den AccessibilityService für nicht benötigte Apps zu aktivieren. Mit über 100.000 Installationen der fünf Dropper-Apps allein in dieser Kampagne wird die von Anatsa ausgehende Bedrohung offensichtlich. Durch die gezielte Strategie der Angreifer, sich auf bestimmte Regionen zu konzentrieren, wird in kurzer Zeit eine hohe Anzahl von Betrugsfällen erreicht.

ThreatFabric betont, wie wichtig es ist, stets über die neuesten Bedrohungen informiert zu sein und proaktive Maßnahmen zu ergreifen. Nur so kann die Infrastruktur für das Mobile Banking nachhaltig geschützt werden. Banken, Sparkassen und Finanzdienstleister können durch die kontinuierliche Überwachung und Analyse von Bedrohungen wie Anatsa Risiken vorhersehen und minimieren. Die Partnerschaft mit ThreatFabric ermöglicht den Zugang zu fortschrittlicher Bedrohungsintelligenz zum Schutz von Vermögenswerten und zur Aufrechterhaltung des Kundenvertrauens in das digitale Banking.tw

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/206828

Schreiben Sie einen Kommentar