Wie “BHUNT” Kryptowährungen aus Wallets stiehlt und Passwörter aus der Zwischenablage abgreift

Bitdefender

Bei “BHUNT” handelt es sich um eine neue Malware-Art, die verwendet wird, um Anmeldedaten zu den Digital-Wallets der Opfer zu entwenden. Damit könnten die Angreifer letzten Endes Kryptos unwiderruflich auf von ihnen kontrollierte Wallets übertragen.

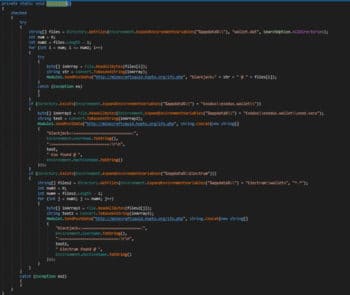

Im Fokus der Kriminellen stehen Kryptowährungen – Digital-Wallets von Atomic, Bitcoin, Electrum, Ethereum, Exodus, Jaxx und Litecoin sind besonders betroffen. Aber auch private Zugangsdaten fallen ins Visier, denn “BHUNT” könne Anmeldedaten und Cookies auslesen, die Anwender in den Web-Browsern beispielsweise für ihre Bank- und Social-Media-Konten gespeichert haben. Passwörter, Passphrasen oder Anmeldeinformationen aus den Webbrowsern Chrome und Firefox seien laut Bitdefender (Website) besonders gefährdet.

Die Erkenntnisse im Überblick

Bitdefender

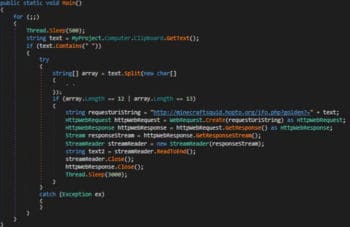

Das Besondere an “BHUNT” sei dessen Ausführungsfluss (der Pfad-Code einer Anwendung bei ihrer Ausführung), der sich von bekannten Mustern unterscheide. Die Malware verwende VMProtect und Themida als Packer. Diese wiederum nutzen eine virtuelle Software-Maschine, um Code-Teile auf einer virtuellen CPU zu emulieren, die einen anderen Befehlssatz hat als herkömmliche Prozessoren – was ein „Reverse Engineering“ extrem erschwere. Zum Einsatz kommen laut Bitdefender verschlüsselte Konfigurationsskripte, die von öffentlichen Pastebin-Seiten heruntergeladen werden.

Die “BHUNT”-Samples scheinen mit einem digitalen Zertifikat signiert zu sein. Dieses Zertifikat wurde auf ein Software-Unternehmen ausgestellt, stimmt jedoch nicht mit den Binärdateien überein. Die für die Exfiltration verantwortlichen Server nutzen Hopto.org, einen dynamischen DNS-Dienst, der einen Domain-Namen auf wechselnde IP-Adressen verweisen und so IP-Adressen maskieren kann.

Bislang habe die Kampagne keinen geografischen Schwerpunkt, sofern dies aus der Bitdefender-Telemetrie ersichtlich ist. Man müsse beachten, dass gerade beim Einsatz die Dunkelziffer unter Umständen hoch sein kann, weil viele Nutzer keine Antivirensoftware installiert haben oder sie ausschalten und damit Schadsoftware erst gar nicht bemerkt wird.ft

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/133544

Schreiben Sie einen Kommentar