Check Point integriert Security-Lösung Horizon XDR/XPR in Microsoft Defender for Endpoint

Check Point

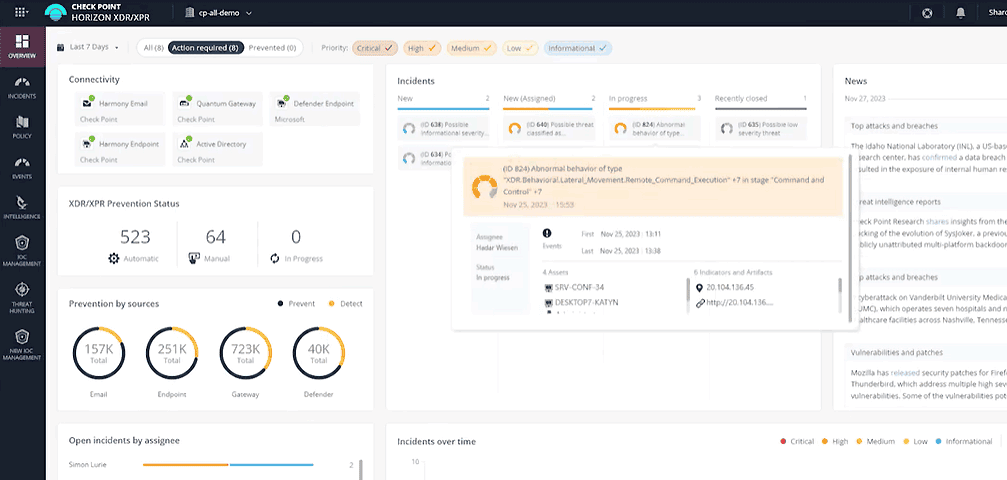

XDR/XPR kombiniert die Daten aus Microsoft Defender mit weiteren Check-Point-Produkten (Website) sowie anderen Datenquellen von Drittanbietern und korreliert diese. So werden Angriffe aufgedeckt, die bisher unter dem Radar flogen.

Letzteres ist eine gängige Masche geworden, denn die gefährlichsten und raffiniertesten Hacker investieren viel Geld, um so lange wie möglich unentdeckt zu bleiben. Sie machen sich den Umstand zunutze, dass die meisten Unternehmen ihre Sicherheitsprodukte in getrennten Bereichen einsetzen. Jedes Sicherheitsprodukt ist für den Schutz eines bestimmten Vektors (E-Mail, Netzwerkverkehr, Endpunkt usw.) zuständig und oft gibt es keine Kommunikation dazwischen. Während eines solchen Angriffs können mehrere dieser Lösungen zwar geringfügige Aktivitäten erkennen, die einzeln betrachtet aber noch keinen Alarm rechtfertigen. Wenn Horizon XDR/XPR allerdings Daten von mehreren Produkten gleichzeitig analysiert, kann es Gemeinsamkeiten finden und so erkennen, dass wirklich Gefahr im Verzug ist. Durch diese Korrelation deckt XDR/XPR gefährliche Angriffe auf, die andernfalls unentdeckt geblieben wären. Das befähigt Fachleute, diese Angriffe zu stoppen, bevor sie ernsthaften Schaden anrichten.

Horizon XDR/XPR biete Unternehmen:

- Umfassende Bedrohungsabwehr über den gesamten Sicherheitsbereich hinweg. Dies wegen der Integration mit Check Point und Sicherheitslösungen von Drittanbietern.

- Intelligente Korrelation von Bedrohungen und Ereignissen, wobei die Prävention durch KI und eine Threat Intelligence Engine unterstützt wird. So werden Daten von Check Point und Drittanbietern intelligent zusammengeführt.

- Konsolidierte Analytik, um Einsicht in Verhaltensweise, Kontext und bisher angerichteten Schaden zu erhalten. So kann man erkennen, an welchem Punkt der Angriffskette sich die Eindringlinge zum jeweiligen Zeitpunkt befinden.

Weitere Informationen bietet Check Point hier an.aj

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/166086

Schreiben Sie einen Kommentar