Banken und Versicherungen: Informationssicherheit für kritische Infrastrukturen

TTS

Eine Studie der Trusted Technologies and Solutions GmbH (TTS), einem Spezialisten für Informationssicherheit, untersucht in Kooperation mit der BSP Business School Berlin die Bedeutung von Informationssicherheit bei Betreibern kritischer Infrastrukturen und den derzeitigen Status der Umsetzung bezüglich eines gesetzlich geforderten Informationssicherheits-Managementsystems (ISMS) nach ISO/IEC27001. Mit der neuerlichen Verschärfung der Verordnung zur Bestimmung kritischer Infrastrukturen durch den Gesetzgeber sowie der Umsetzung der EU-Richtlinie zur Netz- und Informationssicherheit (NIS) gehören nun unter anderem auch Banken und Versicherungen zu den relevanten Betreibern.

Die Studie zur Bedeutung der Informationssicherheit bei Betreibern kritischer Infrastrukturen ist eine branchenübergreifende empirische Untersuchung mit 600 Befragten aus verschiedenen Unternehmen. 160 von denen stammen aus dem Finanz- und Versicherungsbereich. Themenbereiche der Befragung waren die Bedeutung der Informationssicherheit, der Status Quo und die Strategie zur Informationssicherheit, Herausforderungen und Stand der Umsetzung sowie die Einschätzung der Qualifikation der damit betrauten Mitarbeiter.Risikoeinschätzung zu IT-Sicherheitsbedrohungen

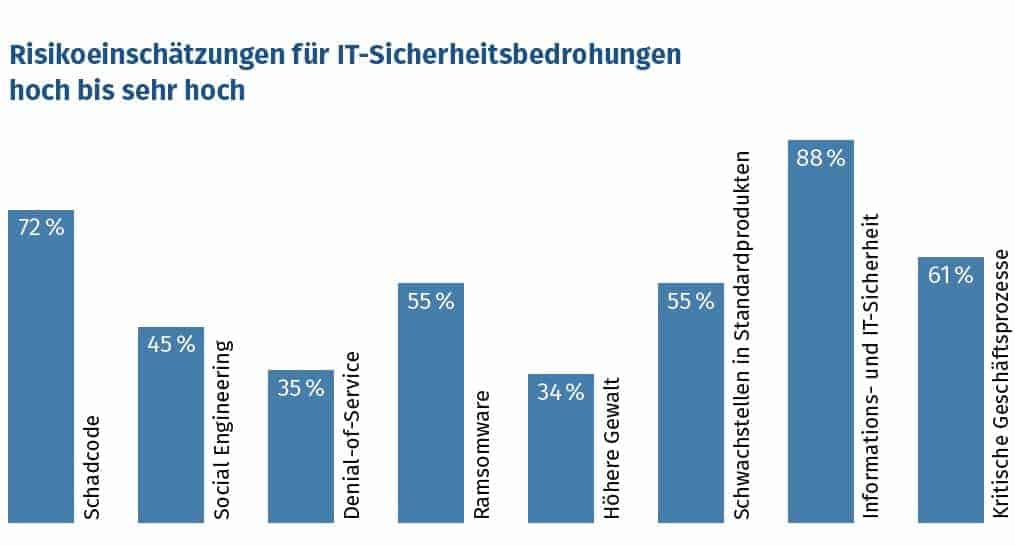

Das Bewusstsein für die IT-Sicherheit ist bei fast allen befragten Unternehmen angekommen. 88% messen dem einen hohen oder sehr hohen Stellenwert bei. Dies ist auch auf die regulatorischen Anforderungen zurückzuführen. Bei der eigenen Einschätzung zu den größten Bedrohungen wird die Lage recht differenziert betrachtet. Als Gefahren sehen die Befragten vor allem Schadcode (72%) und Ransomware (55%). Denial-of-Service-Angriffe werden nur von 35% als sehr gefährlich eingestuft. Dort scheint man schon besser darauf vorbereitet zu sein.

TTS

Datenschutzgrundverordnung und ISMS

Die Umsetzung der Datenschutzgrundverordnung (DS-GVO) bis spätestens Mai 2018 verlangt Anpassungen der bisherigen Datenschutz-Praxis in Richtung eines ISMS. Das Rechenschaftsprinzip bei der Verarbeitung personenbezogener Daten erfordert eine nachweisfähige Dokumentation von Maßnahmen. Das Recht des Kunden auf Löschung sowie Portabilität seiner im Unternehmen gespeicherten Daten verlangt Verzeichnisse und Register über IT-Systeme, Anwendungen und Prozesse, die personenbezogene Daten verarbeiten. Die Durchführung einer Datenschutzfolge-Abschätzung erfordert im ISMS eine Business-Impact-Analyse um Bedrohungen für personenbezogene Daten zu ermitteln. Hinzu kommen die Umsetzung konkreter Informationssicherheits-Maßnahmen sowie die Durchführung der Risikoermittlung auf Basis eines Gefährdungskatalogs.

Herausforderungen und Empfehlungen

Die befragten Studienteilnehmer sehen die größten Herausforderungen der neuen Vorgaben mit 51% im Aufbau des ISMS und dessen Zertifizierung sowie beim Risikomanagement. Die Inventarisierung der Werte und die Beschaffung der nötigen neuen Technologien wird als weniger schwierig angesehen.

Die Herausforderungen sollten kategorisiert und zeitlich eingeplant werden, sowohl für die Einführung des ISMS als auch dessen laufenden Betrieb. Die Verantwortung für das ISMS muss frühzeitig festgelegt und verbindlich geregelt werden. Für die größten Herausforderungen kann auch auf externe Beratung und Hilfe zurückgegriffen werden, ein erheblicher interner Aufwand bleibt dennoch bestehen.

An Business Continuity Management mangelt es noch

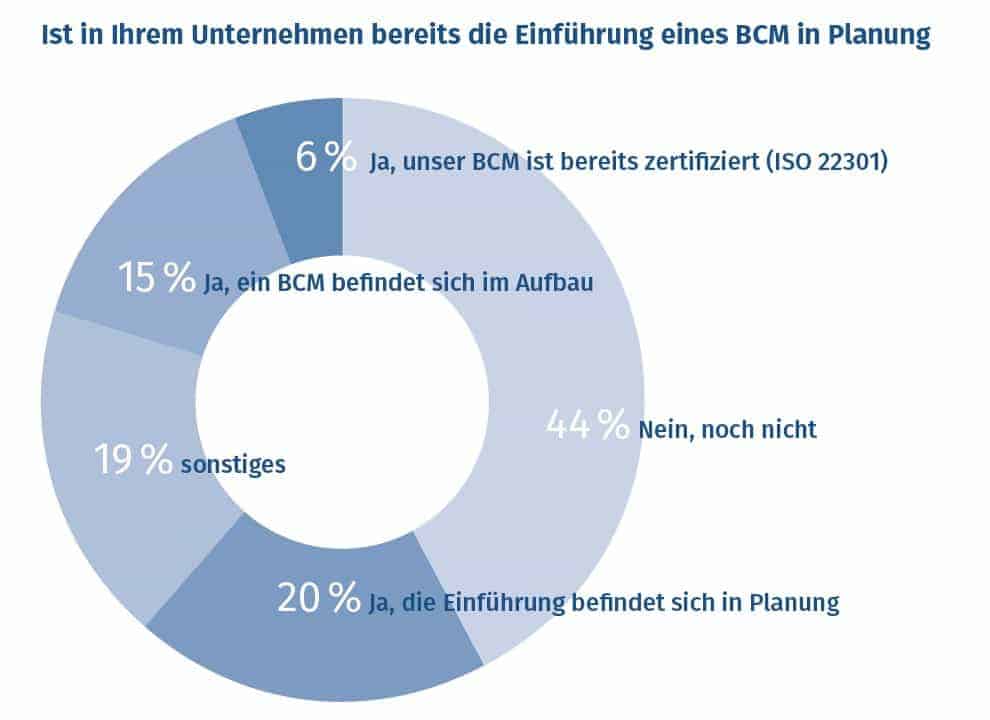

Trotz dieser gewachsenen Sensibilität für Themen rund um die IT-Sicherheit betrachten viele das Notfall-Management für kritische Systeme oft noch unzureichend im Hinblick auf IT-Sicherheit. Ein Business Continuity Management (BCM) soll die Schadensauswirkung von Vorfällen begrenzen und die Handlungsfähigkeit erhalten. Es sichert einen Notbetrieb für wichtige Geschäftsprozesse. Erst 40% der Befragten gaben an, das bei ihnen einen BCM-System geplant oder bereits im Betrieb ist. Allerdings 45 % der Unternehmen haben kein BCM eingeführt und planen dies auch nicht. Hier besteht eindeutig Nachholbedarf.

TTS

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/51825

Schreiben Sie einen Kommentar