FluBot-Analyse: So greift der Banking-Trojaner vertrauliche Daten auf Android-Geräten ab

BlackBerry

Cyberkriminelle stellen die Finanz- und Versicherungsbranche seit geraumer Zeit vor große Herausforderungen, indem sie die Versicherungs-, Bankkonto- und IBAN-Nummern von Menschen stehlen und betrügerische Transaktionen damit durchführen. Da sich die Finanz- und Versicherungsbranche dieser Bedrohungen für herkömmliche, stationäre PCs bewusst ist, verlagern Malware-Akteure ihre Aktivitäten auf mobile Endgeräte. Eine neue Malware zielt seit einiger Zeit auf vertrauliche Informationen in Smartphones ab: FluBot, ein Trojaner, der per SMS eintrifft und Android-Nutzer attackiert.

von Eric Milam, Vice President Research and Intelligence bei BlackBerry

Was ist FluBot? Bei FluBot handelt es sich um einen Banking-Trojaner, der sich als SMS-Nachricht eines bekannten Versanddienstes tarnt – etwa DHL oder FedEx. Bislang gibt es noch keine Hinweise darauf, dass sich die Malware auch als Bankinstitut oder Versicherungsunternehmen ausgibt, um sich zu tarnen, dies liegt jedoch sehr wohl im Bereich des Möglichen. Sobald die Malware installiert ist, greift sie auf vertrauliche Daten zu – beispielsweise die Bank- oder Kontaktdaten des Opfers. Ebenso verfügt sie über Möglichkeiten zur Umleitung ihrer Opfer auf Phishing-Seiten, um an Kreditkarteninformationen zu gelangen.

Obwohl sich FluBot auf Android-Geräte spezialisiert hat, verschickt die Schadsoftware manchmal auch SMS-Nachrichten an Besitzer von Apple-Geräten. Allerdings lassen sich iOS-Anwendungen nur über den offiziellen Apple-Store herunterladen und bieten somit nicht die gleiche Angriffsfläche wie Android-Apps. Trotzdem empfiehlt es sich auch für iOS-Nutzer, Spam-Nachrichten zu ignorieren und nicht auf Links von unbekannten Absendern zu klicken, auch wenn sie – wie bei FluBot – nach bekannten Versanddiensten aussehen.

Sicherheitsrisiko durch Versandbenachrichtigungen

FluBot verbreitet sich über das Versenden von SMS-Nachrichten und stellt dadurch ein großes Sicherheitsrisiko dar.”

FluBot verbreitet sich über das Versenden von SMS-Nachrichten und stellt dadurch ein großes Sicherheitsrisiko dar.”

In der Praxis sieht dies üblicherweise so aus: Ein Smartphone-Nutzer erhält eine zunächst unscheinbare Nachricht von einem seriös wirkenden Versanddienst – DHL oder FedEx. Diese SMS bezieht sich auf eine Paketsendung und enthält einen Link, der weitere Details verspricht oder über den sich eine angebliche Lieferung verfolgen lässt.

Wer auf den Phishing-Link klickt, wird auf eine gefälschte Website umgeleitet, und der Download für die FluBot-Malware wird initiiert. Der Inhalt der SMS-Nachricht kann variieren. Manchmal verwendet FluBot sogar einen personalisierten Namen, um die Nachricht legitim erscheinen zu lassen. Wichtig ist daher: Wenn Sie eine solche Textnachricht mit dem Verdacht auf FluBot erhalten, melden Sie den Vorfall Ihrem Mobilfunkanbieter und löschen Sie die Nachricht sofort.

BlackBerry

Aktivierung der Malware und Berechtigungsfreigabe

Der Trojaner funktioniert in der DHL- und der FedEx-Variante identisch:

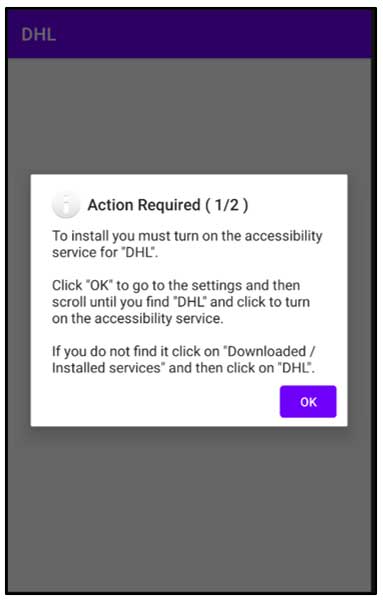

Nach dem Download der Malware wird FluBot gestartet und informiert daraufhin das Opfer, dass weitere Aktionen erforderlich sind, um die Anwendung auszuführen. Für Laien ist es oftmals schwer zu erkennen, was sie der Software durch bestimmte Freigaben erlauben.”

Folgende Berechtigungen verlangt die App:

- Benachrichtigungen

- Erreichbarkeit

- Download

BlackBerry

BlackBerry

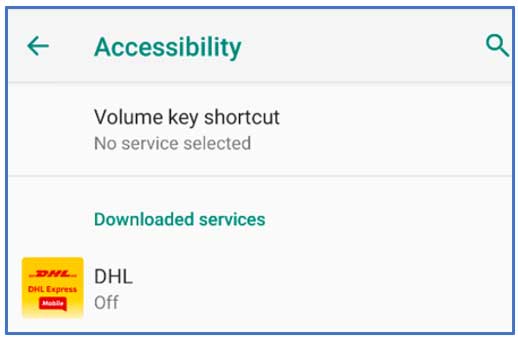

FluBot verlangt zunächst vom Benutzer, dass er die Aktivierung von „Downloaded Services“ zulässt. Indem der Malware die gewünschten Zugriffsrechte gewährt werden, kann sie sich unbemerkt im Hintergrund aktivieren.

BlackBerry

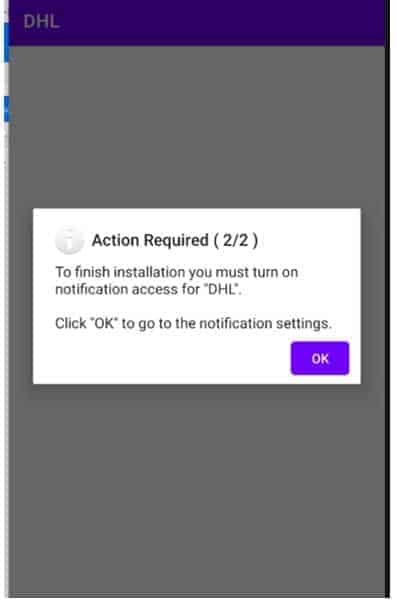

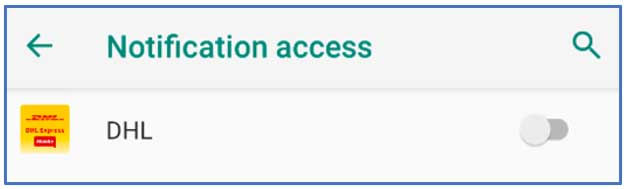

Danach bittet die Malware um Zugriff auf „Notification Access“. Dadurch erhält der Trojaner die Berechtigung, alle Benachrichtigungen zu lesen, die vom Gerät und jeder installierten Anwendung gesendet werden:

BlackBerry

Sobald diese Aktionen erfolgreich durchgeführt worden sind, hat FluBot sein erstes Ziel erreicht. Daraufhin versteckt er sich durch das Löschen seines Icons auf dem Home Screen – aber im Hintergrund bleibt er weiter geöffnet. In der Folge versucht der Trojaner, sich mithilfe des gekaperten Gerätes zu verbreiten und gleichzeitig an sensible Anmeldedaten des Opfers zu gelangen.

FluBot überwacht jede geöffnete Anwendung. Sobald er eine der anvisierten Apps erkennt, beginnt der Informationsdiebstahl. Dazu nutzt die Malware ein gefälschtes Overlay auf dem Bildschirm und verleitet den Nutzer zum Eingeben seiner Anmeldedaten, die dann an die Cyber-Kriminellen hinter der Malware geschickt werden. Auch der Diebstahl von Kreditkarteninformationen ist durch eine gefälschte Google-Verification-Seite möglich.

Selbstverteidigungsmaßnahmen von FluBot

Ein Entfernen der App gestaltet sich üblicherweise schwierig. Oftmals ist ein Zurücksetzen auf den Werkzustand notwendig. Denn nach erfolgreicher Installation und Bereitstellung schützt sich FluBot direkt selbst.”

Ein Entfernen der App gestaltet sich üblicherweise schwierig. Oftmals ist ein Zurücksetzen auf den Werkzustand notwendig. Denn nach erfolgreicher Installation und Bereitstellung schützt sich FluBot direkt selbst.”

Dazu verwendet die Malware einen DGA (Domain Generation Algorithm), um sich mit seiner C2-Infrastruktur (Command-and-Control) zu verbinden. Dieser DGA wird eingesetzt, um in regelmäßigen Abständen eine große Anzahl von Domain-Namen zu generieren, die sich als Verbindungspunkte zur C2-Infrastruktur der Malware verwenden lassen. Da es schwierig sein kann, so viele verschiedene Domainnamen auszuschalten, wird dieser Trick von der Malware genutzt, um das Beseitigen der schädlichen Infrastruktur von FluBot zu erschweren.

Als nächstes sendet FluBot eine POST-Anfrage, um seine C2-Infrastruktur zu kontaktieren. Anschließend wartet er auf Befehle:

BlackBerry

Sobald FluBot mit der C2-Infrastruktur verbunden ist, kann er Befehle empfangen, um schädliche Aktionen auszuführen.

Über folgende Funktionen verfügt der Trojaner an dieser Stelle:

- Blockieren von Benachrichtigungen

- Umleitung auf eine Kreditkarten-Phishing-Seite

- Abrufen der Kontaktliste des Android-Gerätes

- Abfangen von SMS

- Deinstallation

- Hochladen des Inhalts einer SMS auf die C2-Infrastruktur

Einige FluBot-Samples sind durch den Einsatz von APK-Protector-Software zusätzlich getarnt, um die Analyse zu erschweren. Die Malware verhindert somit die Identifikation über das Verstecken der Strings der beobachteten Samples:

BlackBerry

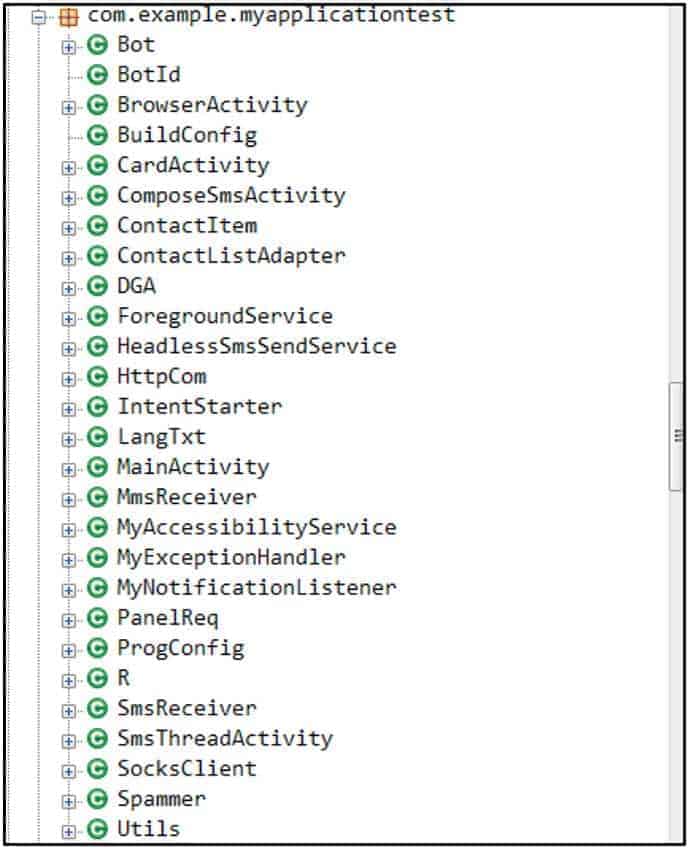

Außerdem tarnt FluBot seine Existenz durch die Verschleierung seines Programmcodes, lässt sich aber über eine entlarvende Datei zur internen Java-Klassenstruktur erkennen. Sie folgt keiner bestimmten Namenskonvention, lässt sich aber über den Streaming-Chiffre RC4 in das ursprüngliche *.DEX-Format zurückführen. Diese DEX-Datei kann in ein JAVA-Format dekompiliert werden. Auf diese Weise lässt sich bei einem Verdacht die Klassenstruktur der FluBot-Malware bestätigen.

Präventiver Schutz durch KI

Finanzinstitute führen viele Schritte zum Schutz ihrer Kunden durch, indem sie etwa Multi-Faktor-Authentifizierung einsetzen oder verdächtige Transaktionen überwachen. Gleichzeitig steigt Zahl der mobilen Nutzer, sodass die Finanzbranche dazu angehalten ist, einen proaktiven Schritt hin zu mehr Sicherheit zu gehen, etwa indem nachgehalten wird, welcher Nutzer oder Drittanbieter eine Anwendung nutzt.

Um FluBot rechtzeitig zu erkennen, ist ein präventiver Ansatz empfehlenswert, um die Sicherheit von Android-Geräten zu gewährleisten.”

So kann die Malware frühzeitig erkannt werden, bevor sie ihr Ziel infiltriert. Cybersecurity-Experten von Unternehmen wie BlackBerry stehen rund um die Uhr zur Verfügung, um Kunden mit Informationen über FluBot oder ähnliche Bedrohungen zu versorgen.Eric Milam, BlackBerry

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/122052

Schreiben Sie einen Kommentar