Hacker-Kampagne gegen Finanzinstitute und Militär in Osteuropa gestartet

Die seit Jahren bekannte Hackergruppe CactusPete greift derzeit gezielt Unternehmen in der Finanzbranche Osteuropas sowie militärische Strukturen an. Die Sicherheitsexperten von Kaspersky konnten eine Reihe entsprechender Aktivitäten beobachten. Noch nicht geklärt ist dagegen, wie es die Kriminellen schaffen, den angegriffenen IT-Systeme eine jüngst aktualisierte Backdoor unterzujubeln.

Kaspersky

Kennzeichen der Angriffe ist eine aktualisierte Bisonal-Backdoor. Während die Kaspersky-Experten zunächst rund 20 Samples pro Monat mit dieser Angriffstechnik registrierten, steigerten sich die Zahlen schnell – im letzten halben Jahr wurden insgesamt 300 solche Samples über die Kaspersky Threat Attribution Engine (KTAE) erkannt.

Veränderter Angriffsfokus

In der Vergangenheit griff die Gruppe vor allem militärische Ziele, Diplomaten und kritische Infrastrukturen an. Das Ziel bestand stets darin, vertrauliche Informationen abzuschöpfen.

Die aktuelle Kampagne der Hacker zeigt demgegenüber eine neue Stoßrichtung. Neben militärischen Zielen ist diesmal auch der Finanzsektor betroffen. Auch hier sollen wohl hochsensible Informationen ausgespäht werden.

Offensichtlich konzentrieren sich die Kriminellen diesmal auf Osteuropa. Denn sie verwenden zur Manipulation von Zeichenfolgen eine fest codierte kyrillische Codepage – was nur Sinn macht bei Systemen in kyrillischer Sprache. Dann trägt die verwendete Codierung dazu bei, dass beispielsweise die kyrillischen Ausgaben von ausgeführten Befehlen während der Remote-Shell-Funktionalität korrekt verarbeitet wird.

C2-Kommunikation entschlüsselt

Relativ gut erforscht sind inzwischen die Aktivitäten der Malware, sobald sie gestartet wurde. Zunächst versucht sie, einen fest codierten C2-Server (Command-and-Control-Server) zu erreichen. Die Kommunikation erfolgt über das reguläre http-Protokoll, allerdings sind Anforderungs- und Antworttext RC4-verschlüsselt und anschließend BASE64-codiert, um den http-Anforderungen zu entsprechen.

Während des Handshakes werden folgende Informationen über das befallene System gesendet:

- Hostname, IP- und MAC-Adresse;

- Windows-Version;

- Auf dem infizierten Host festgelegte Zeit;

- Flags, die angeben, ob die Malware in einer VMware-Umgebung ausgeführt wurde.

- Proxy-Verwendungsflag;

- Systemstandard CodePage Identifier.

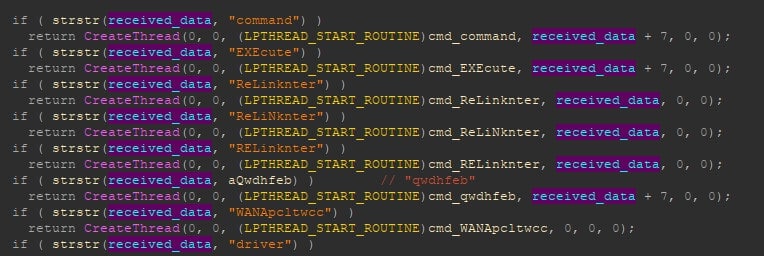

Danach wartet die Backdoor auf Befehle des C2-Servers, gelegentlich pingt sie ihn an, offensichtlich um zu signalisieren, dass sie einsatzbereit ist. Den Hackern stehen nun eine Reihe von Funktionen zur Verfügung:

- Führen Sie eine Remote-Shell aus.

- Starten Sie stillschweigend ein Programm auf einem Host des Opfers.

- Rufen Sie eine Liste der Prozesse vom Host des Opfers ab.

- Beenden Sie jeden Prozess.

- Hochladen / Herunterladen / Löschen von Dateien zum / vom Host des Opfers;

- Rufen Sie eine Liste der verfügbaren Laufwerke vom Host des Opfers ab.

- Rufen Sie eine Dateiliste eines angegebenen Ordners vom Host des Opfers ab.

Üblicherweise dringen die Angreifer auf diese Weise immer tiefer in die befallenen Systeme ein und versuchen auf diesem Weg, auch weitere Netze zu befallen. Dabei setzt CactusPete beispielsweise auch Keylogger ein, um Login-Vorgänge mitzuschneiden, sowie Mimikatz-Varianten, die Zugang zu zwischengespeicherten Anmeldedaten verschaffen.

Neuerdings verwendet die Gruppe auch komplexeren Code wie ShadowPad, der erstmals im Jahr 2017 entdeckt wurde und dazu dient, weitere Backdoors zu installieren – damals war ein System zur Bearbeitung von Finanztransaktionen betroffen. Nach Angaben von Kaspersky lässt die Funktionalität des schädlichen Payloads darauf schließen, dass die Gruppe auf der Suche nach hochsensiblen Informationen ist.

Was fehlt: Das Einfallstor

Noch keine Antwort haben die Security-Experten auf die Frage gefunden, wie die Hacker überhaupt in die befallenen Systeme eingedrungen sind, um die Bisonal-Backdoor installieren zu können. Derzeit vermuten sie ein analoges Vorgehen zu vergangenen Kampagnen, bei denen CactusPete mittels Spear-Phishing-Mails äußerst erfolgreich war.

Konstantin Zykov, Sicherheitsexperte bei Kaspersky, verweist darauf, dass die Hacker weder besonders komplexe Technologien noch außergewöhnlich ausgeklügelte Verteilungs- und Verschleierungstaktiken nutzen. Jedoch schaffen sie es, hochrangige Ziele zu infizieren, indem ihre Opfer schädliche Anhänge in Phishing-Mails öffnen.

„Dies ist ein gutes Beispiel dafür, warum Phishing weiterhin eine so effektive Methode zum Starten von Cyber-Angriffen ist und warum es für Unternehmen so wichtig ist, ihre Mitarbeiter darin zu schulen, wie sie solche E-Mails erkennen.“

Konstantin Zykov, Kaspersky

Solange der konkrete Infektionsmechanismus nicht aufgedeckt ist, bleiben als Gegenmaßnahmen nur die allgemeinen Empfehlungen der Cybersecurity-Experten: Dem Security Operations Center (SOC) stets aktuelle Bedrohungsinformationen zur Verfügung stellen, ein EDR-System (Endpoint Detection & Response) zu installieren und die Mitarbeiter regelmäßig und wiederholt zu schulen, um sie wachsam gegenüber Phishing anderen Social-Engineering-Techniken zu machen. hj

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/110174

Schreiben Sie einen Kommentar