Passwortbasierte Multi-Faktor-Authentifizierung-Verfahren (MFA) sind alles andere als optimal!

HYPR

von Jochen Koehler, HYPR

Doch nicht nur Sicherheitsmängel sprechen gegen diese Art der Zugangsberechtigung. Auch erhebliche Kosten für den Verwaltungsaufwand etwa bei einem Passwort-Reset und eine dadurch reduzierte Produktivität der Mitarbeiter sind Argumente gegen eine passwortbasierte Anmeldung.

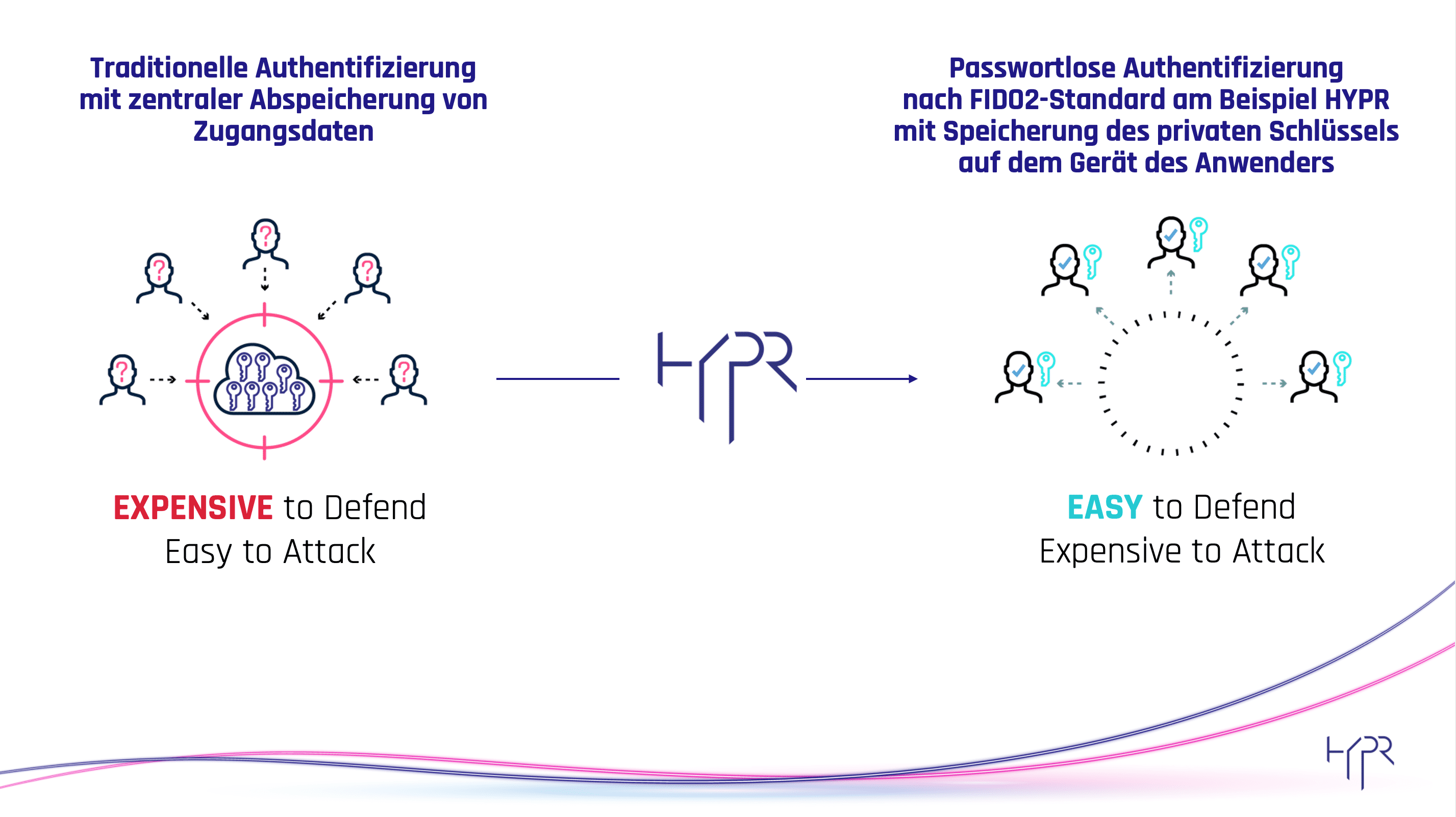

Das haben auch Unternehmen erkannt und versuchen mit zahlreichen Tools wie Passwortmanagern oder Single-Sign-On-Verfahren (SSO) – oder einer Kombination aus beiden – diese Nachteile zu adressieren. Doch auch wenn diese Lösungen die Mängel passwortbasierter Authentifizierungsverfahren hinsichtlich Verwaltungsaufwand und Komfort abmildern – ein grundlegend höheres Sicherheitslevel bieten sie nicht. Das Problem von zentral gespeicherten Shared Secrets, die potenziell anfällig für Cyberangriffe sind, besteht weiterhin.

HYPR

Passwortbasierte MFA-Verfahren sind keine optimale Lösung

Das gleiche gilt für die klassische Multi-Faktor-Authentifizierung (MFA), mit denen Unternehmen versuchen, die Sicherheit passwortbasierter Anmeldeverfahren mit zusätzlichen Faktoren wie zeitlich begrenzt gültigen Einmal-Passwörtern oder -PINs – oft als TOTP (time-based one-time passwords) bezeichnet, zu verbessern. Zwar bietet eine MFA ein höheres Schutzniveau als eine einfache Anmeldung mit Nutzername und Kennwort. Doch die Schwächen einer passwortbasierten Anmeldung bleiben weiterhin bestehen.

Zudem erhöht die zunehmende Nutzung von Cloud-Diensten die Komplexität, sodass Unternehmen vor dem Dilemma stehen, verschiedene Identitätsplattformen verwalten zu müssen. Die Endbenutzer sind dadurch mit zahlreichen Multi-Faktor-Anmeldemethoden konfrontiert, welche immer komplexer und inkonsistenter werden und sich negativ auf ihre Produktivität auswirken.

Vorsicht bei der Einführung von passwortlosen Authentifizierungsmethoden

Einen Ausweg aus dem Dilemma bieten passwortlose Anmeldeverfahren. Smartcards und Public-Key-Kryptografie erlauben eine hochsichere Authentifizierung, die die strengen Anforderungen in der Finanzindustrie erfüllen.

Allerdings sollten Unternehmen darauf achten, dass die Lösung eine echte passwortlose Multi-Faktor-Authentifizierung bietet.”

Anders als bei passwortbasierten MFA-Verfahren werden hier Kennwörter durch sichere kryptografische, asymmetrische Schlüsselpaare ersetzt, sodass Hackerangriffe nur auf einzelne Geräte denkbar sind, nicht aber auf eine Credential-Datenbank mit zahlreichen Anmeldeinformationen. Hier trennt sich also die Spreu vom Weizen.

Darüber hinaus entlastet eine passwortlose MFA den IT-Help-Desk, indem sie die Kosten für die Verwaltung von Zugangsdaten, etwa bei einem Passwort-Reset, erheblich minimiert.

Mehr Sicherheit schon bei der Anmeldung am Desktop

Autor Jochen Koehler, HYPR Jochen Koehler verantwortet seit 2021 die Region Zentraleuropa bei HYPR (Webseite), einem Anbieter passwortloser Multi-Faktor-Authentifizierungslösungen. Koehler ist seit 23 Jahren im Technologiesektor mit dem Schwerpunkt Cybersecurity tätig. Seine Erfahrungen sammelte er unter anderem bei Integralis (heute NTT Security), cirosec, CyberArk und zuletzt bei Bromium als Regional Vice President Europe. Diesen Stationen verdankt er seine besondere Expertise auf diversen Gebieten der Information und IT-Security.

Jochen Koehler verantwortet seit 2021 die Region Zentraleuropa bei HYPR (Webseite), einem Anbieter passwortloser Multi-Faktor-Authentifizierungslösungen. Koehler ist seit 23 Jahren im Technologiesektor mit dem Schwerpunkt Cybersecurity tätig. Seine Erfahrungen sammelte er unter anderem bei Integralis (heute NTT Security), cirosec, CyberArk und zuletzt bei Bromium als Regional Vice President Europe. Diesen Stationen verdankt er seine besondere Expertise auf diversen Gebieten der Information und IT-Security.

Jochen Koehler verantwortet seit 2021 die Region Zentraleuropa bei HYPR (Webseite), einem Anbieter passwortloser Multi-Faktor-Authentifizierungslösungen. Koehler ist seit 23 Jahren im Technologiesektor mit dem Schwerpunkt Cybersecurity tätig. Seine Erfahrungen sammelte er unter anderem bei Integralis (heute NTT Security), cirosec, CyberArk und zuletzt bei Bromium als Regional Vice President Europe. Diesen Stationen verdankt er seine besondere Expertise auf diversen Gebieten der Information und IT-Security.

Jochen Koehler verantwortet seit 2021 die Region Zentraleuropa bei HYPR (Webseite), einem Anbieter passwortloser Multi-Faktor-Authentifizierungslösungen. Koehler ist seit 23 Jahren im Technologiesektor mit dem Schwerpunkt Cybersecurity tätig. Seine Erfahrungen sammelte er unter anderem bei Integralis (heute NTT Security), cirosec, CyberArk und zuletzt bei Bromium als Regional Vice President Europe. Diesen Stationen verdankt er seine besondere Expertise auf diversen Gebieten der Information und IT-Security.Ein wichtiges Kriterium bei der Einführung einer passwortlosen MFA-Lösung ist deren Verwendungsmöglichkeit bereits bei der Anmeldung am Desktop. Damit bietet sie bereits zum frühestmöglichen Zeitpunkt Schutz vor Angriffen und nicht erst nach der Anmeldung, wenn der Anwender bereits auf sensible Unternehmensressourcen zugreifen kann. Wichtig in diesem Zusammenhang ist, dass die Lösung auch offline funktioniert. Damit können Anwender auch ohne Netzwerkverbindung auf ihren Laptop zugreifen und müssen nicht auf die unsichere Anmeldevariante mit Benutzername und Passwort als Fallback zurückgreifen.

Interoperabilität ist unerlässlich

Optimalerweise ist eine passwortlose MFA-Lösung kompatibel zu vorhandenen Systemen wie Identity-Access-Management-Lösungen und Cloud-Diensten. Darüber hinaus sollte sie auch Legacy-Anwendungen unterstützen.”

Optimalerweise ist eine passwortlose MFA-Lösung kompatibel zu vorhandenen Systemen wie Identity-Access-Management-Lösungen und Cloud-Diensten. Darüber hinaus sollte sie auch Legacy-Anwendungen unterstützen.”

Wichtig ist auch, dass sie mit anderen echten passwortlosen Techniken wie Smartcards, FIDO-Sticks und Sicherheitstokens funktioniert, sowie die in vielen Laptops bereits integrierten Lösungen wie Windows Hello und Touch ID unterstützt. Die Interoperabilität sollte außerdem Mobil- und Web-Anwendungen, VDI- und VPN-Umgebungen sowie Remote-Desktop-Verbindungen abdecken. Optimalerweise funktioniert eine solche Lösung dank der Kompatibilität zu Standards wie FIDO2 zudem auch bei zukünftigen Anwendungen und Diensten.

Nur echte Passwortlosigkeit bietet höchstmögliche Sicherheit

Eine optimale passwortlose MFA unterstützt darüber hinaus auch moderne Geräte wie Smartphones und gewährleistet eine effiziente und einheitliche Benutzererfahrung: So kann der Log-in am Smartphone (Faktor: Besitz) initiiert und durch Biometrie (Faktor: Inhärenz) oder eine PIN (Faktor: Wissen) authentifiziert werden. Die zur Authentifizierung erforderlichen Schlüsselpaare werden für jeden Anwendungsfall individuell generiert. Dabei verbleiben die privaten Schlüssel jederzeit auf dem mobilen Gerät des jeweiligen Benutzers. Sie sind sicher gespeichert auf der Hardware-Ebene, das heißt in der TrustZone – bei Apple iOS in der Secure Enclave und bei Android im Trusted Execution Environment. Die öffentlichen Schlüssel werden in einer solchen Lösungsumgebung auf einem passwortlosen Authentifizierungsserver abgelegt.

Schlussendlich sollten Banken und Finanzdienstleister bei der Einführung oder Nutzung einer passwortlosen Authentifizierungslösung genau prüfen, ob es um eine echte oder nur eine anwenderorientierte Passwortlosigkeit geht.”

Letztere speichern Shared Secrets nach wie vor in einer potenziell für Hackerangriffe anfälligen Datenbank. Und damit sind solche Lösungen nichts weiter als alter Wein in neuen Schläuchen.

Nur MFA-Lösungen, die Passwörter durch sichere kryptografische, asymmetrische Schlüsselpaare ersetzen, bieten eine höchstmögliche Sicherheit – und das am besten schon bei der Anmeldung am Desktop.Jochen Koehler, HYPR

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/131486

Schreiben Sie einen Kommentar