BitGo: Nur neue Wallets sind wirklich sicher

Fireblocks

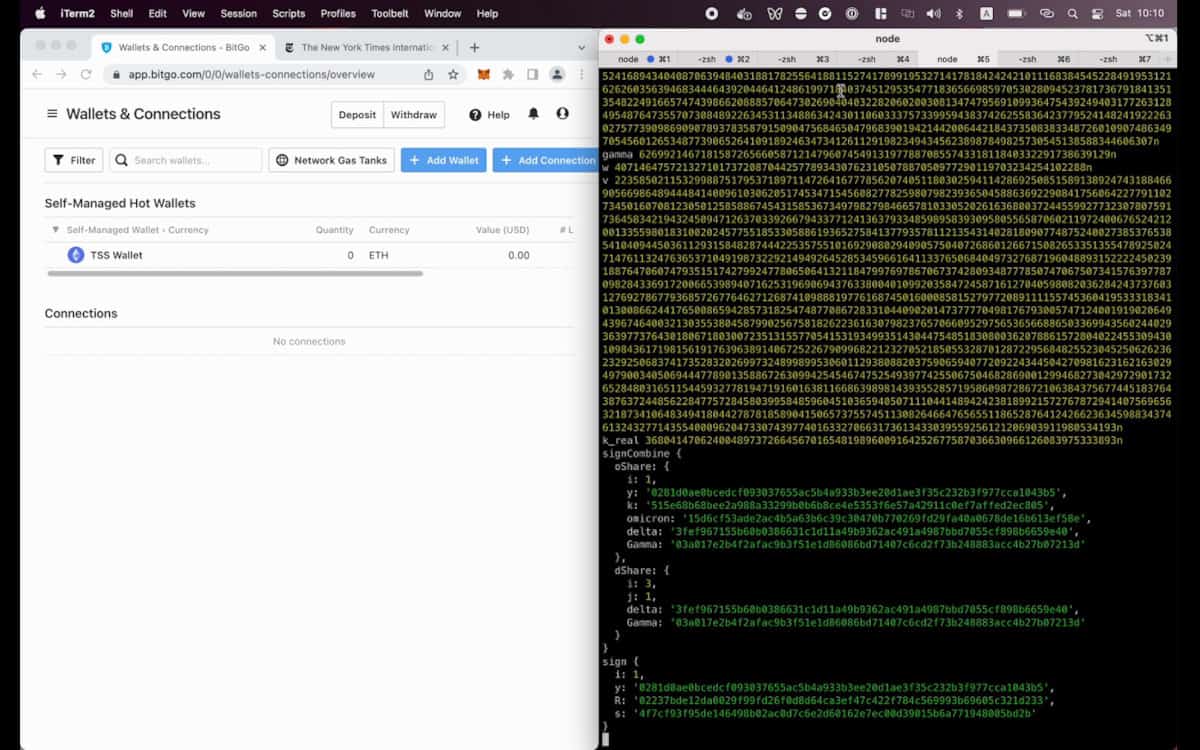

Nachdem die Update-Frist des Wallet-Anbieters BitGo abgelaufen ist, hat das Kryptographie-Forschungsteam von Fireblocks die Details einer Schwachstelle in BitGo-Wallets auf Basis des Threshold Signature Scheme (TSS) veröffentlicht. Mit dieser wäre es möglich gewesen, mit einem kleinen JavaScript-Schnipsel den vollständigen Private Key in weniger als 60 Sekunden zu extrahieren. Fireblocks hatte BitGo am 5. Dezember 2022 informiert, nur wenige Tage später hatte das Unternehmen die Sicherheitslücke geschlossen und entsprechende Updates bereitgestellt.

BitGo (Website) adressiert ausschließlich Business-Kunden, darunter zum einen Investoren, von Family Offices über Hedgefonds bis hin zu Market Makern und Banken, auf der anderen Seite professionelle Anwender wie Börsen, Einzelhandels-Aggregatoren, Plattformen und Krypto-Startups, die Wallets in eigene Anwendungen und Plattformen integrieren. Dafür stellt BitGo umfangreiche APIs für die Desktop-Integration zur Verfügung. Anders als im Consumer-Geschäft gibt es keine Mobile-App.

Fehlende Proof-Implementierung

Das konnte nachweisen, dass die gefundene Schwachstelle über ein BitGoKonto im Mainnet ausgenutzt werden kann. Ursächlich war eine fehlende Implementierung von obligatorischen Zero-Knowledge-Proofs im BitGo ECDSA TSS-Wallet-Protokoll. Dadurch hätte der Private Key durch einen einfachen Angriff enthüllt werden können.

Grundsätzlich stehen Unternehmen, die als Verwahrungsplattformen für digitale Vermögenswerte arbeiten, zwei verschiedene Sicherheitsmechanismen zur Verfügung. Das eine ist Multi-PartyComputation mit Threshold Signature Scheme (MPC/TSS). Die andere ist die Multi-Signatur-Technologie. Hierdurch wird der private Kundenschlüssel zwischen mehreren Benutzern und Parteien verteilt. Auf diese Weise gibt es laut Fireblocks keinen spezifischen Angriffspunkt und die Sicherheit der Transaktion bleibt gewährleistet, selbst wenn eine der beteiligten Entitäten kompromittiert wird.

Die BitGo Zero Proof-Schwachstelle ermöglicht es hingegen allen Beteiligten sowie internen und externen Angreifern, sich Zugang zum vollständigen privaten Schlüssel zu verschaffen und so alle Sicherheits- und Compliance-Kontrollen eines Unternehmens vollständig zu umgehen. Fireblocks kritisiert das Unternehmen, das sich als besonders sicherer Anbieter positioniert, es sei seiner Verantwortung nicht gerecht geworden.

Fireblocks

Die Anzahl der Angriffe auf die Krypto-Industrie steigt stetig an. Gleichzeitig sind lizenzierte Depot-Verwahrer mit der Sicherung von Milliarden von Dollar an Nutzergeldern betraut. Die Schwachstelle ist darauf zurückzuführen, dass der Wallet-Anbieter einen gut überprüften kryptografischen Standard nicht eingehalten hat.“

Idan Ofrat, Mitgründer und CTO von Fireblocks

Zwei Angriffsvektoren denkbar

Eine vollständige technische Analyse der BitGo Zero Proof Vulnerability hat Fireblocks in seinem Blog offengelegt. Demnach hätte der Angriff auf zwei mögliche Arten durchgeführt worden können:

- Ein kompromittierter Benutzer auf Kundenseite: In diesem Szenario ist der Angreifer entweder ein Mitarbeiter mit unlauteren Absichten oder ein kompromittierter Computer eines Mitarbeiters, der eine eingeschränkte Berechtigung zum Signieren von Transaktionen hat. Der Benutzer initiiert eine Transaktion mit gefälschten Werten, um den Private Shard zu erhalten, der in BitGos Hardware Security Module (HSM) gespeichert ist. Dieses führt dann die Signierungsberechnung mit den in böser Absicht übermittelten Werten durch und antwortet dem kompromittierten Benutzer mit Informationen, die den BitGo-Schlüssel-Shader preisgeben. Der Angreifer kann nun den vollständigen privaten Schlüssel rekonstruieren, ihn in eine externe Wallet laden und das Geld sofort oder zu einem späteren Zeitpunkt abheben.

- BitGo selbst ist kompromittiert: In diesem Szenario wartet ein Angreifer darauf, dass ein Kunde eine Transaktion initiiert und antwortet dann mit gefälschten Werten, die dem Kunden nicht bekannt sind. Der falsche Wert wird verwendet, um die Transaktion des Kunden zu signieren. Der Angreifer erfährt dann durch die Antwort des Kunden dessen Schlüsselanteil und kann anschließend zusammen mit BitGos Schlüssel-Shard den vollständigen Private Key offenlegen, ohne dass jemand davon weiß oder sich dagegen wehren kann.

Risiko nicht beseitigt?

Bislang gibt es wohl keine Hinweise, dass die Sicherheitslücke tatsächlich ausgenutzt wurde, um Vermögenswerte zu entwenden. Laut Fireblocks ist das Risiko eines Asset-Diebstahls trotz des Updates von BitGo noch nicht endgültig gebannt. Man könne nicht ausschließen, dass Angreifer bereits im Besitz von privaten Schlüsseln sind, diese aber einfach noch nicht angewendet haben. Die Experten der Krypto-Transfer-Plattform sehen nur eine Möglichkeit, wie betroffene BitGo-Kunden sicher sein können. Sie empfehlen deshalb allen Nutzern, die ECDSATSS-BitGo-Wallets vor dem Korrekturdatum 10.12.2022 erstellt haben, dringend, neue Wallets zu erstellen und ihre Guthaben auf diese neuen Wallets zu übertragen. hj

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/151776

Schreiben Sie einen Kommentar