Combolists-as-a-Service – die neue Vertriebsstrategie im Dark Web; Automatisierung von Kontoübernahmen

Mizerek/bigstock.com

Das Konto von Anwender zu hacken, ist wie der Einbruch in ein Haus: Entweder man verschafft sich gewaltsam Zutritt oder sucht nach dem Ersatzschlüssel unter der Fußmatte. In der Cyber-Welt scheint letztere Vorgehensweise so einfach wie nie. Die Zahl der exponierten Zugangsdaten im Open, Deep und Dark Web hat einen neuen Höchststand erreicht. Allein auf der Website Haveibeenpwned können Betroffene in über 8 Mrd. Datensätze nach geleakten Login-Daten suchen. Das Repository von Digital Shadows (Website) umfasse nun über 16 Mrd. Anmeldeinformationen – ein Wachstumsende ist nicht in Sicht. Nun gibt es ein neues ‘Vertriebsmodell’: Combolists-as-a-Service – das Mieten von Zugangsdaten.

[C]yber-Kriminelle gelangen auf unterschiedlichen Wegen zu Login/Passwort-Kombinationen. Dazu gehört neben Phishing, Malware und Harvesting Bots auch der Großeinkauf auf kriminellen Foren. Das Photon Research Team hat hier eine neue Masche beim Verkauf von sogenannten Combolisten aufgedeckt. Gewöhnlich handelt es sich dabei um lange Textdateien, die Millionen von Benutzernamen- und Passwortkombinationen enthalten. Bekanntestes Beispiel ist die 2017 entdeckte „The Anti Public Combo List”, die mehr als 562 Mio. Zugangsdaten enthielt und sich aus unterschiedlichen Datenleaks wie Adobe, Dropbox, LinkedIn und Yahoo zusammensetzte.

Combolists-as-a-Service (CaaS)

Neu im Portfolio des Dark Webs sind nun Combolists-as-a-Service (CaaS). Akteure können ein Abonnement für nur 50 US-Dollar abschließen und erhalten damit 30 Tage lang Zugriff auf eine Liste an Zugangsdaten. Der Anbieter DataSense wirbt dabei beispielsweise mit Daten von Amazon, Ubisofts uPlay und Netflix. Damit erhalten Cyber-Kriminelle einen One-Stop-Shop für die Optimierung und Automatisierung von Kontoübernahmen und Identitätsdiebstahl.

Digital Shadows

Es ist schon eine bemerkenswerte Verschiebung, was die Distributions-Strategie der kriminellen Händler angeht. Traditionell wurden Cracking-Foren verwendet, um komplette Combolisten anzubieten und zu verkaufen. Jetzt scheint es, dass Cyber-Kriminelle mehrere Dienste zusammenziehen und eine Art Partnernetzwerk innerhalb der Underground-Foren aufbauen. Ob sich dieses Servicemodell in der Community durchsetzen wird, bleibt abzuwarten.“

Stefan Bange, Country Manager Deutschland Digital Shadows

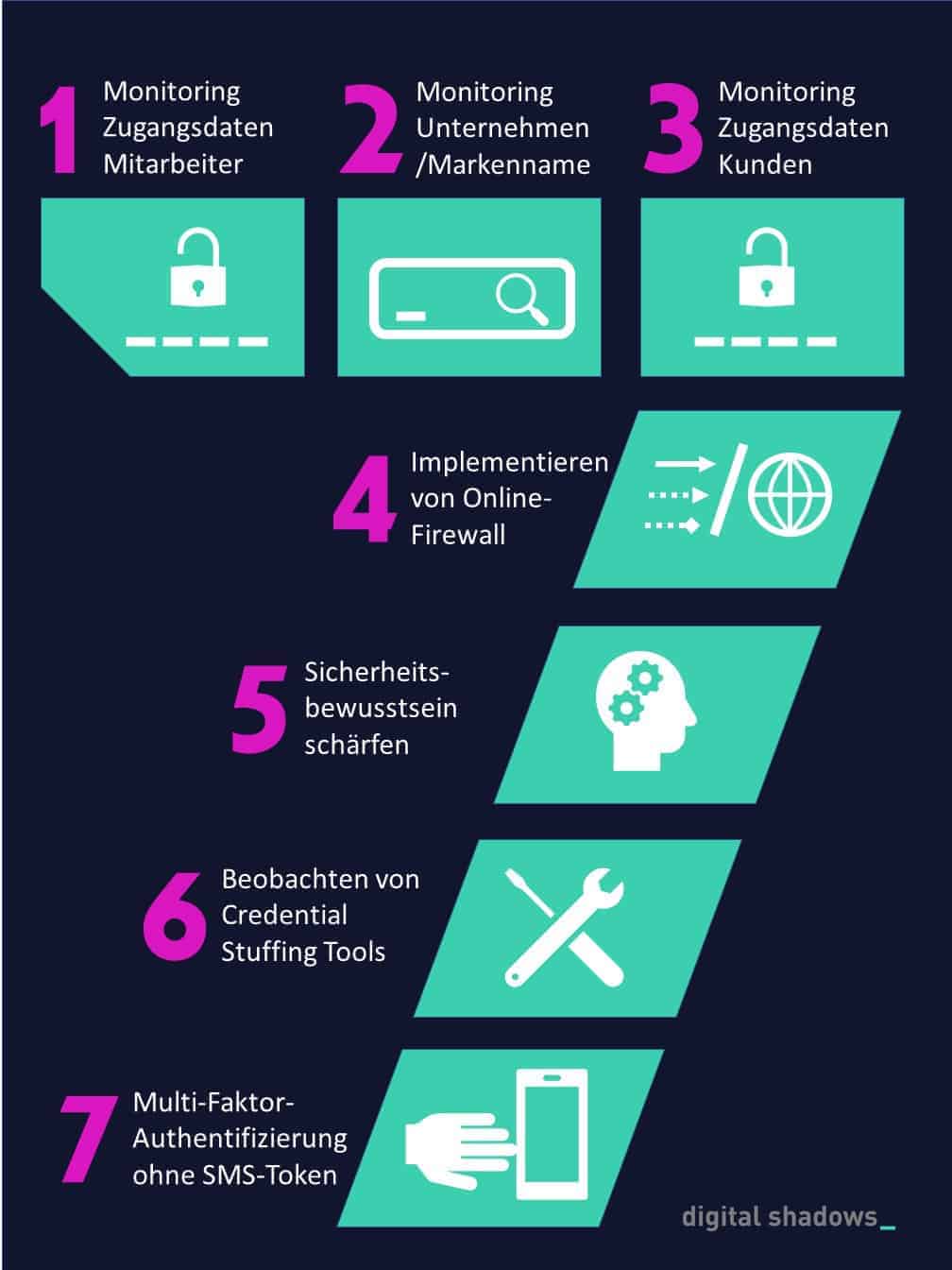

Für Unternehmen können geleakte Zugangsdaten und Kontoübernahmen teuer werden. Allein in den USA beliefen sich 2017 die Schäden von Account Takover Fraud (ATO) auf über 5,1 Mrd. Dollar. Zwei-Faktor-Authentifizierung bietet zwar einen gewissen Schutz vor Übergriffen, allerdings nur in Kombination mit anderen Sicherheitsmaßnahmen. Dazu gehören:

1. Monitoring von Zugangsdaten von Mitarbeitern (z. B. über HaveIBeenPwned) sowie das Einrichten von Alerts, die über aktuelle Daten-Hacks informieren.

2. Monitoring des Unternehmens- und Markennamens in gängigen Foren. Google Alerts beispielsweise können richtig konfiguriert Indikatoren für drohende ATO-Versuche liefern.

3. Monitoring von Zugangsdaten von Kunden.

4. Implementierung einer Online-Firewall für Webanwendungen. Kommerzielle und Open-Source-Firewalls wie ModSecurity helfen, Angriffe auf Zugangsdaten zu identifizieren und zu blockieren.

5. Sicherheitsbewusstsein bei Anwendern schärfen, um das Nutzen der unternehmenseigenen E-Mail für private Konten und die Wiederverwendung von Passwörtern zu unterbinden.

6. Beobachten von Credential Stuffing Tools. Einige Lösungen sind mittlerweile in der Lage, CAPTCHAs zu umgehen.

7. Implementierung von Multi-Faktor-Authentifizierung ohne SMS-Token. Dabei gilt es, zwischen der höheren Sicherheit durch 2FA und eventuellen Reibungen sowie Kosten abzuwägen.

Digital Shadows

Digital Shadows ist ein Dienstleister, der öffentlich gewordene Daten im Open, Deep und Dark Web aufspürt. Damit will das Unternehmen helfen, die hieraus resultierenden digitalen Risiken externer Bedrohungen zu reduzieren. Mithilfe von ‘SearchLight’ können Unternehmen Datenschutzvorgaben einhalten, den Verlust von geistigem Eigentum verhindern und Reputationsschäden vermeiden.aj

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/93084

Schreiben Sie einen Kommentar