Mit Zero Trust und Mikrosegmentierung die Hürden für Cyber-Kriminelle höher legen

Akamai

von Gerhard Giese, Industry Stategist bei Akamai

“Sehr geehrter Kunde, weil wir Ihnen weiterhin ein optimales Nutzererlebnis bieten möchten, aktualisieren wir das pushTAN-Verfahren auf die Version 2.0. Sie können sich auf der folgenden Web-Seite online für die Umstellung registrieren …”

Solche oder ähnliche Phishing-Nachrichten landen auf den Mobilgeräten und Rechnern vieler Kunden von Banken. Auf diese Weise wollen Cyber-Kriminelle die Adressaten dazu bringen, auf “gefakten” Web-Seiten ihre Anmeldedaten für das Online-Banking preiszugeben.Fast die Hälfte der Bundesbürger (47 Prozent) ist pro Woche mindestens einmal Ziel solcher Betrugsversuche.”

Das ergab eine Studie, die das Marktforschungsunternehmen YouGov im Oktober 2021 im Auftrag von Akamai durchführte. Trotz aller Warnungen wurden bereits 17 Prozent der Teilnehmer der Studie mindestens einmal Opfer eines Cyber-Angriffs.

Auch Bankkunden sind in der Pflicht

Zu denken gibt, dass Kunden die Verantwortung für den Schutz ihrer Konten und Depots vorrangig bei den Finanzunternehmen sehen. Fast drei Viertel (71 Prozent) vertrauen auf die Sicherheitsmaßnahmen der Anbieter, und ebenso viele erwarten, dass die Bank für den Schaden aufkommt, den sie durch Cyber-Angriffe erleiden. Das ist eine allzu einfache Sichtweise.

Auch die Nutzer müssen dafür Sorge tragen, dass sie nicht Opfer von Betrugsversuchen werden.”

Doch in diesem Punkt gibt es Defizite. So nutzen laut der Studie nur 29 Prozent der Befragten eine App für die Multi-Faktor-Authentifizierung (MFA), etwa mittels mTAN, push- oder chipTAN. Dagegen verwenden fast 47 Prozent der Studienteilnehmer dasselbe Passwort bei mehreren Accounts, etwa für das Online-Banking und Onlineshops.

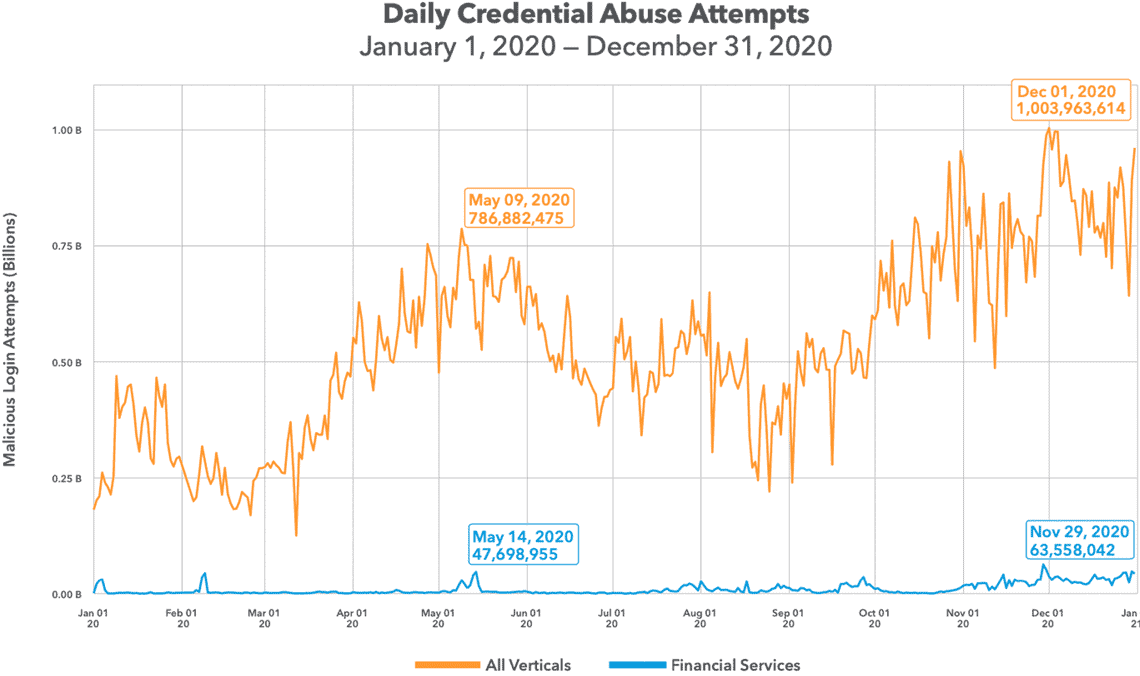

Das erleichtert Cyber-Kriminellen die Arbeit. Sie verschaffen sich beispielsweise die Log-in-Daten von Kunden bei einem Online-Versender. Solche Informationen stammen beispielsweise aus Datenlecks und werden im Darknet zum Kauf angeboten. Mit den “Credentials” der Nutzer führen die Kriminellen Log-in-Versuche bei weiteren Online-Plattformen durch, etwa Online-Banken. Allein auf den Finanzbereich zielten 2020 weltweit rund 3,4 Milliarden solcher Credential-Stuffing-Attacken ab. Das ergab der Report “State oft the Internet Security 2021” von Akamai. Im Vergleich zu 2019 ist das ein Anstieg um 45 Prozent. Verwendet ein Nutzer für das Online-Banking dasselbe Passwort wie für das Shopping, hat der Angreifer gewonnen.

Akamai

Den Initiatoren solcher Attacken spielt dabei in die Hände, dass sie auf Tausende oder Zehntausende von gekaperten Rechnern und IoT-Systemen (Internet of Things) zurückgreifen können. Diese gekaperten Systeme werden in Bot Nets zusammengefasst und erlauben es dem Angreifer, in großem Stil Credential-Stuffing- und Distributed-Denial-of-Service-Attacken (DDoS) durchzuführen. Mittlerweile können Cyber-Kriminelle Bot-Netze auch “leasen”, ähnlich wie bei einem “As-a-Service”-Modell eines Cloud-Serviceproviders.

Cyber-Attacken zielen nicht nur auf Bankkunden

Doch neben den Kunden von Finanzdienstleistern sind auch deren Mitarbeiter das Ziel von Cyber-Angriffen. Mithilfe entwendeter Account-Daten eines Beschäftigten können Angreifer in das Kernnetz eines Unternehmens eindringen. Um an diese Daten zu kommen, setzen Kriminelle beispielsweise Phishing-E-Mails (“Spear Phishing) ein. Auch Credential Stuffing und Brute-Force-Attacken, bei denen Kombinationen von Log-in-Name und Passwörtern durchprobiert werden, kommen zum Zug.

Gerhard Giese, Industry Strategist, ist seit 2010 bei Akamai Technologies (Webseite) tätig und berät mit Schwerpunkt Kunden im Finanzsektor. Mit mehr als 20 Jahren Erfahrung im Sicherheitsbereich verfügt Gerhard Giese über fundierte Fachkenntnisse in Netzwerksicherheit, DDoS-Abwehr (Distributed Denial of Service) und Schutz vor Datendiebstahl. Darüber hinaus hält er regelmäßig Vorträge auf Branchenkonferenzen und arbeitet als unabhängiger Berater für Bundesbehörden wie das Bundesamt für Sicherheit in der Informationstechnik (BSI). Er besitzt die CISSP- und CCSP-Zertifizierung und ist ein zertifizierter ethischer Hacker.

Gerhard Giese, Industry Strategist, ist seit 2010 bei Akamai Technologies (Webseite) tätig und berät mit Schwerpunkt Kunden im Finanzsektor. Mit mehr als 20 Jahren Erfahrung im Sicherheitsbereich verfügt Gerhard Giese über fundierte Fachkenntnisse in Netzwerksicherheit, DDoS-Abwehr (Distributed Denial of Service) und Schutz vor Datendiebstahl. Darüber hinaus hält er regelmäßig Vorträge auf Branchenkonferenzen und arbeitet als unabhängiger Berater für Bundesbehörden wie das Bundesamt für Sicherheit in der Informationstechnik (BSI). Er besitzt die CISSP- und CCSP-Zertifizierung und ist ein zertifizierter ethischer Hacker.Teilweise machen die Mitarbeiter von Finanzunternehmen zudem die gleichen Fehler wie Kunden: Sie verwenden schwache Passwörter oder dieselben Credentials für mehrere Accounts. Selbst IT-Administratoren greifen teilweise auf leicht zu erratende Kombinationen von Anmeldenamen und Passwort zurück, etwa “root” und “admin”. Ein wirksames Gegenmittel sind strikte Passwort-Regeln (Policies) und Multifaktor-Authentifizierungslösungen. Als besonders sicher gilt eine Mehrfaktor-Authentifizierung, die auf dem FIDO2-Standard beruht. Dieser verwendet Sicherheitsschlüssel, die beispielsweise in einem Token oder auf mobilen Geräten wie Smartphones gespeichert werden.

Homeoffice und Cloud ändern die Spielregeln

Verschärft hat sich Situation durch Trends wie Homeoffice, “Work from Anywhere” und die Nutzung von Cloud-Applikationen. Dadurch wird ein zentraler, auf das Netzwerk fokussierter IT-Security-Ansatz obsolet. Dieser geht davon aus, dass alle Nutzer, IT-Systeme und Applikationen, die sich innerhalb des Unternehmensnetzes befinden, vertrauenswürdig sind, solche außerhalb des Netzes dagegen nicht. Doch seit Beginn der Corona-Krise arbeiten Mitarbeiter von Banken verstärkt im Homeoffice – also außerhalb des Unternehmensnetzes. Von zuhause oder unterwegs greifen sie auf Anwendungen im Firmenrechenzentrum und Cloud-Anwendungen wie Office-Lösungen zu. Dabei nutzen sie teilweise Endgeräte, die nicht von der IT-Abteilung gemanagt werden, etwa private Notebooks und Smartphones.

Verschafft sich ein Angreifer Zugang zu einem solchen Endgerät, kann er darüber in das Unternehmensnetz vordringen und sich darin frei bewegen. Das erfolgt vorzugsweise in “Ost-West-Richtung”, also von Server zu Server und Workload zu Workload. Hinzu kommt, dass bei einer netzwerkorientierten Zugangskontrolle ein User erweiterte Berechtigungen erhält, sobald er die Authentifizierung und Autorisierung absolviert hat. Er “sieht” beispielsweise alle Anwendungen, auch solche, die er nicht verwendet – und er kann somit auch Datenpakete an sie routen. Das kann sich ein Angreifer zunutze machen, etwa indem er Anwendungen auf Sicherheitslücken hin untersucht, Verschlüsselungstrojaner (Ransomware) einschleust, Backdoors installiert und Geschäftsdaten entwendet.

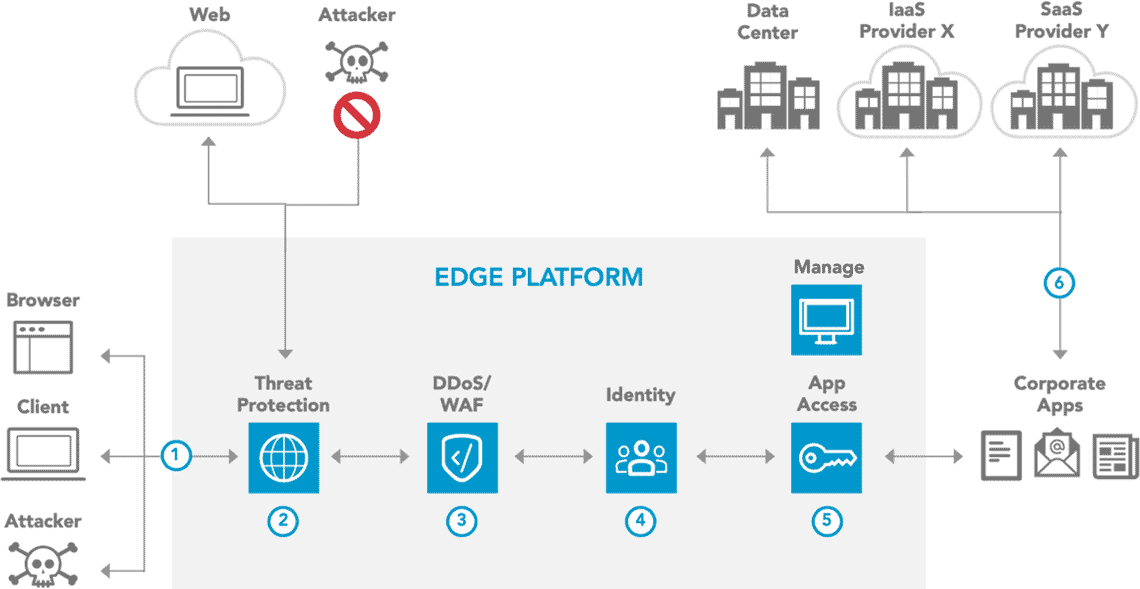

Zero Trust: Kein vorbehaltloses Vertrauen

Vermeiden lässt sich dies durch einen Zero-Trust-Ansatz. Er geht davon aus, dass prinzipiell niemanden “blind” vertraut werden sollte, der sich im Netzwerk bewegt: keinem Endgerät und keinem User.

Zero Trust ist eine Erweiterung des Konzepts, dass Usern nur die unbedingt erforderlichen Berechtigungen erteilt werden sollten.”

Ein Element ist die “starke” Authentifizierung der Nutzer. Dafür bieten sich beispielsweise MFA-Lösungen auf Basis der FIDO2-Spezifikation an. Sie haben zudem den Vorteil, dass sie von Angreifern gefälschte MFA-Push-Nachrichten identifizieren und ausfiltern. Der Nutzer erhält anschließend nur Zugang zu den Anwendungen, die explizit für ihn explizit freigegeben wurden. Er hat weder Zugriff auf weitere Applikationen noch “sieht” er diese. Das reduziert Sicherheitsrisiken.

Zudem wird bei Zero Trust keine direkte Verbindung zwischen Nutzern und Anwendungen hergestellt. Das erfolgt über Proxys, auf die der User über Internet-Verbindungen zugreift. Das hat den Vorteil, dass keine fehlerträchtigen VPN-Verbindungen zwischen dem User und dem Firmennetzwerk eingerichtet werden müssen. Die Proxys übernehmen außerdem weitere Aufgaben. Sie untersuchen den Datenverkehr auf Schadsoftware hin, verhindern Zugriffsversuche, die im Widerspruch zu den Vorgaben (Policies) stehen und blockieren den Zugang zu Web-Seiten, die Schadsoftware verbreiten.

Sollte sich dennoch eine Malware auf einem Endgerät “eingeschlichen” haben, unterbrechen Zero-Trust-Lösungen sofort die Verbindung zum entsprechenden System.”

Ein weiterer Vorteil ist, dass Zero Trust keine spezielle Hard- oder Software erfordert, etwa auf Clients auf den Endgeräten.

Akamai

Mikrosegmentierung: Das Netzwerk aufteilen

Das Zero-Trust-Modell sollte durch weitere Schutzmaßnahmen ergänzt werden: die Aufteilung des Netzwerks in separate Bereiche. So verhindert eine Segmentierung die ungebremste und unerwünschte Ausbreitung von Schadsoftware. Ein Angreifer kann somit nicht im Netzwerk eines Finanzunternehmens “herumspazieren” – und so auch nicht beliebig viele Systeme mit Schadsoftware infizieren. Eine Mikrosegmentierung kann hier sogar bis auf die Service-Ebene Kommunikationsversuche erkennen und blockieren und auf diese Weise für eine bessere Sichtbarkeit und Sicherheit sorgen.

Vor allem im Finanzbereich ist eine solche Trennung von logischen Bereichen wichtig.”

Ein Grund ist, dass Banken verstärkt mit externen Partnern und Cloud-Service-Providern zusammenarbeiten, um ihren Kunden neue Services bereitzustellen. Wird das Netzwerk eines Partners oder Providers durch eine Cyber-Attacke kompromittiert, verhindert eine Mikrosegmentierung, dass der Angreifer auch die IT-Infrastruktur der Bank infiltriert. Aber auch in der Cloud sowie in hybriden Netzwerkumgebungen sind logische Segmentierungen hilfreich. Denn sie ermöglichen es, unabhängig vom physikalischen Standort des Systems eine klare Kommunikationsrichtlinie zu definieren und umzusetzen.

Akamai

Software-Agenten erfassen Interaktionen

Das Problem klassischer, hardwarebasierter Segmentierungslösungen ist, dass sie komplex sind und für die IT-Abteilung einen hohen Arbeitsaufwand mit sich bringen. Diese müssen beispielsweise Access Control Lists (ACL) und Firewall-Regeln erstellen und verwalten. Ähnlich aufwändig ist die Konfiguration von Virtual LANs (VLANs). Außerdem unterstützen solche Lösungen nur bedingt Container-Technologien und Virtual Machines, die häufig im Rechenzentrum sowie zwischen dem Unternehmens-Datacenter und Cloud-Umgebungen hin und her bewegt werden. Ein weiteres Defizit ist die mangelnde Transparenz der Richtlinien. IT-Sicherheitsteams müssen daher oft mithilfe manueller Prozesse die Aktivitäten von Applikationen verfolgen und mit den Regelwerken in Einklang bringen.

Einen Ausweg bieten Mikrosegmentierungslösungen, die Software-Agenten einsetzen. Nur IT-Systeme mit solchen Agenten können mit anderen Komponenten im selben Segment oder derselben Gruppe kommunizieren. Systeme, die über keine Agenten verfügen, haben nur Zugang zu Bereichen des Netzwerks, in denen keine geschäftskritischen Anwendungen vorhanden sind.

Wichtig ist, dass eine solche agentenbasierte Lösung alle Interaktionen von Anwendungen erfasst, und zwar idealerweise bis hinab auf die Prozessebene.”

Das gilt für die Aktivitäten innerhalb des Datacenters der Bank, aber auch über dessen Grenzen hinweg, etwa dann, wenn Cloud-Ressourcen genutzt werden. Letztlich sollten die IT-Fachleute eines Finanzunternehmens eine “360-Grad-Sicht” erhalten: über alle Vorgänge im gesamten Netzwerk und über die Workloads, und das in Echtzeit.

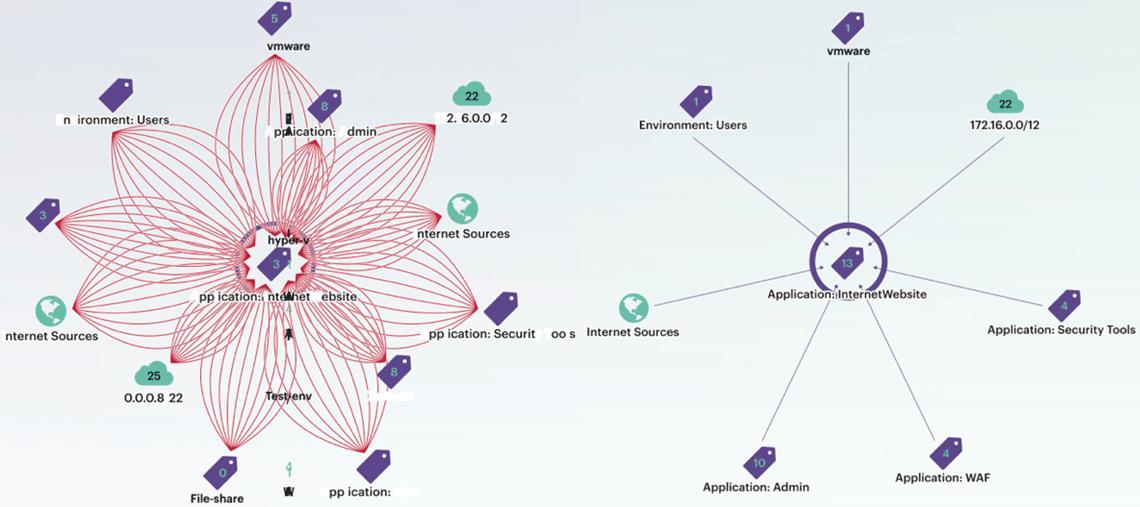

Hilfreich ist außerdem. wenn die Applikationen und deren Abhängigkeiten in grafischer Form dargestellt werden, als “Landkarte” (Map). Dadurch ist es einfacher, Netzwerksegmente und die entsprechenden Security Policies einzurichten. Außerdem werden dadurch potenzielle Schwachpunkte im Sicherheitskonzept transparent.

Wichtig: einfache Implementierung von Richtlinien

Apropos Erstellen von Policies: Angesichts immer komplexerer IT-Infrastrukturen und Anwendungslandschaften ist es unverzichtbar, dass die Netzwerksegmentierung und das Erstellen von Regeln so einfach wie möglich ablaufen. Hilfestellung geben beispielsweise Analysefunktionen, die KI und maschinelles Lernen nutzen. Sie analysieren eigenständig die IT-Umgebung und erstellen Vorschläge für Policies. Dabei müssen auch Anwendungen und Betriebssysteme mit einbezogen werden, die von den Anbietern nicht mehr unterstützt werden. Zwar sollte ein Finanzunternehmen solche Lösungen umgehend ersetzen. Doch es kann vorkommen, dass solche Legacy-Applikationen und -Systemsoftware länger als geplant im Einsatz sind. Das darf nicht dazu führen, dass Sicherheitslücken entstehen.

Und noch ein weiterer Vorteil einer softwarebasierten Mikrosegmentierung:

eine solche Lösung skaliert deutlich besser als hardwaregestützte Ansätze. Auch das ist ein Faktor, der im hoch dynamischen Finanzbereich nicht zu unterschätzen ist.”

Fazit

Es ist – leider – davon auszugehen, dass die Zahl und Qualität der Cyber-Angriffe auf Unternehmen aus dem Finanzsektor und deren Kunden weiterhin zunehmen. Daher müssen alle Beteiligten ihre Hausaufgaben machen:

Kunden sollten sich von liebgewonnenen, aber gefährlichen Gewohnheiten wie dem Einsatz derselben Anmeldedaten bei mehreren Accounts trennen.”

Das gilt vor allem das Online-Banking. Banken und Finanzdienstleister wiederum stehen vor der Aufgabe, statt überholter netzwerkzentrierter Sicherheitskonzepte zeitgemäße Zero-Trust-Sicherheitslösungen in Verbindung mit einer effektiven Segmentierung ihrer Netzwerkinfrastruktur einzuführen.

Nur auf diese Weise ist es möglich, Cyber-Kriminellen das so Leben schwer wie möglich zu machen. Allerdings heißt das nicht, dass es einen 100-prozentigen Schutz vor solchen Angriffen gibt. Finanzunternehmen und deren Kunden müssen daher stets auf der Hut sein und alle technischen und organisatorischen Möglichkeiten ausschöpfen, um sich vor neuartigen Angriffsmethoden zu schützen.Gerhard Giese, Akamai

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/136001

Schreiben Sie einen Kommentar