Die BAIT konkretisiert die MaRisk-Anforderungen – und fordert einen Informationssicherheitsbeauftragten

NTT Security

Die neuen BAIT präzisieren die in den MaRisk enthaltenen Anforderungen an die IT in wesentlichen Punkten, unter besonderer Berücksichtigung der Informationssicherheit. Zudem enthalten sie Vorgaben wie die Verpflichtung, einen Informationssicherheitsbeauftragten einzusetzen.

von Eva-Maria Scheiter, Executive Consultant GRC bei NTT Security

Ende 2017 hat die BaFin die BAIT (Bankaufsichtliche Anforderungen an die IT) veröffentlicht, die die MaRisk (Mindestanforderungen an das Risikomanagement) konkretisieren. Da die Anforderungen grundsätzlich bereits Gültigkeit besaßen, also keine neuen Anforderungen hinzukamen, traten die Vorgaben der BAIT sofort in Kraft. Die BAIT thematisieren unter anderem IT-Governance, Informationsrisikomanagement, IT-Betrieb und Auslagerungen. Etliche Präzisierungen finden sich insbesondere in den Bereichen „Informationssicherheitsmanagement“, „Benutzerberechtigungsmanagement“ und „IT-Projekte, Anwendungsentwicklung“.Informationssicherheitsbeauftragter ist Pflicht

Zu den zentralen Vorgaben der BAIT gehört die Forderung, die Funktion eines Informationssicherheitsbeauftragten zu etablieren. Zu seinem Aufgabenbereich heißt es:

Diese Funktion umfasst die Verantwortung für die Wahrnehmung aller Belange der Informationssicherheit innerhalb des Instituts und gegenüber Dritten.“

Jedes Institut muss Informationssicherheitsbeauftragten alle für die Aufgabenerfüllung erforderlichen personellen und finanziellen Ressourcen zur Verfügung stellen. Die neue Position ist mit weitreichenden Rechten und Pflichten ausgestattet: von der Erstellung von Sicherheitsrichtlinien und deren Fortschreibung über die Steuerung von Sicherheitsprozessen bis zur Beteiligung an IT-relevanten Projekten. Wichtig ist, dass sowohl organisatorisch als auch prozessual die Unabhängigkeit des Informationssicherheitsbeauftragten gewährleistet sein muss, das heißt, vor allem auch eine klare Trennung von Bereichen wie IT-Entwicklung oder -Betrieb vorhanden ist. Mindestens vierteljährlich muss der Informationssicherheitsbeauftragte zudem Vorstand oder Geschäftsleitung über den aktuellen Stand der Informationssicherheit berichten.

NTT Security

Eva-Maria Scheiter ist Executive Consultant GRC im Competence Center Governance, Risk und Compliance bei NTT Security. Scheiter verfügt über langjährige sowie umfangreiche Erfahrungen und Kenntnisse in den Themengebieten Informationssicherheit, Risikomanagement, Business Continuity, Datenschutz und Compliance. Sie verantwortet komplexe Projekte und Programme für nationale und internationale Kunden.

Eva-Maria Scheiter ist Executive Consultant GRC im Competence Center Governance, Risk und Compliance bei NTT Security. Scheiter verfügt über langjährige sowie umfangreiche Erfahrungen und Kenntnisse in den Themengebieten Informationssicherheit, Risikomanagement, Business Continuity, Datenschutz und Compliance. Sie verantwortet komplexe Projekte und Programme für nationale und internationale Kunden.BAIT-Berechtigungsmanagement wird präzisiert

Ein wichtiger Punkt betrifft das Benutzerberechtigungsmanagement. In den MaRisk wird bezüglich des Themas „Zugriffsrechte“ ausgeführt: „Die eingerichteten Berechtigungen dürfen nicht im Widerspruch zur organisatorischen Zuordnung von Mitarbeitern stehen. Insbesondere bei Berechtigungsvergaben im Rahmen von Rollenmodellen ist darauf zu achten, dass Funktionstrennungen beibehalten beziehungsweise Interessenkonflikte vermieden werden.“

In den BAIT finden sich Konkretisierungen, die die Erwartungen der Aufsicht hervorheben sollen. So wird noch einmal explizit die Einhaltung des Need-to-know-Prinzips aufgegriffen, das heißt, Benutzer erhalten nur die Berechtigungen, die sie zwingend zur Aufgabenerfüllung benötigen. Zudem wird der Begriff Berechtigungen konkretisiert. Es heißt dazu: „Berechtigungen können sowohl für personalisierte, für nicht personalisierte als auch für technische Benutzer vorliegen.“

Gerade das Thema „nicht personalisierte Berechtigung“ hebt die BaFin gesondert hervor. Es geht dabei um die von mehreren Personen genutzten Benutzerkonten, die sogenannten Shared Accounts.”

Beispiele sind Root-Konten in Unix oder Linux und Administratoren-Konten in Windows oder für Datenbanksysteme. Die BAIT fordern: „Nicht personalisierte Berechtigungen müssen jederzeit zweifelsfrei einer handelnden Person (möglichst automatisiert) zuzuordnen sein.“

Und auch technische Benutzer rücken verstärkt ins BaFin-Blickfeld, also etwa Software und Application Accounts, das heißt Passwörter, die in Applikationen, Skripten oder Konfigurationsdateien gespeichert sind. Sie werden für den direkten, automatischen Zugriff von Anwendungen auf Backend-Systeme benötigt, zum Beispiel auf Datenbanken. Sind die Passwörter im Klartext eingebettet und werden nie geändert, stellen sie ein erhebliches Sicherheitsrisiko dar. Gerade an diesem Punkt dürfte für einige Institute noch Handlungsbedarf bestehen. Sie setzen hier noch eher zurückhaltend moderne Privileged-Identity-Management-Lösungen ein, mit denen diese statischen Passwörter eliminiert und alle Application Accounts zentral abgelegt, verwaltet und regelmäßig geändert werden können. Vor dem Hintergrund der aktuellen Bedrohungslage ist die bisherige Einschätzung sicher auf den Prüfstand zu stellen und auch die BAIT-Ausführungen sollten schließlich nicht außer Acht gelassen werden.

IDV-Anwendungen rücken verstärkt in den Fokus

Hohe Relevanz besitzt vor allem auch der BAIT-Abschnitt „IT-Projekte, Anwendungsentwicklung (inkl. durch Endbenutzer in den Fachbereichen)“. Hier wird nach Einschätzung von NTT Security künftig ein Prüfungsschwerpunkt der Aufsichtsorgane liegen.”

Hohe Relevanz besitzt vor allem auch der BAIT-Abschnitt „IT-Projekte, Anwendungsentwicklung (inkl. durch Endbenutzer in den Fachbereichen)“. Hier wird nach Einschätzung von NTT Security künftig ein Prüfungsschwerpunkt der Aufsichtsorgane liegen.”

Und wahrscheinlich wird nicht jedes Institut bereits heute alle Vorgaben erfüllen können. Die BAIT fordern, dass IT-Projekte, die zu wesentlichen Änderungen in den IT-Systemen und -Prozessen führen, adäquat zu steuern sind, vor allem hinsichtlich „der Risiken im Hinblick auf die Dauer, den Ressourcenverbrauch und die Qualität von IT-Projekten“.

Eine exakte Prozessdefinition wird auch für die Anwendungsentwicklung vorausgesetzt, etwa mit Vorgaben zu Entwicklungsziel, technischer Umsetzung, Qualitätsmanagement oder Testing. Dabei ist insbesondere zu beachten, dass die Anwendungsentwicklung gemäß BAIT nicht nur die Software für bankfachliche Applikationen umfasst, sondern auch die in den Fachbereichen selbst entwickelten und genutzten Applikationen – Stichwort IDV (Individuelle Datenverarbeitung). Beispiele sind die vielfach verwendeten Microsoft-Access- und Excel-basierten Applikationen. Für diese Applikationen ist nach den BAIT ein zentrales Register zu führen, das unter anderem Angaben wie Name und Zweck, Versionierung, Datum, Technologie und Resultat der Risikoklassifizierung enthalten muss. An diesem Punkt dürfte bei etlichen Instituten momentan erheblicher Handlungsbedarf bestehen.

Generell bringen die BAIT etliche Konkretisierungen, also eine größere Klarheit mit sich. Die Anforderungen sind aber das eine, und die Umsetzung das andere.

Es besteht dabei gerade für kleinere Institute die Gefahr, die Messlatte zu hoch zu legen und den Plan überzufüllen. So ist es für eine kleinere Privatbank mit 200 bis 300 Mitarbeiten sicher nicht nötig, eine umfassende Privileged-Identity-Management-Lösung zu implementieren, nur um einige wenige Administrator-Konten zu verwalten und zu überwachen. Zur Erfüllung der bestehenden Anforderungen sind andere Maßnahmen sicher zielführender.”

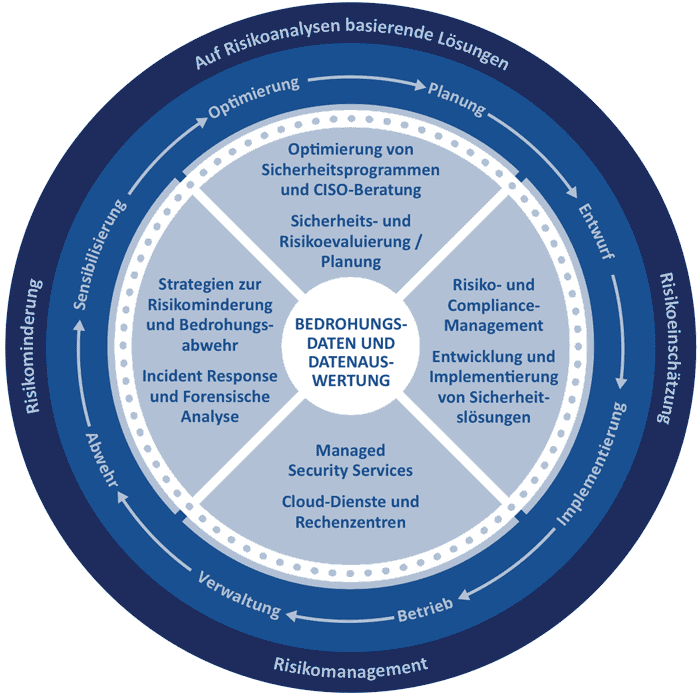

Unterstützung bei der Lösungsauswahl und -implementierung kann hier ein externer Dienstleister bieten, der über Beratungs-Know-how im Finanzsektor verfügt. NTT Security etwa deckt mit seinen umfassenden Beratungsleistungen und Serviceangeboten das gesamte Spektrum insbesondere rund um Governance, Compliance, Informationssicherheitsmanagement, Risikoanalysen und -management oder Vorgabenumsetzung ab – und kann damit Institute bei der effizienten und kostenoptimierten Umsetzung der BAIT-Anforderungen unterstützen. Vor dieser Herausforderung dürften derzeit auch etliche Banken stehen, denn eines darf nicht übersehen werden: Die BAIT bringen zwar keine essenzielle Verschärfung der Anforderungen an das IT-Sicherheitsmanagement mit sich, sie schränken aber den durch die MaRisk-Anforderungen vielleicht noch vorhandenen „Interpretationsspielraum“ deutlich ein.aj

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/74699

Schreiben Sie einen Kommentar