Cloud Security Alliance (CSA) – Bankensysteme gegen Top-Bedrohungen in der Cloud absichern

Onapsis

Banken wollen das volle Cloud-Potenzial ausschöpfen und planen deshalb, auch ihre Kernanwendungen „as a Service“ zu beziehen. Nun schickt sich die Cloud Security Alliance – CSA (Website) an, die Banken bei der Absicherung zu unterstützen und eine wirksame Cloud-ERP-Sicherheitsstrategie zu entwickeln.

von Dr. Markus Schumacher, Onapsis

Die PwC-Studie “Cloud Computing im Bankensektor” zeigt: Nachdem die deutschen Finanzinstitute bisher meist kleinere, unkritische Systeme an Cloud-Services-Provider ausgelagert haben, sollen künftig auch die kompletten Bankprozesse von der Effizienz, Flexibilität und Skalierbarkeit cloudbasierter Lösungen profitieren. Das bevorzugte IT-Modell ist die Hybridarchitektur – eine Mischung aus Private Cloud und Public Cloud. Damit jedoch steigen die Anforderungen an die Sicherheit und den Schutz der kritischen Daten. Denn die Kernbankensysteme bilden die technische Infrastruktur von Finanzinstituten, über die sämtliche kontenrelevanten Bankgeschäfte abgewickelt werden. Zusätzlich gelten für diese Anwendungen beim Outsourcing an Cloud Service Provider strenge regulatorische Vorschriften.

Gezieltes ERP-Cloud-Sicherheitsprogramm

Mit dem neuen Whitepaper der CSA können Finanzinstitute, die ERP-Cloud-Migrationen erwägen oder bereits durchgeführt haben, ein gezieltes ERP-Sicherheitsprogramm aufsetzen oder ausbauen. Als Non-Profit-Organisation betreibt die CSA eine Reihe von Forschungsinitiativen und stellt auf dieser Basis Whitepaper, Tools und Berichte zur Verfügung, um Kunden und Anbieter bei der Absicherung von Cloud Services zu unterstützen. Im Fokus des jüngsten Leitfadens stehen die 20 wichtigsten Steuerungen und Kontrollen, um eine vollständige und genaue Datenverarbeitung innerhalb einer cloudbasierten Geschäftsanwendung sicherzustellen. Gleichzeitig sollen die Sicherheit und der Schutz von Daten gewährleistet werden, die zwischen mehreren Systemen ausgetauscht werden.

Dr. Markus Schumacher ist General Manager Europe bei Onapsis. Als Mitgründer und Geschäftsführer der Virtual Forge GmbH, die heute zu Onapsis gehört, ist er Experte für Cybersecurity im ERP-Betrieb. Zuvor leitete er beim Fraunhofer Institut für Sichere IT (SIT) den Bereich “Security and Embedded Devices”. Davor war er bei SAP als Produktmanager (SAP NetWeaver Security) und Leiter des TCO-Projekts im Bereich der SME Business ByDesign-Lösung tätig.

Dr. Markus Schumacher ist General Manager Europe bei Onapsis. Als Mitgründer und Geschäftsführer der Virtual Forge GmbH, die heute zu Onapsis gehört, ist er Experte für Cybersecurity im ERP-Betrieb. Zuvor leitete er beim Fraunhofer Institut für Sichere IT (SIT) den Bereich “Security and Embedded Devices”. Davor war er bei SAP als Produktmanager (SAP NetWeaver Security) und Leiter des TCO-Projekts im Bereich der SME Business ByDesign-Lösung tätig. Wegweisend für die empfohlenen Kontrollen sind „The Treacherous 12“ („Die betrügerischen Zwölf“), die die CSA als die größten Sicherheitsrisiken für Daten in der Cloud identifiziert hat. Dazu zählen unter anderem Datenverluste durch Hackerattacken, versehentliche Löschungen oder Naturkatastrophen, ein unzureichendes Identitäts-, Zugangs- und Zugriffsmanagement, Systemschwachstellen, kriminelle Insider sowie Advanced Persistent Threats (APT), bei denen über einen längeren Zeitraum hinweg unbemerkt Daten aus einem Unternehmen gestohlen werden. Da sich den definierten Sicherheitsrisiken wichtige Bereiche aus den Empfehlungen der Europäischen Bankenaufsicht (EBA) zur Auslagerung von Cloud-Diensten zuordnen lassen, kann das CSA-Whitepaper speziell für den Finanzsektor von großem Vorteil sein. So führen die EBA-Richtlinien zahlreiche Sicherheitsmaßnahmen für Cloud-Umgebungen auf, die von den Steuerungen im CSA-Whitepaper abgedeckt werden.

Cloud Controls Matrix (CCM) richtungsweisend

Die hier beschriebenen Kontrollen orientieren sich an der CSA Cloud Controls Matrix (CCM). Dieses Kontroll-Framework wurde entwickelt, um für Cloud-Provider Sicherheitsprinzipien bereitzustellen und potenzielle Cloud-Kunden bei der Einschätzung des Sicherheitsrisikos eines Anbieters zu unterstützen. Die CCM basiert auf den Konzepten der CSA zur Sicherung von Cloud Computing, bezieht aber auch verschiedene branchenübliche Sicherheitsstandards, Regulierungsvorschriften und andere rechtliche Rahmen ein, die Unternehmen beachten müssen: zum Beispiel ISO 27001/27002, PCI DDS, HIPAA und COBIT.

Die einzelnen Kontrollen richten sich auf die folgenden sicherheitsrelevanten Bereiche:

1. Cloud-ERP-Nutzer: Steuerungen zum Schutz der zahlreichen Nutzer einer Cloud-ERP-Anwendung, die mit individuellen Zugriffsanforderungen und -berechtigungen ausgestattet sind

2. Cloud-ERP-Anwendungen: Kontrollen zur Absicherung der hochkomplexen Technologie und Funktionalität von Cloud-ERP-Anwendungen

3. Integrationen: Steuerungen zum Schutz der Integrationen von Cloud-ERP-Anwendungen, die meist mit vielen anderen Systemen und Datenquellen verbunden sind

4. Cloud-ERP-Daten: Kontrollen zum Schutz der Datenzugriffe, da in Cloud-ERP-Anwendungen hochsensible und stark regulierte Daten gespeichert und verarbeitet werden

5. Geschäftsprozesse: Steuerungen zur Senkung der Sicherheitsrisiken für die Prozesse von cloudbasierten ERP-Anwendungen, die zu den komplexesten und wichtigsten Unternehmensabläufen gehören

Gültig für unterschiedliche Cloud-Services-Modelle

Jede Steuerung ist in sechs Abschnitte untergliedert:

1. Sicherheitsrelevanter Bereich

2. Steuerungs-ID (eindeutiger Name der Kontrolle)

3. Steuerungsbeschreibung

4. Steuerungsziele

5. Bedrohungen und Risiken

6. Zugehörige CCM-Steuerungen (ID der Steuerung gemäß Definition in der CCM)

Zwei konkrete Beispiele dafür sind:

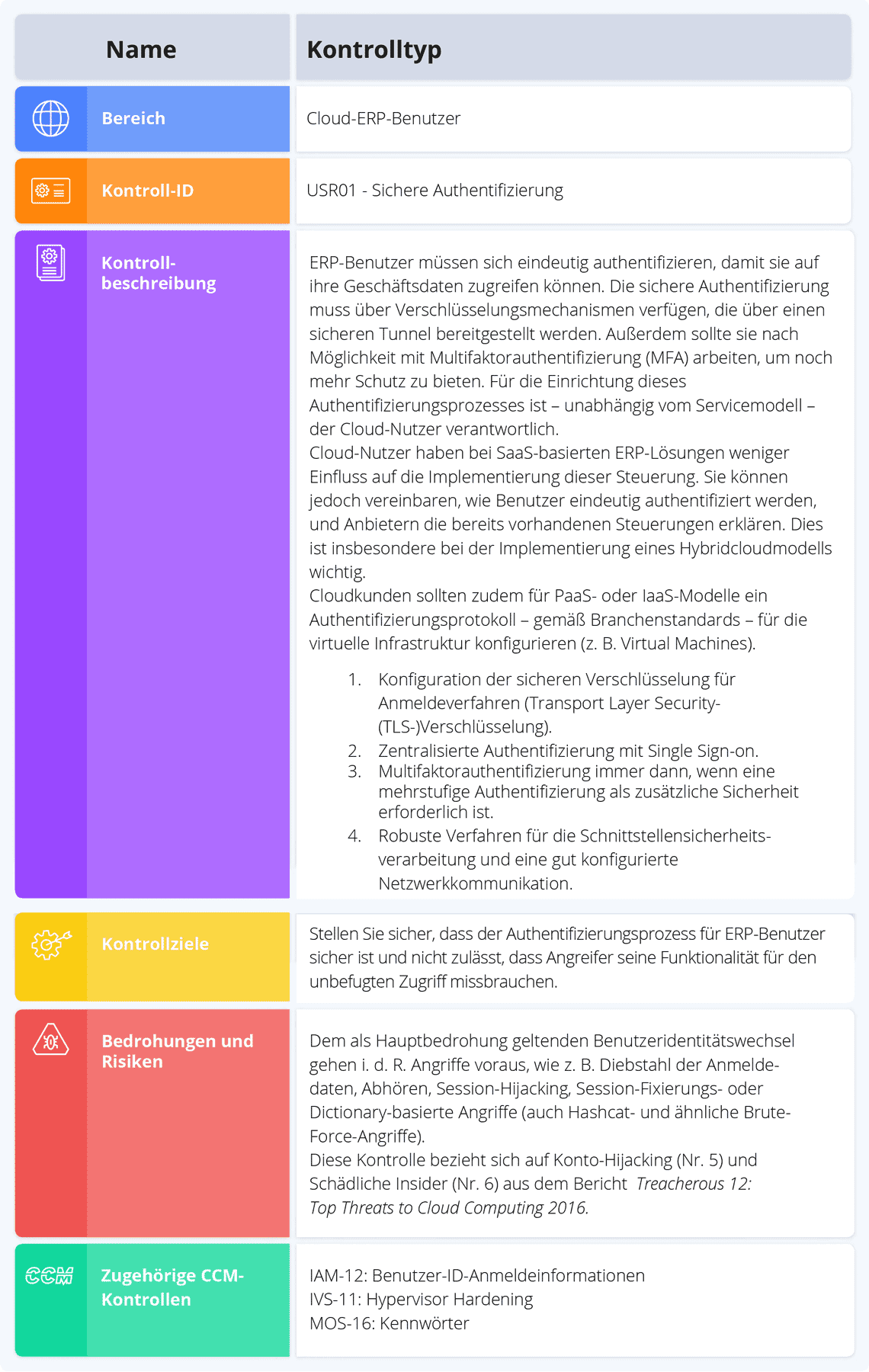

USR01 – Sichere Authentifizierung: Diese Steuerung verhindert, dass Angreifer die Authentifizierung von Benutzern für unbefugte Zugriffe missbrauchen.

Onapsis

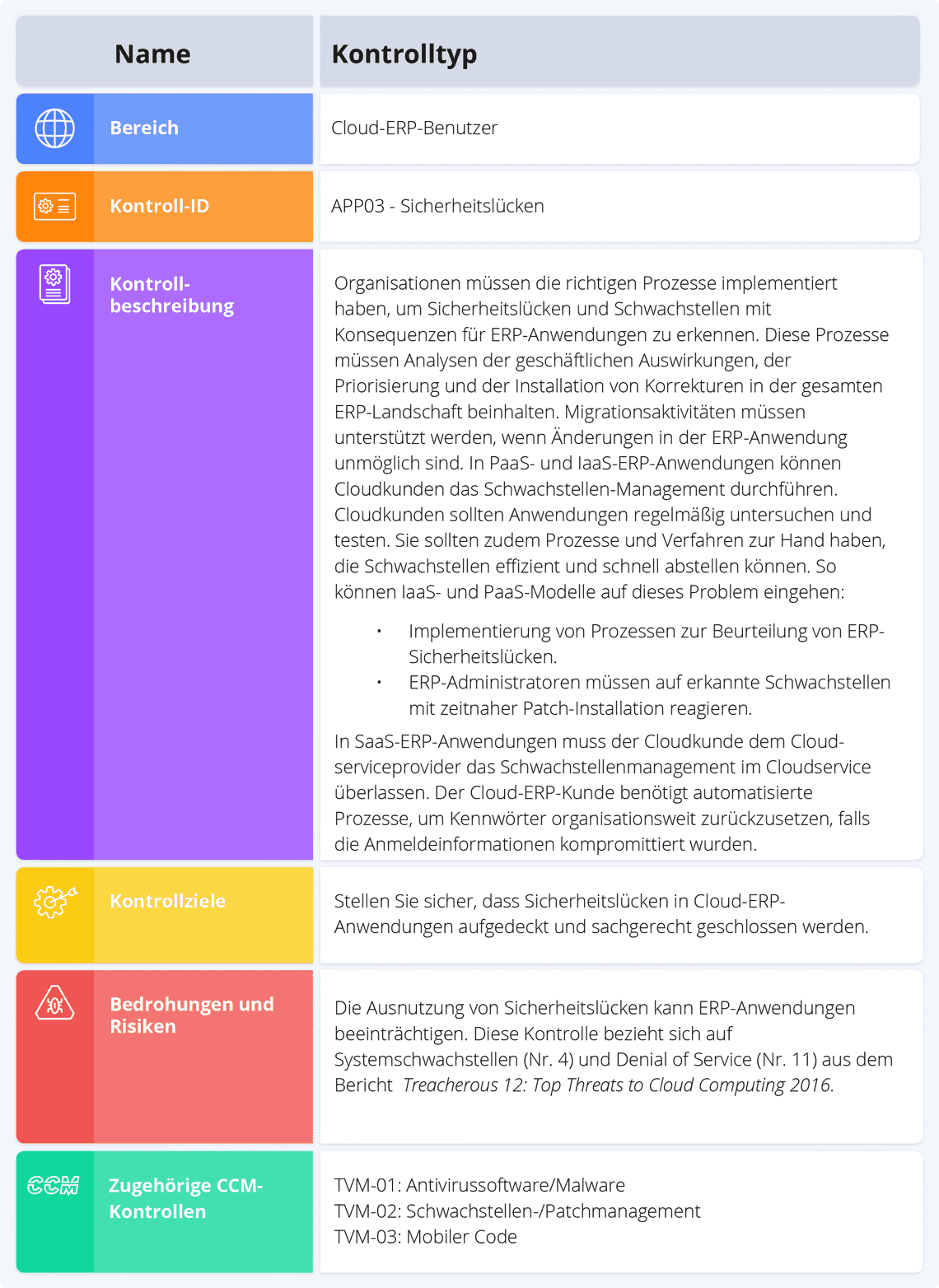

APP03 – Sicherheitslücken: Diese Steuerung gewährleistet, dass Sicherheitslücken in Cloud-ERP-Anwendungen aufgedeckt und sachgerecht geschlossen werden.

Onapsis

Alle Steuerungen können auf unterschiedliche ERP-Cloud-Services-Modelle angewendet werden, wie Infrastructure as a Service (IaaS), Software as a Service (SaaS) oder Platform as a Service (PaaS). Abhängig vom Services-Modell richten sie sich entweder an den Cloud Service Provider oder an den Kunden selbst. Ist der Kunde für eine Kontrolle zuständig, gibt das CSA-Whitepaper zusätzlich einen Hinweis, ob diese von seiner IT- oder Fachabteilung implementiert und verwaltet werden muss.

Whitepaper hilft bei der Zusammenarbeit mit Security-Anbietern

Das neue CSA-Whitepaper hilft Banken, ihre Kernanwendungen bei der Migration und beim Betrieb in der Cloud gezielt vor Sicherheitsrisiken zu schützen. Es ist das bisher umfassendste Dokument zu diesem Thema und entstand in enger Zusammenarbeit der CSA und Sicherheitsanbietern wie Onapsis, die ihr langjähriges Know-how einfließen ließen. Finanzinstitute sollten die empfohlenen Steuerungen und Kontrollen sorgfältig prüfen und möglichst vollständig in ihre Cloud-ERP-Sicherheitsstrategie integrieren.

Hier geht es zum Download des CSA-Whitepapers: “Die 20 wichtigsten Kontrollen für Cloud-ERP-Kunden”.Dr. Markus Schumacher, Onapsis

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/98824

Schreiben Sie einen Kommentar