Cyber-Bankraub bei der Zentralbank von Bangladesch: Ein gestohlenes Passwort war der Anfang …

Skyhigh Networks

Banken investieren Millionen in Cyber-Security-Systeme und wappnen sich gegen Attacken von außen. Aber oftmals übersehen sie das Offensichtliche: Die größten Sicherheitslücken sind gestohlene Passwörter. Darüber dringen Hacker in das interne Netzwerk ein – und das dank passender Zugangsdaten ganz unbemerkt. Der Cyber-Angriff auf die Zentralbank Bangladeschs zeigt, wie real die Bedrohung ist.

von Daniel Wolf, Regional DACH bei Skyhigh Networks

Als die Zentralbank Bangladeschs die Cyber-Attacke bemerkte, war es bereits zu spät: Hacker konnten im Februar dieses Jahres 81 Millionen US-Dollar in die Philippinen überweisen und über zwischengeschaltete Spielbank-Konten diese im Nirwana verschwinden lassen. Erst beim Versuch, weitere 870 Millionen US-Dollar zu stehlen, wurden die Gauner entdeckt. Einen Großteil des Geldes konnte sich die Bank zwar zurückholen, für die 81 Millionen auf den Philippinen aber kam jede Rettung zu spät. Bei ihrem Coup haben die Gauner sich eines einfachen Tricks bedient: Über gestohlene Zugangsdaten konnten sie in das SWIFT-Netz eindringen und dort die Überweisungen veranlassen.Die Gefahr kommt von innen

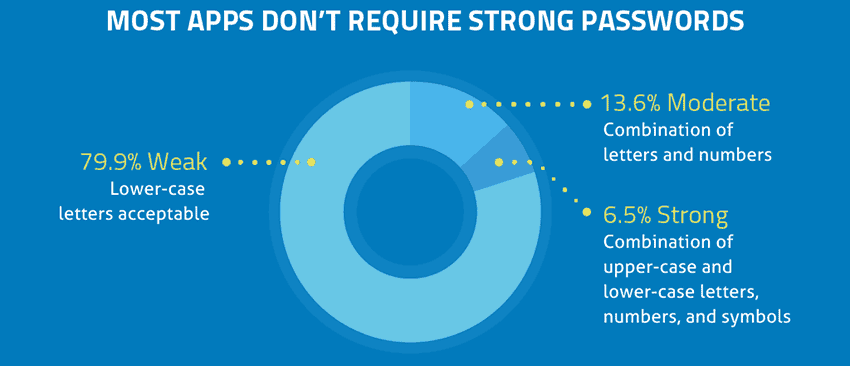

Banken geben viel Geld für Sicherheitssysteme aus, um ihre Software und Netzwerke vor Angriffen von außen zu schützen. Doch das beste Abwehrsystem bringt nichts, wenn der Dieb einen Schlüssel hat und sich bereits hinter den eigenen Mauern befindet. Mit einem gestohlenen Passwort kann er sich als autorisierter Mitarbeiter tarnen und unbemerkt Transaktionen durchführen. Da auf diese Weise nach außen hin kein Einbruch erkennbar ist, läuten auch keine Alarmglocken. Wie raffiniert Angreifer heute solche Schlupflöcher nutzen, kann man in einem detaillierten Hacker-Tagebuch im Internet nachlesen. Der Autor beschreibt, wie er in das Netzwerk des italienischen Unternehmens Hacking Team eingedrungen ist und sich dann von Sicherheitslücke zu Sicherheitslücke gehangelt hat. Hacking Team ist eine kleine, auf IT-Security spezialisierte Firma. In seinem Tagebuch macht der Hacker deutlich, dass es noch viel einfacher wäre, in die großen Netzwerke der Fortune-500-Unternehmen einzudringen, weil sie durch gestohlene E-Mail-Adressen und anfällige Technologie eine Vielzahl an Angriffspunkten liefern.

Skyhigh Networks

Unvorbereitetes BYOD: Internet-Verbindungen sind das größte Risiko

Das Risiko für solche Szenarien steigt, je mehr sich Privates und Geschäftliches vermischen. Heute sind Unternehmen kein für sich abgeriegelter Mikrokosmos mehr. Viele Mitarbeiter nutzen private Smartphones, Tablets oder Notebooks auch am Arbeitsplatz – oder dürfen umgekehrt Geschäftsgeräte für Privates einsetzen. Cloud-Dienste ermöglichen es, von überall und beliebigen Endgeräten aus auf sensible Inhalte zuzugreifen. Dadurch gibt es nicht mehr nur ein zentrales Tor, durch das Angreifer eindringen können, sondern eine Vielzahl an kleinen Türen. Die ständige Verbindung mit dem Internet macht diese Eingänge für Hacker zu verlockenden Angeboten. Das zeigt auch die Studie von Verizon, der zufolge Online-Verbindungen das derzeit größte IT-Sicherheitsrisiko für Unternehmen sind.

Entscheidend ist, dass man diese Eingangspunkte überwacht. Für einen Menschen ist dies eine fast unmögliche Aufgabe. Hier kommt ein automatisiertes Monitoring ins Spiel. Solche Tools sammeln kontinuierlich Daten über die Aktivitäten im System und werten sie in Echtzeit aus. Sie sind rund um die Uhr im Einsatz und können riesige Mengen an Informationen analysieren. Dadurch lassen sich Auffälligkeiten zeitnah aufdecken: Etwa wenn ein Mitarbeiter große Datenmengen herunterlädt, sensible Inhalte löscht oder – wie im Fall der Zentralbank von Bangladesch – große Summen von Geld auf ungewöhnliche Konten überweist. Mithilfe der Software erkennt die IT-Security-Abteilung verdächtige Vorkommnisse sofort, kann umgehend reagieren und entsprechende Maßnahmen einleiten.

Ein mehrschichtiges Security-Konzept ist gefragt

Autor Daniel Wolf Daniel Wolf ist seit Dezember 2014 als Regional Director, Deutschland, Österreich und Schweiz bei Skyhigh Networks. Von dem Büro in München aus leitet er die Geschäfte des führenden Anbieters für Cloud Security in der DACH-Region. Er war zuvor Regional Sales Manager bei FireEye. Er bekleidete zudem Management-Positionen bei Zscaler, IronPort und F-Secure.Monitoring ist aber nur einer von vielen Aspekten in einem professionellen Sicherheitssystem. Angesichts der umfangreichen Angriffsmöglichkeiten ist stets ein mehrschichtiges Security-Konzept erforderlich, um ausreichenden Schutz zu bieten. Dazu gehören eine funktionierende Firewall nach neuestem Stand ebenso wie die Notwendigkeit, stets die aktuellen Software-Updates einzuspielen. Denn immer wieder werden auch in großen Standard-Anwendungen Sicherheitslücken aufgedeckt, die es schnellstmöglich zu schließen gilt, bevor ein Angreifer sie ausnutzen kann. Sicherheitsvorkehrungen dürfen sich nie nur auf einen einzigen Aspekt konzentrieren und nie an einem einzigen Passwort hängen.

Daniel Wolf ist seit Dezember 2014 als Regional Director, Deutschland, Österreich und Schweiz bei Skyhigh Networks. Von dem Büro in München aus leitet er die Geschäfte des führenden Anbieters für Cloud Security in der DACH-Region. Er war zuvor Regional Sales Manager bei FireEye. Er bekleidete zudem Management-Positionen bei Zscaler, IronPort und F-Secure.Monitoring ist aber nur einer von vielen Aspekten in einem professionellen Sicherheitssystem. Angesichts der umfangreichen Angriffsmöglichkeiten ist stets ein mehrschichtiges Security-Konzept erforderlich, um ausreichenden Schutz zu bieten. Dazu gehören eine funktionierende Firewall nach neuestem Stand ebenso wie die Notwendigkeit, stets die aktuellen Software-Updates einzuspielen. Denn immer wieder werden auch in großen Standard-Anwendungen Sicherheitslücken aufgedeckt, die es schnellstmöglich zu schließen gilt, bevor ein Angreifer sie ausnutzen kann. Sicherheitsvorkehrungen dürfen sich nie nur auf einen einzigen Aspekt konzentrieren und nie an einem einzigen Passwort hängen.

Einer der größten Fehler der Zentralbank von Bangladesch war es, auf Passwortschutz zu vertrauen.”

Daniel Wolf ist seit Dezember 2014 als Regional Director, Deutschland, Österreich und Schweiz bei Skyhigh Networks. Von dem Büro in München aus leitet er die Geschäfte des führenden Anbieters für Cloud Security in der DACH-Region. Er war zuvor Regional Sales Manager bei FireEye. Er bekleidete zudem Management-Positionen bei Zscaler, IronPort und F-Secure.

Daniel Wolf ist seit Dezember 2014 als Regional Director, Deutschland, Österreich und Schweiz bei Skyhigh Networks. Von dem Büro in München aus leitet er die Geschäfte des führenden Anbieters für Cloud Security in der DACH-Region. Er war zuvor Regional Sales Manager bei FireEye. Er bekleidete zudem Management-Positionen bei Zscaler, IronPort und F-Secure.Einer der größten Fehler der Zentralbank von Bangladesch war es, auf Passwortschutz zu vertrauen.”

Bei einem so gut gesicherten System wie SWIFT brauchte man keine weiteren Schutzmaßnahmen, dachte man. Sich in die Software zu hacken, ist so gut wie unmöglich. Doch Angreifer mussten für den Cyber-Bankraub gar keine technischen Hürden überwinden, sondern sich nur eine falsche Identität erschleichen. SWIFT weist jede Verantwortung für den Einbruch zurück und lehnt Schadenersatzansprüche ab. Es sei in der Verantwortung der Bank, auf die Sicherheit in der eigenen IT-Umgebung zu achten, die mit SWIFT interagiert. Mit einem mehrschichtigen Security-Konzept aus Firewall, Passwortschutz und automatisiertem Monitoring hätte die Zentralbank von Bangladesch den größten Schaden abwenden können.aj

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/32674

Schreiben Sie einen Kommentar