Wie funktioniert digitale Identität? Teil 2: PKI (Public/Private Key Infrastruktur)

digitalista/bigstock.com

Wie bereits im ersten Artikel dieser Reihe beschrieben, gibt es für eine digitale Identität einen enormen Bedarf, aber noch keine geschlossene Lösung. Wobei letzteres so gar nicht stimmt. Ein sehr umfängliches Konzept ist die PKI (Public Key Infrastructure). Die Grundlage für diese Technologie ist Kryptografie auf Basis der asymmetrischen Verschlüsselung.

von Rudolf Linsenbarth

Wie funktioniert die Authentifizierung mit privaten und öffentlichen Schlüsseln?

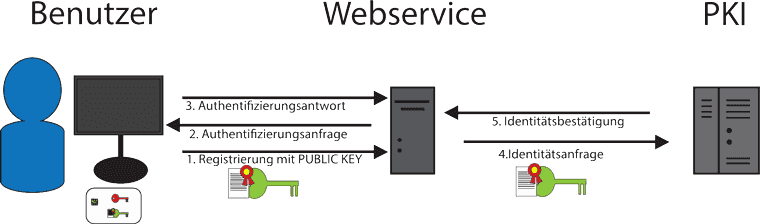

Damit ein Nutzer sich gegenüber einem entfernten Dienst ausweisen kann, gibt es die Methode der asymmetrischen Schlüsselpaare:

Rudolf Linsenbarth beschäftigt sich mit Mobile Payment, NFC, Kundenbindung und digitaler Identität. Er ist seit über 15 Jahren in den Bereichen Banken, Consulting, IT und Handel tätig. Linsenbarth ist profilierter Blogger der Finanzszene und kommentiert bei Twitter unter @holimuk die aktuellen Entwicklungen. Alle Beiträge schreibt Rudolf Linsenbarth im eigenen Namen.

Rudolf Linsenbarth beschäftigt sich mit Mobile Payment, NFC, Kundenbindung und digitaler Identität. Er ist seit über 15 Jahren in den Bereichen Banken, Consulting, IT und Handel tätig. Linsenbarth ist profilierter Blogger der Finanzszene und kommentiert bei Twitter unter @holimuk die aktuellen Entwicklungen. Alle Beiträge schreibt Rudolf Linsenbarth im eigenen Namen.Diese bestehen aus einem privaten und einem öffentlichen Schlüssel.

Den privaten Schlüssel gibt der Nutzer nie aus der Hand, den öffentlichen Schlüssel kann haben wer will.”

Damit ein Nutzer diese beiden Schlüssel für eine Authentifizierung verwenden kann, muss er bei der Registrierung für einen neuen Dienst seinen öffentlichen Schlüssel hinterlegen. Bei einer Authentifizierung sendet der Dienst ihm dann eine Rechenaufgabe, die er nur lösen kann, wenn er im Besitz des privaten Schlüssels ist. Ob die Aufgabe richtig gelöst wurde, kann der Dienst mit dem öffentlichen Schlüssel überprüfen.

Wie funktioniert eine PKI?

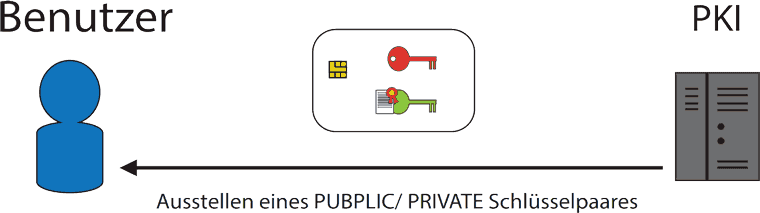

Eine PKI ist eine hoch gesicherte Infrastruktur, auf der die Private/Public Key Schlüsselpaare erzeugt werden.

H. Linsenbarth

Der Public Key wird mit einem Zertifikat versehen, dass vom Sicherheitsanbieter konkret der sogenannten Certificate Authority (CA) signiert wird. Dadurch ist das Zertifikat, analog dem SSL Zertifikat einer Webseite, für jeden Außenstehenden überprüfbar. Der verbreitetste Standard dafür heißt X509. Die Zertifikate werden üblicherweise für die Mail-Adresse des Nutzers ausgestellt. Damit sind dann auch die Anforderungen Nachrichten Authentizität, Vertraulichkeit und Integrität (siehe Teil 1 dieser Serie) abgedeckt.

Wie wird der Private Key geschützt?

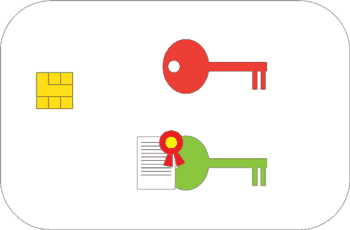

Der Private Key ist in diesem Szenario ein zentrales Sicherheitselement. Damit er nicht kompromittiert wird, sind besondere Schutzmaßnahmen notwendig. Ein gängiges Verfahren ist es, den Private Key nur in einer besonders geschützten Umgebung wie zum Beispiel einer Smartcard herauszugeben. Alle Authentifizierungen finden auf dem Smartcard-Prozessor statt und sind durch eine PIN abgesichert, die nur der Besitzer der Smartcard kennt.

H. Linsenbarth

Wird das Zertifikat nach dem oben beschrieben Konzepten erstellt und geschützt, spricht man auch von einem qualifizierten Zertifikat.

H. Linsenbarth

Wenn der Emittent des Zertifikates dazu noch die Identität des Nutzers geprüft hat, dann ist es entsprechend dem Signatur-Gesetz möglich, mit diesem Zertifikat Dokumente zu signieren. Diese Signatur ersetzt dann für die allermeisten Rechtsakte die „nasse“ Unterschrift.

II Teil 2: PKI (Public/Private Key Infrastruktur)

III Teil 3: Authentifizierung mit FIDO (Fast IDentity Online)

IV Teil 4: Wer liefert die rechtssichere Identität?

V Teil 5: Identitätsübermittlung / Delegation / Rechtsrahmen

VI Teil 6: Was kann die Blockchain zur Lösung beitragen?

Zusammenfassung & Fazit

Wer also ein gut abgesichertes Rechenzentrum besitzt, in der Lage ist, Smartcards zu emittieren und noch dazu die Identität seiner Nutzer überprüft hat, ist der perfekte Anbieter für digitale Identitäten im World Wide Web.

“Diese Beschreibung passt im Prinzip auf die allermeisten deutschen Banken. Einige von ihnen produzieren solche Karten sogar, damit ihre Mitarbeiter sich im Unternehmen an PCs anmelden, E-Mails verschlüsseln und signieren können.”

Zu der Transferleistung, solch ein Produkt den Kunden anzubieten, hat es bisher aber noch nie gereicht. Die Versuche des Autors, sich beim Trustcenter der Sparkassen S-Trust ein Zertifikat auf einer Smartcard zu bestellen, sind mehrfach gescheitert. Mittlerweile scheint man den diesbezüglichen Geschäftsbetrieb komplett eingestellt zu haben. Dabei wären die Banken sowohl Herausgeber und Nutzer der Technologie. Der erste Anwendungsfall ist das Online-Banking.

Professor Borchert von der Uni Tübingen hat mit NFC-TAN bereits einen Proof of Konzept geliefert.

Jede Bank macht sich derzeit Gedanken, wie sie die in der PSD2 geforderte starke Authentifizierung realisieren kann, dabei haben sie die Schlüssel dazu im wahrsten Sinne des Wortes selber in der Hand. Die Möglichkeit, digitale Identität mit Hilfe einer PKI abzubilden, ist ein über 20 Jahre altes Konzept und somit aus dem letzten Jahrhundert. Trotzdem gilt, durch den geschlossenen Ansatz werden nahezu alle Anforderungen erfüllt. Aber ähnlich wie beim SIM-zentrischen Ansatz im Mobile Payment ist der Markt diesem Weg bisher nicht gefolgt.

Wenn die eine andere oder andere Bank hier vielleicht doch noch einen Aufschlag wagt, muss sie sich sputen, neue Lösungen stehen vor der Tür und das Opportunitätsfenster schließt sich gerade.

Sicher ist auf jeden Fall, noch einmal 20 Jahre bleiben den Banken nicht, um bei der digitalen Identität ein relevanter Player zu werden.”Rudolf Linsenbarth

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/67724

Schreiben Sie einen Kommentar