Schutz von Webanwendungen mit integrierter PCI-Compliance

Akamai

Die Einhaltung des Payment Card Industry Data Security Standards (PCI DSS) ist verpflichtend für jedes Unternehmen, das Zahlungskarten akzeptiert oder Kartendaten verarbeitet. Händler und Banken dokumentieren so den Schutz ihrer Kundendaten und erwerben Vertrauen. Doch nach Akamai sind nicht alle PCI-konformen Unternehmen automatisch vor Cyber-Attacken und damit verbundenem Datendiebstahl sicher, denn Skripte von Drittanbietern aus dem Zertifizierungsprozess können Sicherheitsrisiken bergen.

von Gerhard Giese, Industry Strategist bei Akamai

Im Jahr 2019 lag der Anteil des Bargeld-Umsatzes in Deutschland bei 48,3 Prozent und damit erstmals unter der 50er-Marke. Ein Trend, der weltweit zu registrieren ist und durch die aktuelle Covid-19-Situation verstärkt wird, denn: Bargeld geht zu schnell durch zu viele Hände. Das britische Geldautomaten-Netzwerk Link verzeichnete 2020 den stärksten Rückgang von Bargeld-Transaktionen der letzten Jahre überhaupt (minus 34 bis 36 Prozent im Vergleich zu 2019). Da überrascht es nicht, dass der Diebstahl von Kartendaten an Geldautomaten (Skimming) in den vergangenen zehn Jahren ebenfalls abgenommen hat. Wurden in Deutschland 2010 noch über 3.000 solcher Vorfälle registriert, waren es 2019 nur noch 244. Der Datendiebstahl verlagert sich, wie so vieles, ins Internet.PCI allein reicht nicht aus

Der Payment Card Industry Data Security Standard wurde 2004 von fünf großen Kreditkartenunternehmen – unter anderem Visa, MasterCard und American Express – ins Leben gerufen und enthält bewährte Verfahren zum Schutz sensibler Daten, zur Abwehr von Cyberbedrohungen und zur Risikominimierung für Kunden und Anbieter.

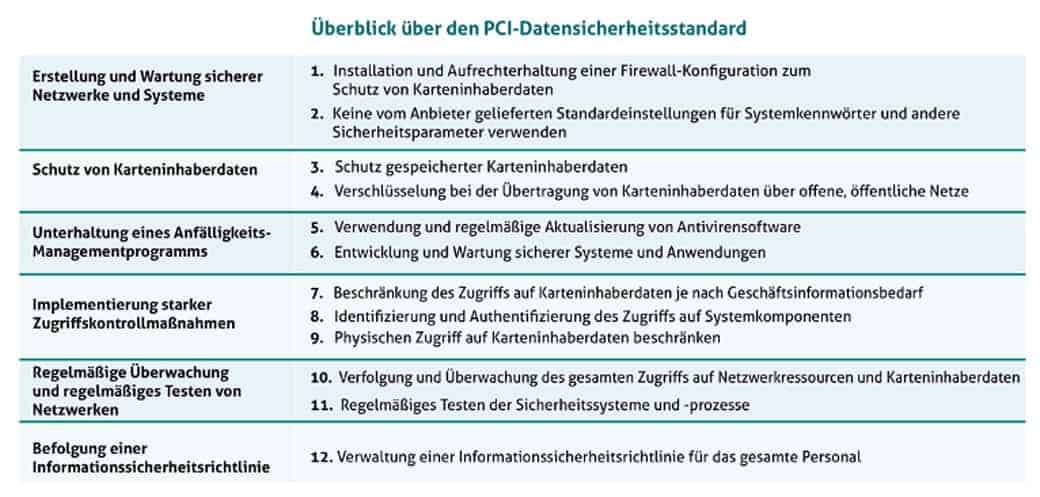

Um den PCI-Standard offiziell zu erfüllen, müssen Kreditkartenorganisationen und Handelsunternehmen mehrere Bedingungen erfüllen. Die Checkliste umfasst zwölf Punkte:

PCI Security Standards Council (via Akamai)

Der PCI-DSS gilt für alle Einheiten, die an der Verarbeitung von Zahlungskarten beteiligt sind – einschließlich Händler, Verarbeitungsunternehmen, Finanzinstitutionen und Dienstleister sowie andere Stellen, die Karteninhaberdaten und/oder vertrauliche Authentifizierungsdaten speichern, verarbeiten oder weitergeben.

Darüber hinaus müssen Unternehmen ihre Sicherheitssysteme kontinuierlich kontrollieren und aktualisieren, um mit den sich weiterentwickelnden Bedrohungen Schritt zu halten. Finanzdienstleister und E-Commerce-Websites investieren hohe Summen und viel Zeit, damit sie PCI DSS einhalten.”

Tatsächlich gibt es aber Bereiche, in denen diese Kontrolle schwierig oder ohne eine komplette Umstrukturierung gar unmöglich ist. Denn um die Webentwicklung und den eigenen Marktstart zu beschleunigen, greifen viele Unternehmen auf Client-seitige Skripte von Drittanbietern, oft kleinere Softwarefirmen, zurück. Eine solche Standard-Lösung kann zwar den Entwicklungsprozess beschleunigen, birgt aber oftmals zusätzliche Risiken. Haben diese Anbieter nämlich nicht in sichere Entwicklung und PCI-konforme Sicherheitssysteme investiert, können Hacker die Sicherheitsschranken mit gezielten Data-Skimming-Angriffen umgehen.

Cyberangriffe auf Webanwendungen in der Lieferkette

Autor Gerhard Giese, Akamai Gerhard Giese, Industry Strategist, ist seit 2010 bei Akamai Technologies (Website) tätig und berät mit Schwerpunkt Kunden im Finanzsektor. Mit mehr als 20 Jahren Erfahrung im Sicherheitsbereich verfügt Gerhard Giese über fundierte Fachkenntnisse in Netzwerksicherheit, DDoS-Abwehr (Distributed Denial of Service) und Schutz vor Datendiebstahl. Darüber hinaus hält er regelmäßig Vorträge auf Branchenkonferenzen und arbeitet als unabhängiger Berater für Bundesbehörden wie das Bundesamt für Sicherheit in der Informationstechnik (BSI). Er besitzt die CISSP- und CCSP-Zertifizierung und ist ein zertifizierter ethischer Hacker.Hacker feilen ständig an ihren Methoden und finden neue Wege, um Abwehrmechanismen zu umgehen und Daten zu stehlen. Dabei wird es ihnen oft leicht gemacht: Durch Browser-basierte Attacken bleiben die Cyberangreifer unter dem Radar herkömmlicher Source-basierter Sicherheitssysteme. Zudem müssen Hacker so gar nicht erst in das gut gesicherte Unternehmensnetzwerk eindringen, um an personenbezogene Daten zu kommen. Statt auf die Websites zielen viele Cyberkriminelle also auf die Lieferkette von Webanwendungen ab und können so mit einem einzigen Angriff auf ein JavaScript etliche Online-Unternehmen gleichzeitig attackieren.

Gerhard Giese, Industry Strategist, ist seit 2010 bei Akamai Technologies (Website) tätig und berät mit Schwerpunkt Kunden im Finanzsektor. Mit mehr als 20 Jahren Erfahrung im Sicherheitsbereich verfügt Gerhard Giese über fundierte Fachkenntnisse in Netzwerksicherheit, DDoS-Abwehr (Distributed Denial of Service) und Schutz vor Datendiebstahl. Darüber hinaus hält er regelmäßig Vorträge auf Branchenkonferenzen und arbeitet als unabhängiger Berater für Bundesbehörden wie das Bundesamt für Sicherheit in der Informationstechnik (BSI). Er besitzt die CISSP- und CCSP-Zertifizierung und ist ein zertifizierter ethischer Hacker.Hacker feilen ständig an ihren Methoden und finden neue Wege, um Abwehrmechanismen zu umgehen und Daten zu stehlen. Dabei wird es ihnen oft leicht gemacht: Durch Browser-basierte Attacken bleiben die Cyberangreifer unter dem Radar herkömmlicher Source-basierter Sicherheitssysteme. Zudem müssen Hacker so gar nicht erst in das gut gesicherte Unternehmensnetzwerk eindringen, um an personenbezogene Daten zu kommen. Statt auf die Websites zielen viele Cyberkriminelle also auf die Lieferkette von Webanwendungen ab und können so mit einem einzigen Angriff auf ein JavaScript etliche Online-Unternehmen gleichzeitig attackieren.

Gerhard Giese, Industry Strategist, ist seit 2010 bei Akamai Technologies (Website) tätig und berät mit Schwerpunkt Kunden im Finanzsektor. Mit mehr als 20 Jahren Erfahrung im Sicherheitsbereich verfügt Gerhard Giese über fundierte Fachkenntnisse in Netzwerksicherheit, DDoS-Abwehr (Distributed Denial of Service) und Schutz vor Datendiebstahl. Darüber hinaus hält er regelmäßig Vorträge auf Branchenkonferenzen und arbeitet als unabhängiger Berater für Bundesbehörden wie das Bundesamt für Sicherheit in der Informationstechnik (BSI). Er besitzt die CISSP- und CCSP-Zertifizierung und ist ein zertifizierter ethischer Hacker.

Gerhard Giese, Industry Strategist, ist seit 2010 bei Akamai Technologies (Website) tätig und berät mit Schwerpunkt Kunden im Finanzsektor. Mit mehr als 20 Jahren Erfahrung im Sicherheitsbereich verfügt Gerhard Giese über fundierte Fachkenntnisse in Netzwerksicherheit, DDoS-Abwehr (Distributed Denial of Service) und Schutz vor Datendiebstahl. Darüber hinaus hält er regelmäßig Vorträge auf Branchenkonferenzen und arbeitet als unabhängiger Berater für Bundesbehörden wie das Bundesamt für Sicherheit in der Informationstechnik (BSI). Er besitzt die CISSP- und CCSP-Zertifizierung und ist ein zertifizierter ethischer Hacker.Aus diesem Grund ist es für Firmen, die sich PCI-zertifizieren lassen, unverzichtbar, in einer einheitlichen Security-Lösung auch die Sicherheit des Kundenbrowsers zu gewährleisten. Denn: Erfüllt ein strategischer Entwicklungspartner die PCI-Standards nicht oder nutzt ein unsicheres Skript, finden Hacker diese Schwachstelle und können die komplette Sicherheitsinfrastruktur durchbrechen. Solche Web-Skimming Angriffe schädigen nicht nur die Kunden eines Unternehmens, sondern auch das Vertrauen in die betroffene Firma und deren Ruf. Auch direkter wirtschaftlicher Schaden ist nicht ausgeschlossen: So musste etwa British Airways eine Geldstrafe in Höhe von 20 Millionen Britischen Pfund zahlen, nachdem 2018 ein Datenverstoß bei mehr als 400.000 Kreditkarten publik wurde.

Schutz vor JavaScript-basierten Attacken

Machine-Learning kann anomales Skriptverhalten wie plötzlich stark steigenden Webtraffic, ungewohnte Zugriffszeiten oder Geolokationen in Echtzeit erkennen und dadurch zur effektiven Bekämpfung von Skriptangriffen beitragen. Anhand dieser Informationen gelingt es, schadhafte Aktivitäten einzudämmen, gefährdete Webanwendungen zu identifizieren und betroffene Daten in ein Quarantäne-Netzwerk zu verschieben, um wiederholte Angriffe präventiv einzudämmen.

Unternehmen, die sich zertifizieren wollen, sollten nach einem Anbieter Ausschau halten, der die gesamte Kette an erforderlichen Security-Tools abdeckt und selbst bereits PCI-konform arbeitet.”

Dadurch erhöht sich die Sicherheit der eigenen Webanwendungen. Wichtig ist zudem, dass das gesamte Skriptverhalten kontinuierlich analysiert wird, ohne dabei die Anwendungsleistung und damit die Benutzerfreundlichkeit für den Endkunden negativ zu beeinflussen. So schaffen es Unternehmen, den Wandel Deutschlands von der Bargeld-Hochburg zur Kartenzahlungsnation ohne Datenverluste und Imageschaden voranzutreiben.Gerhard Giese, Akamai

Da der Page Integrity Manager Informationen von Skriptaktivitäten von sensiblen Webseiten sammelt, wurde die vollständige PCI-Compliance kürzlich abgeschlossen. Die Lösung analysiert kontinuierlich das gesamte JavaScript-Verhalten und erhöht dadurch die Cybersicherheit – ohne Beeinträchtigung der Anwendungsleistung und Benutzerfreundlichkeit.

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/114651

Schreiben Sie einen Kommentar