TCP ACK Flood-Angriffe nehmen deutlich zu!

Netscout

Das Jahr 2021 könnte einen neuen Rekord bringen: weltweit mehr als elf Millionen Distributed-Denial-of-Service-Attacken (DDoS). Zu den Top-Zielen solcher Angriffe zählt die Finanzbranche, wie der Netscout Threat Intelligence Report für das erste Halbjahr 2021 feststellt. Und genau dort nehmen TCP ACK-Flood-Angriffe nehmen deutlich zu.

von Karl Heuser, Account Manager Security DACH bei Netscout

Die Zeiten, in denen “böse Buben” mit einer Strumpfmaske über dem Kopf in einer Bankfiliale auftauchten und die Herausgabe von Geld forderten, sind vorbei. Moderne Kriminelle setzen auf Hightech, um Geldinstitute, Finanzdienstleister und Kreditkartenfirmen zu erpressen. Eine wichtige Rolle spielen dabei Distributed-Denial-of-Service-Angriffe. Deren Zahl lag im ersten Halbjahr 2021 im Vergleich zum Vorjahr um 20 Prozent höher. Weltweit starteten Cyberkriminelle fast 5,4 Millionen solcher Attacken. Ein besorgniserregender Trend sind hierbei die sogenannten DDoS Extortion Angriffe, also erpresserische Angriffe die mit einer Lösegeldforderung einhergehen. 50 Prozent aller DDoS Epressungsangriffe betrafen Unternehmen, die im Finanzsektor tätig sind. Das ergab der Netscout Threat Intelligence Report für das erste Halbjahr 2021. Daher stehen die Chancen gut, dass am Jahresende der bestehende Rekord von elf Millionen DDoS-Angriffen übertroffen wird.

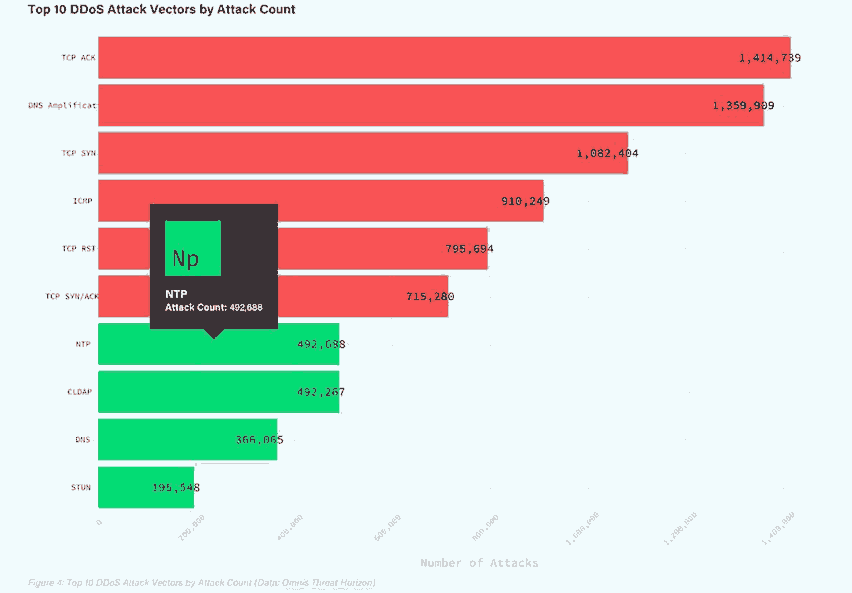

Netscout Threat Intelligence Report, 1. Halbjahr 2021

Wenn die angefragten Rechner und Internet-Services auf diese Anfragen antworten, überlastet das die Systeme des Opfers und macht sie schlimmstenfalls unzugänglich.”

Das ist speziell dann der Fall, wenn Angreifer eine große Zahl von gekaperten Endgeräten einsetzen, die mit der “gespooften” IP-Adresse des Zielsystems Anfragen starten. Das können IP-basierte Überwachungskameras und IoT-Systeme (Internet of Things) sein, aber auch DNS-Server und Internetdienste, welche die Protokolle TCP und UDP nutzen.

Gesamte “Connectivity Supply Chain” im Visier

Autor Karl Heuser, Netscout Karl Heuser ist beim Service- und Security Assurance Anbieter Netscout (Webseite) als Security Manager für Enterprise-Kunden in der Region Deutschland, Österreich und Schweiz für IT-Security-Projekte und -Themen verantwortlich. Er ist ein erfahrener IT-Experte und blickt auf eine über 30-jährige nachgewiesener Erfahrung und Expertise in den Bereichen IT-Security, IT-Infrastruktur und Cloud Services zurück. Nach Erkenntnissen von Netscout gerät in zunehmendem Maß die gesamte “Konnektivitäts-Lieferkette” von Unternehmen ins Visier der Kriminellen, etwa DNS-Server (Domain Name Service) und VPN-Lösungen. Solche Virtual Private Networks haben während der Covid-Pandemie an Bedeutung gewonnen. Denn auch ein beträchtlicher Teil der Mitarbeiter von Finanzdienstleistern arbeitet derzeit noch vom Homeoffice aus. Das erfordert sichere Verbindungen zum Unternehmensrechenzentrum und Cloud-Services.

Karl Heuser ist beim Service- und Security Assurance Anbieter Netscout (Webseite) als Security Manager für Enterprise-Kunden in der Region Deutschland, Österreich und Schweiz für IT-Security-Projekte und -Themen verantwortlich. Er ist ein erfahrener IT-Experte und blickt auf eine über 30-jährige nachgewiesener Erfahrung und Expertise in den Bereichen IT-Security, IT-Infrastruktur und Cloud Services zurück. Nach Erkenntnissen von Netscout gerät in zunehmendem Maß die gesamte “Konnektivitäts-Lieferkette” von Unternehmen ins Visier der Kriminellen, etwa DNS-Server (Domain Name Service) und VPN-Lösungen. Solche Virtual Private Networks haben während der Covid-Pandemie an Bedeutung gewonnen. Denn auch ein beträchtlicher Teil der Mitarbeiter von Finanzdienstleistern arbeitet derzeit noch vom Homeoffice aus. Das erfordert sichere Verbindungen zum Unternehmensrechenzentrum und Cloud-Services.

Karl Heuser ist beim Service- und Security Assurance Anbieter Netscout (Webseite) als Security Manager für Enterprise-Kunden in der Region Deutschland, Österreich und Schweiz für IT-Security-Projekte und -Themen verantwortlich. Er ist ein erfahrener IT-Experte und blickt auf eine über 30-jährige nachgewiesener Erfahrung und Expertise in den Bereichen IT-Security, IT-Infrastruktur und Cloud Services zurück.

Karl Heuser ist beim Service- und Security Assurance Anbieter Netscout (Webseite) als Security Manager für Enterprise-Kunden in der Region Deutschland, Österreich und Schweiz für IT-Security-Projekte und -Themen verantwortlich. Er ist ein erfahrener IT-Experte und blickt auf eine über 30-jährige nachgewiesener Erfahrung und Expertise in den Bereichen IT-Security, IT-Infrastruktur und Cloud Services zurück. Auch Internet-Serviceprovider (ISP), zu deren Kunden Finanzunternehmen zählen, werden zunehmend Ziel von DDoS-Attacken. Ein deutscher ISP musste beispielsweise im Juni 2021 einen “Reflection/Amplification”-Angriff abwehren, dessen Initiatoren eine Netzwerkbandbreite von 1,5 Terabit pro Sekunde einsetzen. Dies war der höchste Wert, den Netscout im ersten Halbjahr bei einem DDoS-Angriff verzeichnete.

Im ersten Halbjahr sicherte sich jedoch eine andere DDoS-Spielart den ersten Platz in der Rangliste der beliebtesten Angriffstechniken: TCP ACK Flood. Rund 1,4 Millionen Mal griffen Hacker auf diese Methode zurück. Das Ziel von TCP ACK Flood ist dasselbe wie bei Reflection/Amplification: Server, Switches, Load-Balancing-Systeme sowie Firewalls werden mit TCP-ACK-Datenpaketen überflutet. Diese Komponenten können dann wegen Überlastung ihren Dienst nicht mehr erfüllen.

Kleine – aber feine Zielgruppe

Solche Aktivitäten können ein Finanzunternehmen vor ernste Probleme stellen. Ein Beispiel sind Dienstleister, die Kreditkarten-Transaktionen abwickeln. Häufig fallen bei ihnen mehrere Tausend Vorgänge pro Sekunde an. Ist der Service nur ein paar Minuten lang wegen einer DDoS-Attacke unzugänglich, verursacht das Kosten von mehreren Millionen Euro. Hinzu kommen “Kollateralschäden” wie der Vertrauensverlust bei den Kunden.

Von den DDoS-Attacken im ersten Halbjahr zielten allerdings “nur” 7.000 auf den Finanzbereich. Ist das Gefährdungspotenzial somit überschaubar? Nein, denn zum einen waren etliche dieser Aktionen erfolgreich. Das heißt, Online-Services und Netzwerke der betroffenen Unternehmen waren zeitweilig nicht oder nur eingeschränkt nutzbar. Möglicherweise zahlten außerdem einige der Opfer ein Lösegeld.

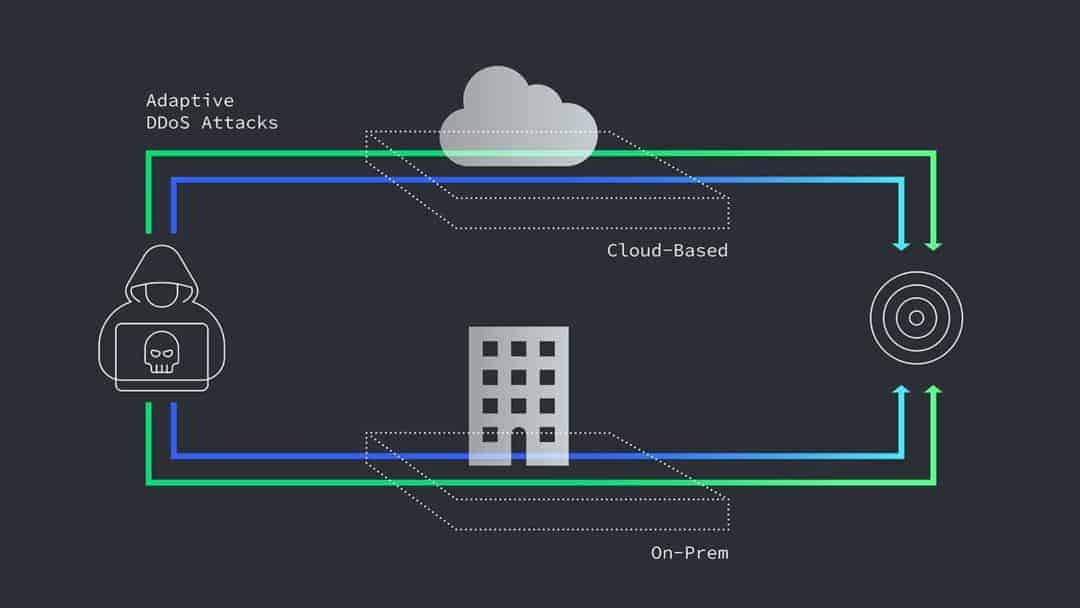

Zum anderen setzen Kriminelle bei DDoS-Attacken maßgeschneiderte Angriffsvektoren ein, die sich an die Verteidigungsmaßnahmen anpassen.

Solche “adaptiven DDoS-Angriffe” basieren auf einer Analyse der Connectivity Supply Chain auf Schwachpunkte hin, etwa ungeschützte Systeme.”

Außerdem ermitteln die Hacker, welche Vorkehrungen das Zielunternehmen gegen DDoS getroffen hat. Das gilt für Sicherheitssysteme im Firmenrechenzentrum (“On Premises”) und cloudgestützte Lösungen. Auf Grundlage der Ergebnisse dieser Aufklärungsaktion stellt der Cyberkriminelle die passenden Angriffsvektoren zusammen. Auch während der Attacke erfolgt ein Monitoring, um die Wirkung der Maßnahmen zu überprüfen und diese anzupassen. Dies belegt, dass es sich bei den Hintermännern von DDoS-Attacken um Profis mit einem profunden Fachwissen handelt, keine “Scriptkiddies”.

Netscout Threat Intelligence Report, 1. Halbjahr 2021

Wie sich Finanzunternehmen schützen können

Finanzunternehmen sollten daher Vorkehrungen treffen. Zu beachten sind vor allem folgende Punkte:

Best Current Practices (BCP) einsetzen: Sie sollten bei allen geschäftskritischen Internet-Verbindungen, der Netzwerkinfrastruktur und im IT-Betrieb zu Zuge kommen. Ein Beispiel sind Regeln (Policies), die den Zugang zum Netzwerk nur über die dazu erforderlichen IP-Protokolle und Ports ermöglichen. Empfehlenswert ist zudem, separate Upstream-Internet-Links einzurichten – für den internen Datenverkehr sowie für Netzwerksysteme, die öffentlich zugänglich sind.

Änderungen der IT-Infrastruktur dokumentieren: Das klingt trivial, bleibt jedoch häufig im Tagesgeschäft “auf der Strecke”. Eine wirkungsvolle DDoS-Abwehr setzt voraus, dass alle Modifikationen an Servern, Anwendungen, Services und IT-Sicherheitssystemen mit Zugang zum Internet dokumentiert und in die Verteidigungsstrategie integriert werden. Wichtig ist zudem, nicht nur DDoS-Protection-Lösungen im eigenen Netzwerk und Rechenzentrum zu implementieren. Diese sollten um cloudbasierte, hoch skalierbare Dienste von IT-Security-Spezialisten ergänzt werden. Nur dann ist sichergestellt, dass auch groß angelegte Angriffe keinen Erfolg haben.

Testen, testen, testen:

Die Vorkehrungen gegen DDoS-Angriffe müssen regelmäßig auf ihre Wirksamkeit getestet werden, und das unter realitätsnahen Bedingungen.”

Das gilt für alle Server, Services sowie Netzwerk- und Storage-Komponenten. Denn in der Praxis kommt es häufig vor, dass beispielsweise ein Web-Server, auf den Kunden oder Partnerunternehmen von außen zugreifen, gut abgeschirmt ist. Das gilt aber nicht für ebenso wichtige Systeme wie DNS- und Anwendungsserver. Tests machen solche Defizite transparent.

Maßgeschneiderte Lösungen: Eine Patentlösung für die Abwehr von DDoS-Attacken gibt es nicht. Vielmehr ist es angebracht, zusammen mit einem IT-Security-Spezialisten wie Netscout ein individuelles Schutzkonzept zu entwickeln. Es sollte die Eigenheiten des Netzwerks und die speziellen Anforderungen des Finanzunternehmens berücksichtigen. Denn für eine (Online-)Bank gelten andere Vorgaben und IT-Security-Anforderungen als für einen Zahlungsdienstleister und Online-Broker.

Fazit: Vorbeugen ist Pflicht

Es ist davon auszugehen, dass sich die Zahl DDoS-Angriffe weiter erhöht. Zu denken gibt, dass mittlerweile Attacken auftreten, die mehrere Methoden kombinieren:

DDoS, den Diebstahl von verwertbaren Daten und das Verschlüsseln von Unternehmensinformationen, Stichwort Ransomware. Daher ist es wichtiger denn je, eine effektive DDoS-Abwehr zu aufzubauen.”

Das sieht im Übrigen auch die Bafin so, wie Raimund Röseler, Exekutivdirektor Bankenaufsicht bei der Bundesanstalt für Finanzdienstleistungsaufsicht, in einer Rede bei der Veranstaltung “IT-Aufsicht bei Banken” Ende September 2021 betonte. Die Institute müssen laut Röseler ihre digitale Resilienz konsequent weiter verbessern und imstande sein, ihre digitalen operationellen Prozesse auch während eines Störungsfalls aufrechtzuerhalten. Explizit sprach Röseler dabei DDoS- und Ramsomware-Attacken an. Karl Heuser, Netscout

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/127191

Schreiben Sie einen Kommentar