Mit KPIs den Sicherheitsstatus im Griff: Einfache Prüfung der Compliance- und Security-Lösungen

Computacenter

Für Banken und Versicherungen sind die Einhaltung aller Richtlinien sowie eine optimale IT-Security extrem wichtig. Doch wie lässt sich die Qualität der eingesetzten Systeme umfassend und doch übersichtlich bewerten? Dies funktioniert auf einfache Weise mit Kennzahlensystemen. Damit kann das Management auf einen Blick erkennen, in welchen Bereichen Handlungsbedarf besteht.

von Ralf Nemeyer, Principal Consultant

Secure Information bei Computacenter

Auch in Sachen IT-Security sind zahlreiche interne und externe Vorschriften einzuhalten. So müssen Anwendungen und Infrastrukturen über geeignete Systeme abgesichert sein. Da Banken und Versicherungen aufgrund der zahlreichen sensiblen persönlichen Kundeninformationen wie Kontonummer oder Einkommen ein lohnendes Ziel für Cyberkriminelle sind, lassen sich diese immer wieder neue Methoden einfallen, um darauf zugreifen zu können. Entsprechend müssen Institute hier auf dem neuesten Stand bleiben, um ein angemessenes Sicherheitsniveau zu gewährleisten.

Komplexität vereinfachen

Eine vollständige Betrachtung von Schutzmaßnahmen und Compliance-Vorgaben ermöglichen Information Security Management Systeme (ISMS). Doch dabei müssen IT-Verantwortliche oft detailliert in die Analysen und Funktionen der Lösung eintauchen. Dies ist für jeden einzelnen Sicherheitsbereich nötig, von der Netzwerksicherheit bis hin zum Patch-Management. Daraus resultiert zwar eine Vielzahl an Einzelinformationen, aber keine übersichtliche Darstellung des derzeitigen Gesamt-Security-Status. Doch IT-Experten benötigen genau diesen, um dem Management übersichtlich die Wirksamkeit und Qualität der genutzten Sicherheitsmaßnahmen darzulegen. Denn dies vereinfacht die Diskussion über benötigte Investitionen in die IT-Security deutlich.

Computacenter

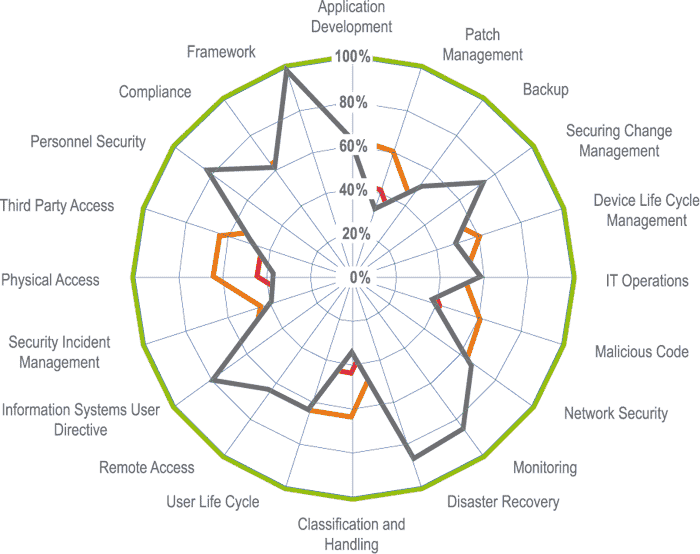

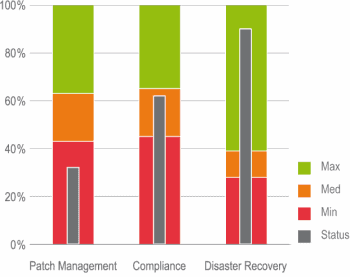

Zentrale, schnell überblickbare Kennzahlen, so genannte Key-Performance-Indicators (KPI), eignen sich dafür ideal. Um diese in der IT-Sicherheit bestmöglich nutzen zu können, hat Computacenter eine Lösung für das Security-KPI-Reporting entwickelt. Sie zeigt mit Hilfe einer klaren Prozentzahl auf übersichtliche Weise den derzeitigen Security-Status eines Unternehmens. Der aggregierte Gesamtwert ergibt sich aus der Evaluierung der einzelnen Maßnahmen in allen „Security Areas“. Dabei können die Wirksamkeit der verschiedenen Security-Bereiche sowie der Gesamtwert über ein Ampelsystem mit gut, ausreichend oder mangelhaft bewertet werden. So erhält das Management eine Kennzahl sowie über Drill-Down-Funktionen in die einzelnen Sicherheitsbereiche eine vollständige Transparenz über alle Aspekte der Informationssicherheit. Damit kann zielgerichtet in die Schwachstellen der Security-Architektur investiert werden.

Wie lässt sich der KPI ermitteln?

Der einheitliche KPI steht am Ende eines Prozesses, der mehrere Schritte umfasst. Zu Beginn werden sämtliche aktuelle Schutzmaßnahmen gesichtet und in einem Control Framework gruppiert. Anschließend erfolgt die Zuordnung der einzelnen Security-Anforderungen und Betriebsmodelle in einer Art Schubladensystem, dem Control Backbone. Zum Beispiel bietet es Schubladen für Netzwerksicherheit oder Passwörter, in die zugehörige Richtlinien einsortiert werden. Das Control Backbone erkennt dabei Redundanzen und reduziert die Komplexität des Verfahrens. Dies ermöglicht einen besseren Überblick. Außerdem werden bei der Einsortierung in das Control Backbone auch externe Compliance-Anforderungen berücksichtigt, zum Beispiel für die IT-Governance, die Bankenregulierung, den Datenschutz oder das Risikomanagement.

Computacenter

Im nächsten Schritt erfolgt der Abgleich der Compliance- und Sicherheitsanforderungen mit den diversen Management-Verfahren. Dazu gehören etwa Prozesse zur Verwaltung von Ausnahmen oder zum Umgang mit Sicherheitsvorfällen sowie Revisionsaudits, Risikoanalysen und Wirksamkeitsprüfungen. Damit lässt sich erkennen, wie gut die Richtlinien wirken. Dies dient der Optimierung von Policies und Verfahren. Zum Beispiel kann sich beim Revisionsaudit zeigen, dass ein Policy Statement nicht flächendeckend implementiert wurde. Oder die Risikoanalyse deckt auf, dass eine Firewall nicht ausreichend vor möglichen Bedrohungen schützt. Lassen sich die Vorgaben nicht einhalten, etwa aus technischen Gründen, ist eine Ausnahmeregel zu schaffen. Doch bei vielen Ausnahmen sind die Technologie, das Managementverfahren oder die Schutzmaßnahmen anzupassen.

Um nun die Kennzahl zu ermitteln, werden in einer Matrix auf Basis von Excel die Schutzmaßnahmen den Management-Verfahren gegenübergestellt und festgehalten, wo Probleme oder Fehler auftraten. Ein Punktesystem deckt auf, in welchem Security-Bereich viele Ausnahmen notwendig sind, die Compliance nicht gewährleistet ist und welche Maßnahmen versagt haben oder nicht ausreichen. Mit Hilfe dieses Punktesystems erhält jeder Security-Bereich einen KPI. Daraus lässt sich ein Mittelwert berechnen, der den aggregierten Sicherheitsstatus anzeigt. Diesen kann die IT-Abteilung dem Management als eindeutige, nachvollziehbare Kennzahl für die Gesamt-Security des Unternehmens vorlegen. Um zu vermitteln, wo genau konkreter Handlungsbedarf besteht, gibt es eine Drill-Down-Möglichkeit in die einzelnen Sicherheitsbereiche hinein.

Vorteile des Systems gegenüber Alternativen

Das System ist nicht das einzige auf dem Markt, das Kennzahlen für die IT-Security ermitteln kann. Zum Beispiel gibt es die Norm ISO 27004 für Information Security Management Measurement. Damit können Unternehmen die Effektivität eines ISMS messen und verbessern, unter anderem in den Bereichen Risikomanagement, Policies, Prozesse und Kontrollen. Jedoch besitzt sie einen großen Nachteil: Aus den einzelnen KPIs lässt sich keine aggregierte Kennzahl für den Gesamt-Security-Status bilden. Gerade eine solche Zahl erleichtert aber in der Regel die Kommunikation mit dem Management. Als weitere Alternative gilt das Referenzmodell CMMI (Capability Maturity Model Integration). Doch dieses basiert häufig auf einer Selbsteinschätzung, um den Reifegrad zu ermitteln. So fehlt in Teilen auch die Objektivität.

Demgegenüber bietet das Security-KPI-Reporting neben der aggregierten Gesamtzahl und der objektiven Nachvollziehbarkeit einen weiteren Vorteil: Es lässt sich mit wenig Aufwand schrittweise einführen. In der Regel sind hierfür nur zwanzig Tage zur Konzepterstellung einzukalkulieren sowie jeweils fünf bis zehn Tage für die Implementierung der internen und externen Richtlinien sowie der Managementverfahren für jeden Security-Bereich. Auf Basis des anfangs meist genutzten Excel-Formats kann das Kennzahlensystem zu einem späteren Zeitpunkt in ein datenbankbasiertes Tool überführt werden. So bietet es eine hohe Flexibilität, Anpassungsfähigkeit und Erweiterbarkeit, trotzdem bleibt es standardisiert, objektiv und übersichtlich. Damit können die IT-Verantwortlichen alle Anforderungen zur Analyse der eigenen Security- und Compliance-Systeme erfüllen sowie dem Management möglichen Handlungsbedarf wesentlich klarer und verständlicher darlegen.aj

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/37798

Schreiben Sie einen Kommentar