Per Customer Identity Access Management das Zahlungssystem in Banken absichern

Der Shut-/Lockdown beschert den Online-Angeboten Wachstum. Viel hängt aber am “Customer Identity Access Management” – es soll den Online-Einkauf bequemer machen und die Sicherheit erhöhen. Nevis habe da eine optimale Lösung, verspricht das Unternehmen.

Der Wert eines CIAM-Systems hängt von mehreren Faktoren ab: Primär ist es dafür verantwortlich, dass Kunden sich einfach einloggen können. Aber zugleich muss das System ein Gleichgewicht zwischen dem Komfort für den Kunden und der Sicherheit bieten, die viele Geschäfte benötigen. Ende der 1990er Jahre entwickelte Nevis bereits die ersten Schutzlösungen für das Online-Banking in der Schweiz. Nun will es mit einem neuen CIAM-System punkten.CIAM-Systeme bilden eine Vermittlerinstanz zwischen dem Kunden und den Back-End-Anwendungen wie etwa Onlineshops oder Zahlungssystemen in Banken.”

nevis

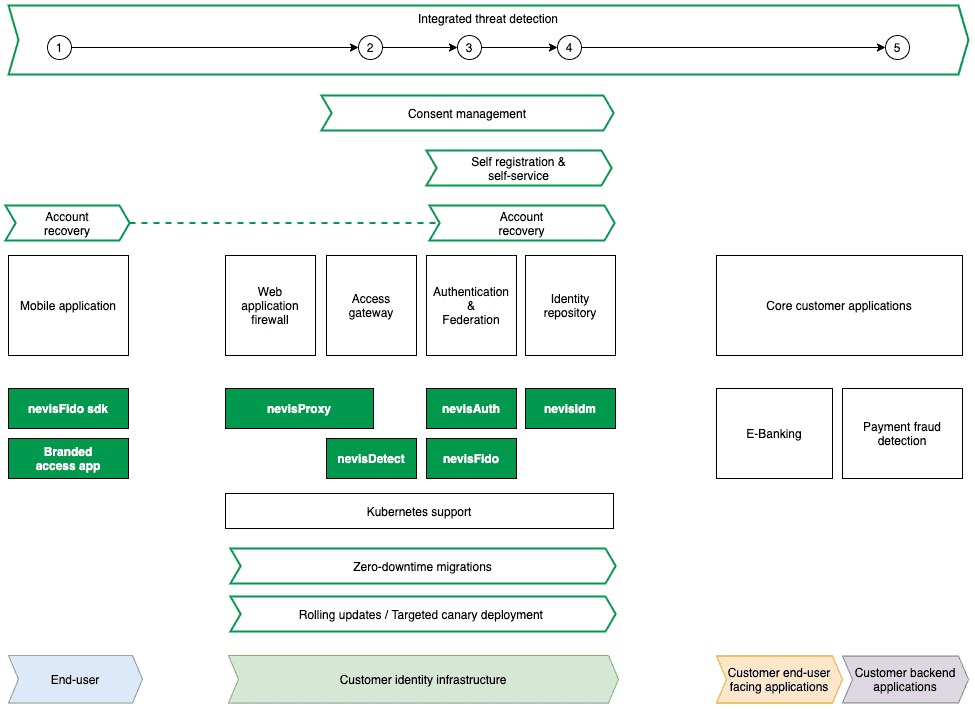

Ein FIDO-konformes SDK und eine Access-App ermögliche die passwortfreie Authentifizierung. Im Back-End bestehe die Lösung unter anderem aus einem Access Gateway, das moderne Authentifizierung auch mit traditionellen Webanwendungen ermögliche. Außerdem gehöre ein Authentifizierungsserver dazu, der mehrere Authentifizierungsverfahren erlaube – von Passwörtern bis hin zu physischen Token. Er unterstütze auch Authentifizierungsprotokolle wie OpenID Connect, SAML, WS-Trust und WS-Federation sowie das Autorisierungs-Protokoll OAuth 2.0. Die letzte Schlüsselkomponente ist ein Benutzerverzeichnis, in dem sämtliche Identitätsdaten von Kunden verwaltet werden.

Nevis

Ein CIAM-Benutzerverzeichnis bietet mehr als klassische LDAP-Verzeichnisse. Zum Beispiel umfasst es die Mandantenfähigkeit für die administrative Trennung von unterschiedlichen Kundengruppen oder Partnern. Vor allem in Situationen, in denen man einen zentralen Login für Kunden anstrebt, aber die Verwaltung von Kundenberechtigungen dezentral erfolgen soll, ist das besonders wichtig. Man denke an Bürgerportale, die einen zentralen Login anbieten, bei denen die jeweiligen Berechtigungen der Bürger aber dezentral in den verschiedenen Behörden erfolgen.“

Gregory Guglielmetti, Chief Product Officer NEVIS Security

CIAM-Beispiel

Um ein CIAM-Systems besser zu verstehen, kann man einen konkreten Anwendungsfall betrachten. Beispiel: Angriff durch einen Banking-Trojaner auf einen Kunden. Ein solcher Angriff beginnt auf dem Smartphone des Kunden. Die Access-App von Nevis, die der Kunde installiert hat, sei jedoch speziell gehärtet und erkenne den Angriff des Trojaners. Die Access-App meldet dem Server, dass etwas auf dem Smartphone des Kunden nicht in Ordnung ist. Anschließend wertet das CIAM-System die Informationen über den Smartphone-Angriff zusammen mit anderen Signalen wie IP-Adresse, Geolokalisierung und Verhaltensbiometrie, wie zum Beispiel das Tippverhalten, aus. Das Resultat dieser Auswertung ist ein User Risk Score.

Je nachdem, wie der User Risk Score ausfällt, reagiert die Authentifizierungskomponente automatisch, indem sie entweder um eine zusätzliche Verifikation bittet, das Authentifizierungsverfahren wechselt oder die Sitzung ganz blockiert. Der Kunde kann danach per E-Mail oder über andere Kanäle automatisch vor den verdächtigen Aktivitäten gewarnt werden. Zusätzlich wird der User Risk Score des Kunden an Back-End-Anwendungen weitergegeben, zum Beispiel an Systeme zur Erkennung von Zahlungsbetrug. Dadurch sind die Zahlungsbetrugssysteme noch besser in der Lage zu entscheiden, ob zum Beispiel eine Zahlung tatsächlich freigegeben werden soll.

Schnittstellen sorgen für Interoperabilität

Im Back-End sind Anwendungen durch eine Kombination aus Authentifizierungsprotokollen wie SAML oder OpenID Connect und Autorisierungsprotokollen wie OAuth 2.0 verbunden. Einige Legacy-Anwendungen unterstützen diese modernen Standards aber nicht. Dank der Access Gateway-Funktionalität lassen sie sich jedoch trotzdem integrieren.

Viele mobile Anwendungen kommunizieren heute nach einer anfänglichen Authentifizierung über ein API-Gateway mit dem jeweiligen Back-End. Daher muss ein CIAM-System Schnittstellen zu API-Gateways für den Abruf von Informationen zur Autorisierung von Kunden bereitstellen, und zwar in Form einer sogenannten Token Introspection nach dem OAuth-Standard. Zudem sind Schnittstellen nötig, um die mühsame Arbeit der Synchronisierung der im API-Gateway und CIAM-System gespeicherten OAuth-Clients zu erledigen. Nevis besitzt als CIAM-System all diese Schnittstellen.

Eine weitere Schnittstellen-Funktionalität, die das System ebenfalls aufweist, sei die Bereitstellung von Kundeninformationen in zusätzlichen Systemen und damit außerhalb des Kunden-Repository im CIAM-System. Wenn sich eine Person zum ersten Mal anmeldet, legt das CIAM-System bei der Registrierung einen Account an. Oft ist es dabei zugleich wichtig, für die Person einen Account in einem CRM-System wie Salesforce zu eröffnen, damit die eigene Kundendienstabteilung sie betreuen kann. Das System hat dafür ein flexibles, ereignisgesteuertes System zur Replikation beliebiger Kundeninformationen in Drittsystemen, das an die spezifischen Geschäftsanforderungen jedes Unternehmens anpassbar ist.

Konfigurierbare Workflows für die Authentifizierung

Für eine sehr hohe Sicherheit lässt sich zum Beispiel eine Drei-Faktor-Authentifizierung “nahtlos und kundenfreundlich” integrieren. Bei dieser Art der Authentifizierung gibt es drei Kategorien, in denen mithilfe einer Auswahl an Mechanismen jeweils ein Nachweis zu erbringen ist. Die drei Kategorien sind Besitz (gefragt ist etwas, das Kunden haben), Wissen (gefragt ist etwas, das Kunden kennen) und Eigenschaften (gefragt ist etwas, das Kunden sind oder auszeichnet). Als Besitz gilt beispielsweise ein Mobiltelefon mit dem privaten, geheimen FIDO-Schlüssel. Zum Wissen gehört ein PIN-Code zum entsperren der Access-App. Darüber hinaus ist für die Eigenschaften von Kunden vorwiegend die Verhaltensbiometrie bestimmend, wie zum Beispiel das Tippverhalten.

Datenschutz gewährleisten

Eine hohe Sicherheit ist auch hinsichtlich der Daten beziehungsweise digitalen Identitäten der Kunden unerlässlich. Das neue System sichere sie in mehrfacher Weise ab, wie beispielsweise durch eine End-to-End-Verschlüsselung. Sie schützt Anmeldedaten auf dem Weg vom Kunden zum Authentifizierungsserver im Backend. Die Verschlüsselung verhindert außerdem, dass Klartext-Passwörter während ihrer Übertragung versehentlich in einer Protokolldatei landen. Serverseitig umfasse die Software noch zusätzliche Mechanismen für die Sicherung von Daten. So unterstützt das CIAM-System Datenbankverschlüsselung und Hardware-Sicherheitsmodule (HSM).

Hinzu kommen weitere Mittel auf mobilen Geräten. Das FIDO Universal Authentication Framework wurde speziell für die Verwendung von Smartphone-Biometrie in Verbindung mit privaten Schlüsseln entwickelt, die auf einem Gerät gespeichert sind. Ein zentraler Vorteil des Standards gegenüber FIDO U2F im Finanzsektor besteht darin, dass er eine Transaktionssignierung ermöglicht. Zugleich sind das FIDO-SDK und die FIDO-App für den mobilen Zugriff auf ein Smartphone speziell gegen Angriffe gehärtet. Erwähnenswert sei auch, dass die Access-App den PSD2- und RTS-SCA-Vorschriften vollständig entspreche.

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/117087

Schreiben Sie einen Kommentar