Verwaltung von Kundenidentitäten sicher und datenschutzkonform durch CIAM-Lösungen

Akamai Technologies

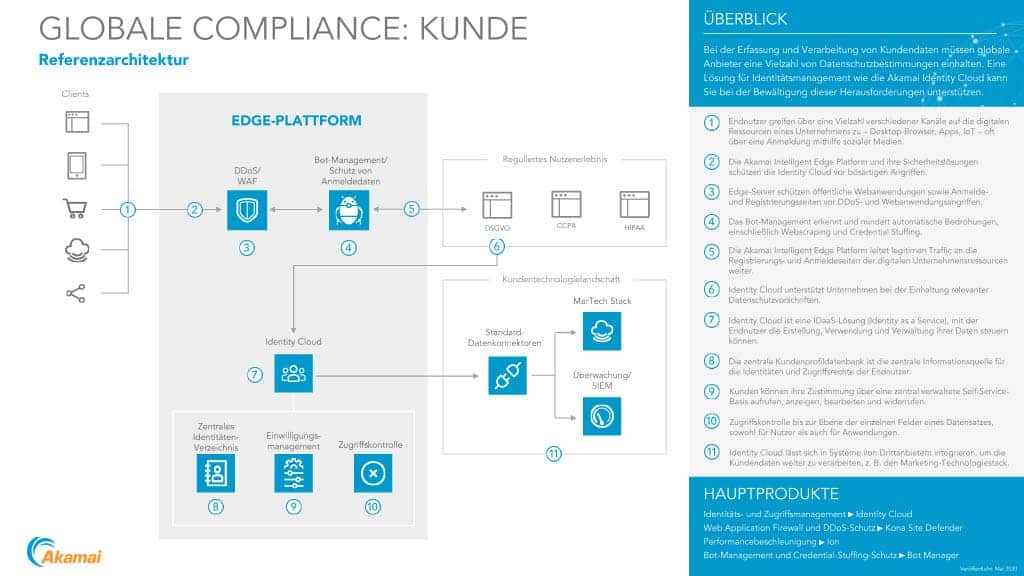

Datenschutz ist wichtig – das verdeutlicht die steigende Anzahl an Gesetzen zum Schutz von personenbezogenen Daten weltweit. Unternehmen stehen dadurch vor der Herausforderung, sowohl gesetzeskonform zu handeln als auch den Kunden das bestmögliche Erlebnis bei der Nutzung von Diensten oder Produkten zu bieten. Customer Identity and Access Management (CIAM), die Verwaltung und Kontrolle der Kunden-Identitäten, hilft Firmen, die Nutzung der Kundendaten sicher und datenschutzkonform zu gestalten, ohne bei der Benutzerfreundlichkeit Abstriche machen zu müssen.

von Samy Makki, Senior Cloud Security Architect Akamai Technologies

Vor- und Nachname, Adresse, Bestellhistorie, Kleidungs- oder Schuhgröße: Kunden geben viel von sich preis, wenn sie sich im Internet auf der Suche nach Diensten und Produkten bewegen. Diese Informationen unterliegen besonderem Schutz.Für deren Verwendung müssen zudem bestimmte datenschutzrechtliche Voraussetzungen erfüllt sein. Datensparsamkeit, Löschungskonzepte und Datensicherheit sind dabei die Kernthemen, um die sich die Unternehmen kümmern müssen. In Europa hat der Datenschutz mit Inkrafttreten der Datenschutz-Grundverordnung (DSGVO) und den damit verbundenen hohen Bußgeldern an Schlagkraft gewonnen. Die ausgesprochenen Bußgelder sprechen für sich:

- 50 Millionen Euro gegen Google wegen Datenverarbeitung ohne eine wirksame Einwilligung, verhängt durch die französische Datenschutzbehörde.

- 4000 Euro gegen ein portugiesisches Krankenhaus wegen Missachtung der Datensparsamkeit und dem Fehlen von Berechtigungskonzepten, verhängt durch die portugiesische Datenschutzbehörde.

- 35 Millionen Euro Bußgeld der Hamburger Datenschutzbehörde gegen H&M wegen der Erhebung von Daten ohne Rechtsgrund, Verstößen gegen das Prinzip der Datensparsamkeit und dem Fehlen von Berechtigungskonzepten.

Die positive Konsequenz aus diesen Strafen ist, dass der Datenschutz ernst genommen wird. Eine globale Entwicklung: In 132 von 194 Ländern wurden bislang Gesetze zum Schutz von Daten und Privatsphäre erlassen, so die Handels- und Entwicklungskonferenz der Vereinten Nationen im Februar 2020.

Durchblick im Gesetzesdschungel Mit jeder neuen länderspezifischen Regelung nimmt jedoch die Komplexität der Anforderungen an die Nutzung von Kundenidentitäten zu. Von der DSGVO der Europäischen Union über den California Consumer Privacy Act (CCPA) in Kalifornien, USA, und dem Act on the Protection of Personal Information (APPI) Japans bis hin zum brasilianischen Datenschutzgesetz – jede Verordnung hat ihre eigenen Nuancen, zum Beispiel schon bei der Definition des Begriffs „personenbezogenes Datum“. Unternehmen stehen vor der Herausforderung, die Unterschiede der verschiedenen Gesetze zu verstehen und die Nutzung der Kundenidentitäten mit den jeweils geltenden Regelungen in Einklang bringen zu müssen. Da sich die Gesetzeslage mitunter schnell ändert, müssen Unternehmen sich kontinuierlich mit dem Thema Datenschutz befassen. Nur so können sie schnell und flexibel auf Anpassungen reagieren, die Kundenidentitäten gesetzeskonform nutzen und effektiv vor den Zugriffen Dritter schützen.

Unternehmen dürfen bei der Erfassung und Verarbeitung von Kundenidentitäten neben der Einhaltung der geltenden Datenschutzgesetze die Benutzerfreundlichkeit der Produkte und Dienste nicht aus dem Blick verlieren. Hierbei hilft Customer Identity and Access Management (CIAM), eine Lösung, die die Identitäten von Kunden datenschutzkonform verwaltet und schützt. Die Datenschutzeinstellungen der CIAM-Lösung stellen sicher, dass die Kunden die Kontrolle über die Erstellung, Nutzung und Verwaltung ihrer Daten behalten. So wird gespeichert, wann und wofür die Zustimmung eines Kunden zur Nutzung seiner Daten erteilt oder widerrufen wurde.

Weitere Vorteile solcher Cloud-Lösungen: Sie lassen sich je nach Anwendungsfall, Region und geltenden Vorschriften skalieren, unterstützen Millionen von Nutzern und funktionieren mit geringstmöglicher Latenz. Und – für ein internationales Unternehmen besonders wichtig – der zugriffsberechtigte Endanwender kann von überall, über jedes Gerät und zu jeder Zeit seine Identität verwalten und bestimmen, welche Daten er zur Verfügung stellt – und das auch, wenn die Daten regional gespeichert werden.

Akamai Technologies

Zentrales Modul einer cloud-basierten CIAM-Lösung ist die Kundendatenbank, in der die Kundenidentitäten gespeichert und durch Zugriffsrechte vor unberechtigten Dritten geschützt sind. Die Kunden können über einen zentralen Selbstverwaltungsbereich ihre Daten jederzeit einsehen, bearbeiten und ihre erteilte Zustimmung widerrufen oder die Zustimmung für eine zusätzliche Datennutzung erteilen. Genauso können sie ihre Daten auch ganz einfach mit einem Knopfdruck löschen. Unternehmen behalten durch ein Berechtigungs- und Authentifizierungskonzept weiterhin die Kontrolle über den internen Zugriff auf die Daten, sodass transparent ist, welche Mitarbeiter oder Systeme auf welche Kundenidentitäten zugreifen können. So wird sichergestellt, dass nur derjenige Zugriff auf die Kundenidentitäten erhält, der Zugriff erhalten muss. Für E-Mail-Marketingkampagnen reicht es zum Beispiel aus, dass der Mitarbeiter oder das System Zugriff auf die E-Mail des Kunden hat. Einen Zugriff auf die Postadresse bedarf es hier nicht.

Eine CIAM-Lösung hilft auch bei der Auditierung der Zugangskontrollen. Da alle Zugriffe und Zugangsberechtigungen dokumentiert sind, können fehlerhafte Berechtigungen oder Zugriffe leicht erkannt werden.

Das Risiko eines unerlaubten Zugriffs auf die Kundenindentitäten wird durch einen CIAM-Dienst daher leicht erkannt und minimiert.”

Entsprechend werden CIAM-Lösungen im Rahmen von MaRisk-Programmen (Mindestanforderungen an Risikomanagement) für Internal-Control- System- und Internal-Audit-Zwecke eingesetzt. Die Analyse der Identitäten wird den Unternehmen bei einem CIAM-Dienst in Form von Berichten und Grafiken zur Verfügung gestellt. Zudem kann die CIAM-Lösung problemlos in vorhandene Marketingautomatisierungs- und Kundenmanagement-Systeme integriert werden.

CIAM: Katalysator im Marketing

Interessant sind CIAM-Lösungen vor allem für international tätige Unternehmen mit starkem Kundenfokus. Sie profitieren von einer Lösung, in der Kundendaten aus verschiedenen Systemen zusammengeführt oder synchronisiert werden und Arbeitsschritte entsprechend der Nutzung der Kundendaten angepasst werden können. CIAM aus der Cloud wird auf einer leistungsstarken Infrastruktur bereitgestellt, die Lastspitzen intelligent bewältigt, so dass die Kundenidentitäten immer zugänglich sind, auch wenn zahlreiche Anwender gleichzeitig auf die Daten zugreifen. Solche CIAM-Lösungen sind insbesondere in den Bereichen Marketing (Kundenbindung), IT-Infrastruktur (Authentifizierung, Registrierung) und IT-Sicherheit (Compliance, Datenschutz) von großem Wert.

Im Marketing analysieren und verarbeiten Firmen mit Hilfe von CIAM ihre Kundendaten unter Nutzung der bestehenden Marketing-Automation- und Content-Management-Systeme.

Davon profitiert der Kunde bei seiner Customer Journey, denn Marken können mit Hilfe einer CIAM-Lösung weiterhin hochgradig personalisierte Kundenerlebnisse schaffen, ohne den Datenschutz und die Datensicherheit aus den Augen zu verlieren.”

CIAM-Dienste befeuern zudem die Marketing-Automation, etwa in Form von Kundenbindungsprogrammen. Dafür wird der Social Login eines Kunden mit der Registrierung im Kundenkonto eines Unternehmens verknüpft. Der Kunde muss keine neuen Anmeldedaten festlegen, sondern kann bestehende Social Media Login-Daten verwenden oder sein Kundenkonto schrittweise anlegen: Zunächst wird nur die E-Mail-Adresse und das Passwort genutzt und später das Konto zum Beispiel um den Namen, die Postadresse oder das Geburtsdatum ergänzt. Aus diesen Aktivitäten resultiert ein besseres Verständnis für die Kundenvorlieben, die für Produktverbesserungen genutzt werden können, was wiederum die Kundenzufriedenheit steigert.

Zusammen mit den positiven Erfahrungen einer einfachen und sicheren Nutzung des Kundenportals führt das in vielen Fällen zu Umsatzsteigerungen. Gleichzeitig ermöglichen entsprechende CIAM-Einstellungen die Einhaltung regional geltender Datenschutzgesetze – hochautomatisiert und ohne großen Personalaufwand in der IT.

Weitere Informationen, wie Unternehmen Kundendaten weltweit in Einklang mit den Datenschutzgesetzen erfassen, verarbeiten und schützen können, erhalten Interessierte hier (Link).Samy Makki, Akamai Technologies

Sie finden diesen Artikel im Internet auf der Website:

https://itfm.link/114069

Schreiben Sie einen Kommentar